みなさまこんにちは。C&S技術統括部 s.izuです。

本稿ではサイバー攻撃前の準備として行われる情報収集について説明いたします。サイバーキルチェーンという言葉をご存知でしょうか。

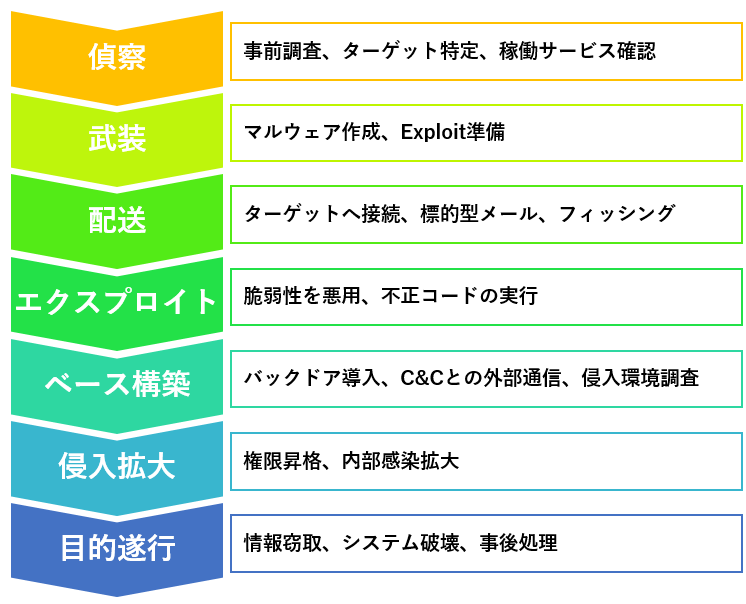

サイバーキルチェーンとはサイバー攻撃を行う手続きをフレームワーク化したものです。キルチェーンとは元々は軍事分野で使われていた用語です。これはターゲットを破壊する軍事行動を段階的に説明するフレームワークを意味する言葉でした。この概念をサイバーセキュリティ分野に転用したものがサイバーキルチェーンです。

サイバーキルチェーンを図解したものが下記となります。現代のサイバー攻撃は用意周到な計画に基づいて行われる傾向にあります。サイバーキルチェーンに従えば、攻撃者はサイバー攻撃のターゲットについて調査し、攻撃(ターゲットへの不正接続、標的型メール、フィッシング)を行い、目的(システム破壊、サービス停止、情報窃取)を達成します。

サイバーキルチェーンの各段階で攻撃者が何を行っているのかについて理解を進めることがサイバーセキュリティの第一歩です。現代のサイバー空間は攻撃者が圧倒的に有利な状況にあります。内閣サイバーセキュリティセンターの副所長を歴任した谷脇康彦氏の言葉を借りれば「真っ暗な部屋の中でどこから攻撃を受けるかわからない状況」にあります。サイバーキルチェーンの各段階でセキュリティ対策を施すことの重要性が高まっています。

サイバーキルチェーンに従えば攻撃者は一番初めに公開情報の収集を行います。インターネットに接続された機器の情報が意図せずインターネット上に公開されるケースが多く、その中にはサイバー攻撃に利用されるものもあります。つまり意図しない情報公開を防ぐことがサイバーセキュリティの足掛かりとなります。そのためにはまずは攻撃者の情報収集手段を知ることが必要といえるでしょう。

例えばshodanという検索サービスがあります。

shodanはインターネットに接続している機器の情報を収集するデータベースを持っています。一か月に一回インターネット全体をスキャンし、空いているポート番号およびバナー情報を取得しています。shodanにはウェブサーバだけではなくウェブカメラやプリンター、IoTデバイスや産業用制御機器などインターネットに接続されている様々なデバイスの情報が収集されており、ユーザーはそれらの情報を検索することができます。

shodanを利用するとバージョンの古い機器やセキュリティ上問題がある機器を見つけることができます。そしてインターネット上にはshodanを利用して得たウェブカメラのスクリーンショットや制御システムのスクリーンショットなどを交換するコミュニティが形成されています。shodanに公開されている情報はサイバー攻撃に利用されるリスクが高くなります。

shodanをサイバーセキュリティのために利用することもできます。IPAは2016年に「増加するインターネット接続機器の不適切な情報公開とその対策」というレポートを公開しました。このレポートには「インターネットに不適切に公開している機器がないか管理者自身がSHODANを用いて検査することで、適切にオフィス機器が保護されることを期待する。」との記載があります。攻撃者が情報収集に使うツールを利用し、攻撃者に先駆けてセキュリティレベルの低い機器を外部から発見することでサイバーキルチェーンを第一段階目で断つことができます。

https://cloudsolution.terilogy.com/