アカウント乗っ取りによる情報漏洩リスクを検知したい

例:従業員の認証情報が盗まれ、悪意のあるユーザーがMS365にログインし、機密情報を閲覧される。

RevealSecurity社の提供する「TrackerIQ」シリーズはアプリケーションに特化した内部不正対策ソリューションであり、社内で導入されているサードパーティー製クラウドアプリケーションを利用するユーザーの振る舞いを学習・モニタリング、不正利用のパターンを検知・通知し、社内不正利用の防止をするソリューションです。

働き方改革や業務の効率化が進み、企業では多くのSaaSアプリケーションが利用されるようになっただけでなく、SalesForceやMicrosoft 365(MS365)のように、今やアプリケーションが業務には欠かせないインフラとして機能するようになりました。しかし、多くの重要情報がアプリケーションに保管されるようになってきたことで、情報漏洩に繋がるリスクも高まっています。

従業員による内部不正や、アカウント乗っ取りによる情報窃取など、アプリケーションを起点としたインシデントが相次いで発生しており、アプリケーションが情報漏洩の新たな入り口となっています。

転職する従業員による顧客情報持ち出し

例:転職先である競合企業での業務を見据え、Salesforceから顧客情報を一括でエクスポート

アカウント乗っ取りによる情報漏洩リスク

例:従業員の認証情報が盗まれ、悪意のあるユーザーがMS365にログインし、機密情報を閲覧

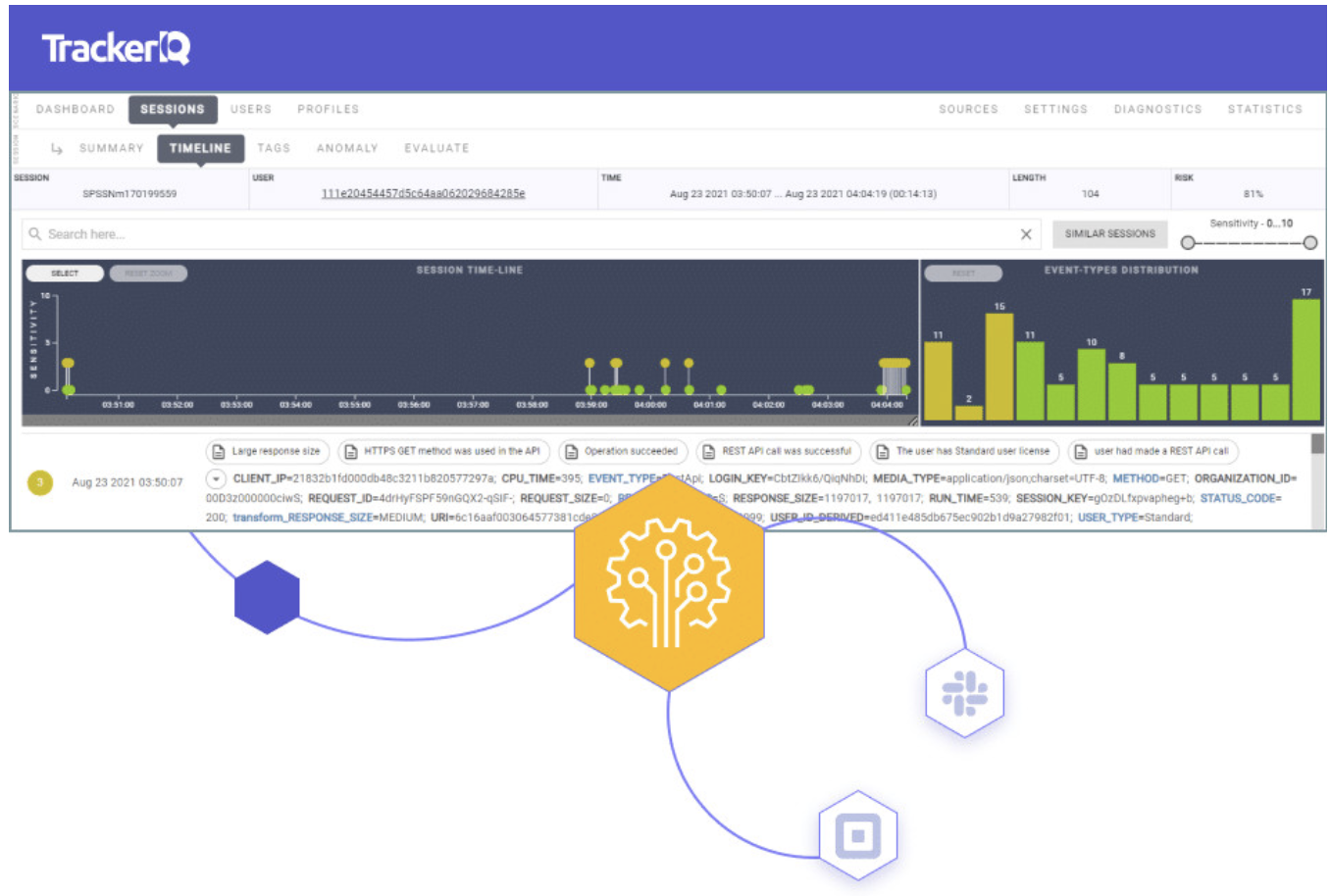

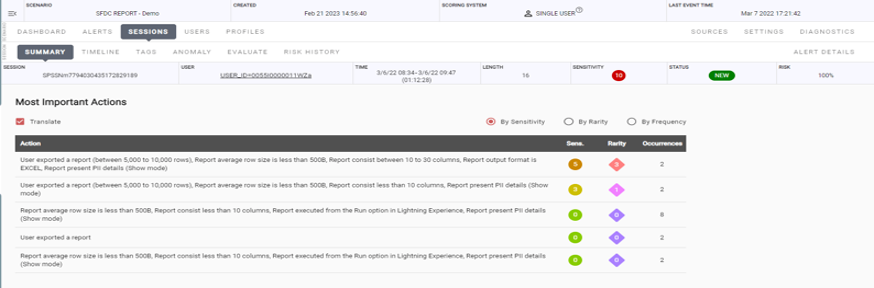

TrackerIQは、監視対象となるアプリケーションのログを収集し、ユーザーが普段行う行動パターンを学習することで、不審な行動パターンが見られた際にそれを正確に検知するソリューションです。アプリケーション問わず監視が可能になっていることに加え、特許取得済みのクラスタリングエンジンを採用することで、ルール不要で自動かつ正確にユーザーの行動パターンを学習します。本当に不審な行動パターンのみを検知するため、従来の振る舞い検知ソリューションで課題となっていた過検知による業務負担の増加・不正や攻撃の見逃しを回避し、より効率的な内部不正対策・外部攻撃対策を実現します。

アカウント乗っ取り対策

アカウント乗っ取りによる情報漏洩リスクを検知したい

例:従業員の認証情報が盗まれ、悪意のあるユーザーがMS365にログインし、機密情報を閲覧される。

内部不正対策

転職を控える従業員による顧客情報持ち出しを検知したい

例:転職先である競合企業での業務を見据え、Salesforceから顧客情報を一括でエクスポートする。

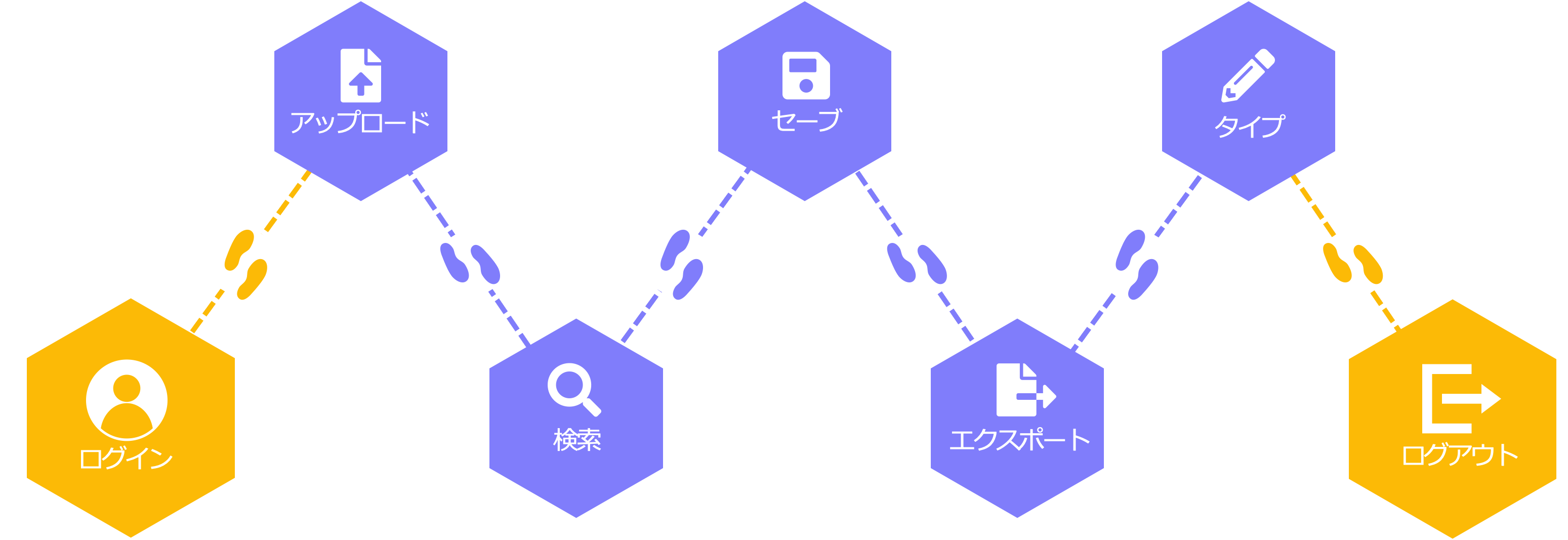

不正や外部侵入を試みるユーザーは、普段アプリケーションで発生している行動とは異なる行動パターンを取ります。この行動パターンを検知するためには、ユーザーが行う特定のアクティビティ(例:ダウンロード)に焦点を当ててモニタリングするのではなく、アクティビティの一連の流れ(例:ログイン⇒ファイル検索⇒ダウンロード)を分析する必要があります。

TrackerIQでは、アクティビティの一連の流れを考慮してユーザーの行動パターンを分析します。各アクティビティにはらむリスク・各アクティビティを行う順番・アクティビティ間の時間間隔等、あらゆる視点からユーザーの行動パターンを捉えることができます。

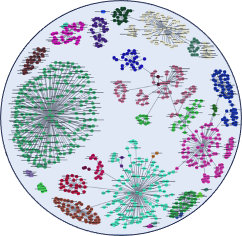

各ユーザーのユーザージャーニー(アクティビティの一連の流れ)を組み立て、収集し、その類似性に基づいてグルーピングします。いずれのグループにも属さないユーザージャーニーが発見された場合、それを不審な振る舞いとして検知します。また、グループに分類されたユーザージャーニーもスコア化されているため、そのグループの平均的な動きから乖離しているものがあれば、それも検知することができます。

この組み立て・収集・分類・検知のプロセスが自動かつ正確に行われるため、従来の振る舞い検知ソリューションで課題となっていた、過検知による業務負荷の増加や不正の見逃しを回避し、本当に不審な振る舞いの特定・調査に集中することができます。

不審なユーザージャーニーを構成する主要なアクティビティごとにリスクスコアを計算し、表示。具体的にどのアクティビティにリスクがあったのか、簡単に把握することが可能。

※Actionに記載されている文章はルールではなく、RevealSecurityにてログを可読化したものです。

海外・国産アプリケーションに関わらず対応可能(以下は一部実績になります)

以下はあくまで一例になります。

「RevealSecurity」を始めませんか?