エンジニア部隊へのお問い合わせはこちらまで

どうも、C&Sの石田です。

珍しく取り扱い商材の紹介をします。

皆さんは今世間で話題となっているラテラルムーブメント対策してますか?

ラテラルムーブメント(Lateral Movement)とは?

直訳すると「横方向への移動」などですが、サイバーセキュリティとしての意味は

「組織内部での攻撃/感染拡大」を指します。

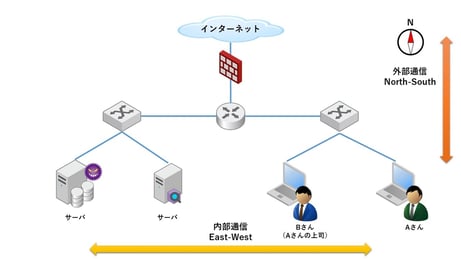

語源ですが、システム構成図を書くと外部との通信が上下、内部の通信が左右に見えるのでこれをラテラルムーブメントと呼ぶようになりました。

また、構成図を地図に見立てて上下を南北(North-South)、左右を東西(East-West)と言う場合もあります。

※英語の文献だとこちらの方が多いかも

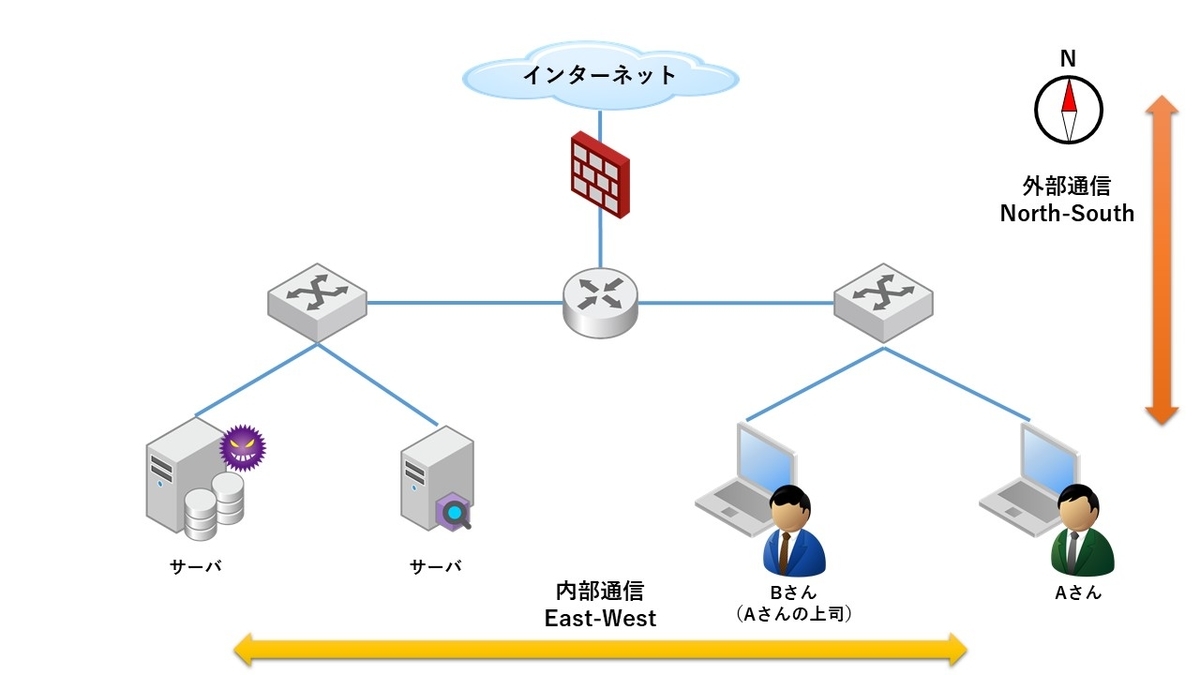

実際の攻撃で例えると(1)と(2)がラテラルムーブメントに該当します。

こうすることで、直接機密情報が保存されているシステムにアクセスできなくても、セキュリティ的に最も弱い部分から機密情報にアクセスすることが可能となります。

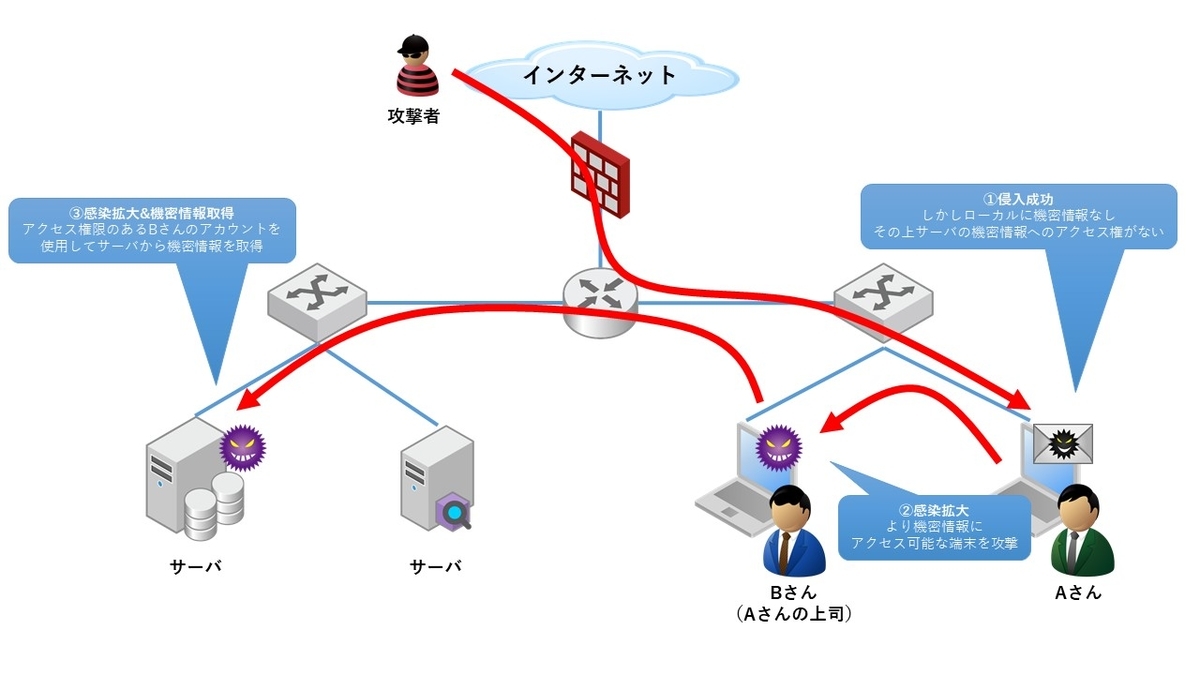

これは、サイバーキルチェーンで言うところの、ベース構築と侵入拡大にあたります。

※ホワイトハッカー養成講座(3)より借用

重要なことなので大きく書きますが、ピンポイントで強固なセキュリティ対策をしたところで

システム全体のセキュリティ強度は最も弱い部分に引きずられます。

※家のドアに鍵かけても窓が開いていたら意味ないのと同じです。

一般的な対策

防止対策として

- NWのマイクロセグメンテーション化(最近はZeroTrustとか言いますね)

- サーバセグメントへのアクセス制限

などを行い、NWレベルでラテラルムーブメントを難しくすることで防止します。

弊社の取り扱いで言えば、TEMPERED NETWOKS社製品が該当します。

検知方法として

- サーバのアクセスログやトラフィックパターンの異常検知

- EDRのアラート

などを行い、攻撃の有無を調査する形になります。

こちらも弊社の扱いで言えば、Sumo logic社のサービスやCarbon Black(現VMware)社のサービスが該当します。

とは言え、やろうとすると結構大変です。

- マイクロセグメンテーション

⇒膨大なVLAN、ACL、FWポリシーの設定

※TEMPERED NETWOKS製品を使えば簡単です - アクセス制限

⇒最小限のアクセスとは何か?の定義が必要 - 異常検知

⇒ログはともかくラテラルムーブメントトラフィックをどうやってプローブに集めるか?

(各VLANにミラーポートを作成してプローブまでつなぐ必要があります、RSPAN?) - EDRのアラート

⇒EDRの情報は端末内部の調査という観点では非常に有効ですが、”面”で調査する必要があるラテラルムーブメントの視点で見ると”点”の情報を人間が面に紐づけながら解析するので結構な時間が必要です。

Terilogyがオススメするラテラルムーブメント対策

NW機器が各種Flow情報(NetFlowやsFlow、IPFIX等)に対応していることが前提になってしまいますが、LastlineのNTA(Network traffic analysis)機能を使えば面でラテラルムーブメント対策が簡単に可能です。

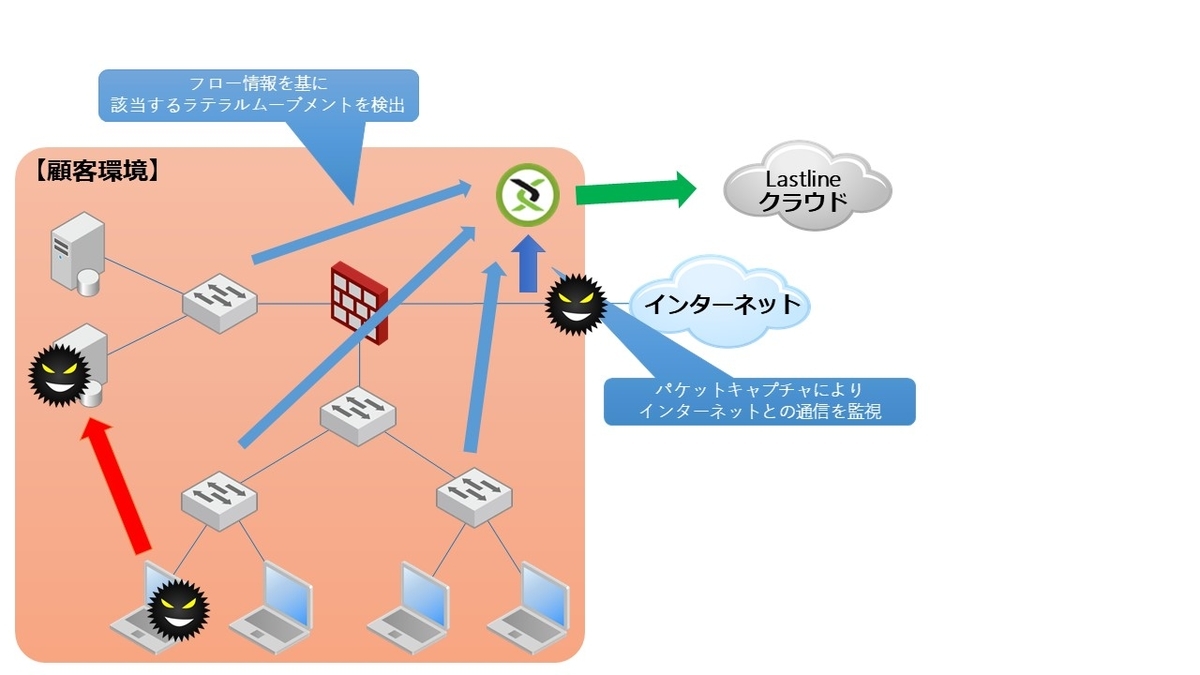

構成例

ポイントはFlow情報による内部通信とパケットキャプチャによるインターネット通信の監視を併用することです。

これにより

- サンドボックス機能によるメールやWebからのマルウェアダウンロード

- インターネットとの通信に含まれる各種攻撃やC&C通信の情報

※サンドボックスで発見した未知のC&Cサイトの情報を加味できるのがポイント - Flow情報を基にしたふるまい検知や異常検知の情報

※異常検知はトラフィックおよび認証情報の増加やアクセス先の変化を見ています。

これら情報を紐づけることが可能となり、侵入からラテラルムーブメント、情報窃取までそれぞれの攻撃手法をサイバーキルチェーンに照らし合わせて1つの攻撃として関連付けとアラートが可能となります。

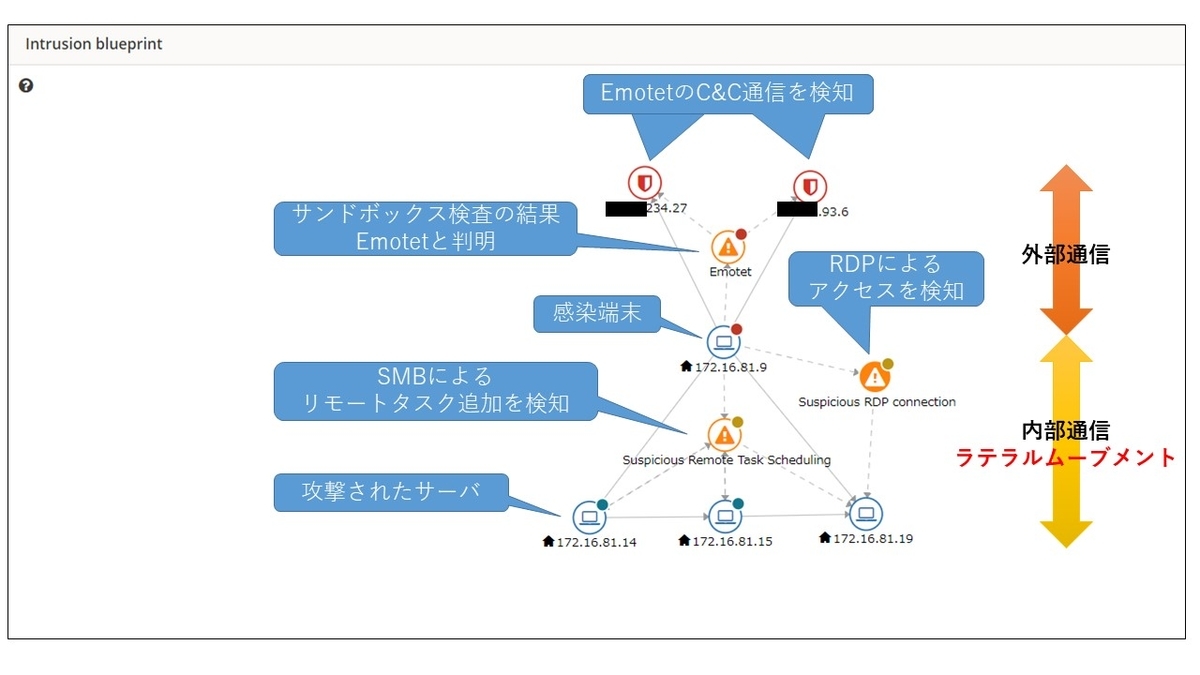

実際にLastlineが検知すると以下のように攻撃を可視化できます。

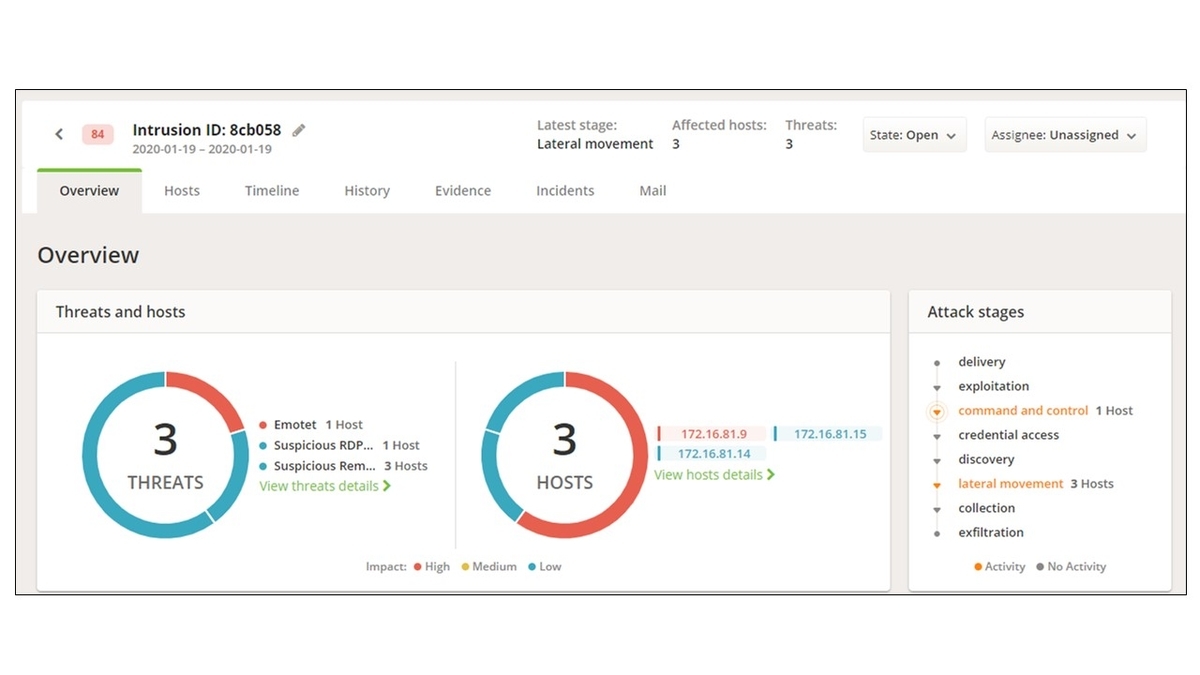

これ以外にも下記の様に対象機器の情報やサイバーキルチェーンの進捗状況なども表示してくれますし、この情報を踏まえて危険度を自動的にスコアリング化するので対処すべきインシデントの優先順位付けも行えます。

実は貼り付けている画像はAWS上で構築しているハニーポットをLastlineで検査した結果です。

つまり、FlowとしてVPC Flowログにも対応してますのでIaaS上のサーバやVDIに対しても利用可能です。

他にも便利な機能がたくさんありますが、今日はこれくらいで。

もし、興味があればこちらからお問い合わせください。