Rapid7

- Rapid7

脆弱性とは

脆弱性とは、コンピュータのOSやソフトウェアプログラムのバグ、あるいは設定などの不備の中で悪用できるもののことを指します。

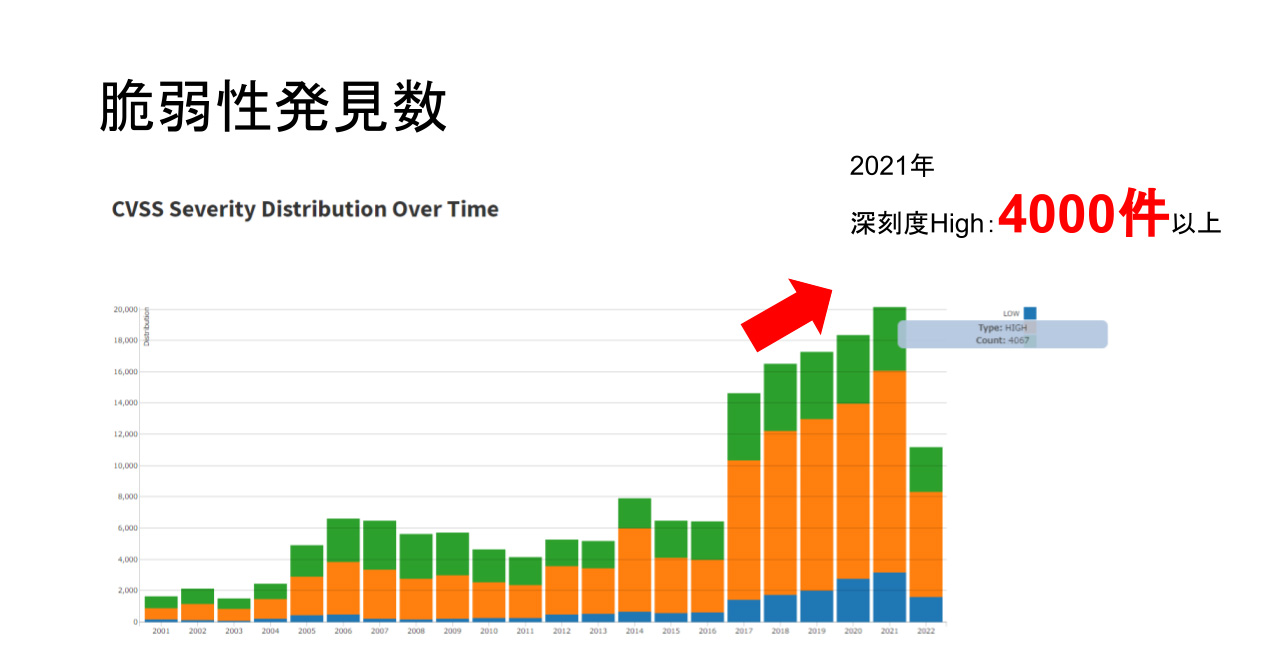

NISTが公表している脆弱性データベースによると、2021年で報告された脆弱性は2万件を超えており、そのうち早急に対応が必要なリスクの高い脆弱性は4000件にものぼります。

脆弱性の数は2017年移行急激に増加し、今後も右肩上がりで増え続けていくと予測されます。

引用:CVSS Severity Distribution Over Time

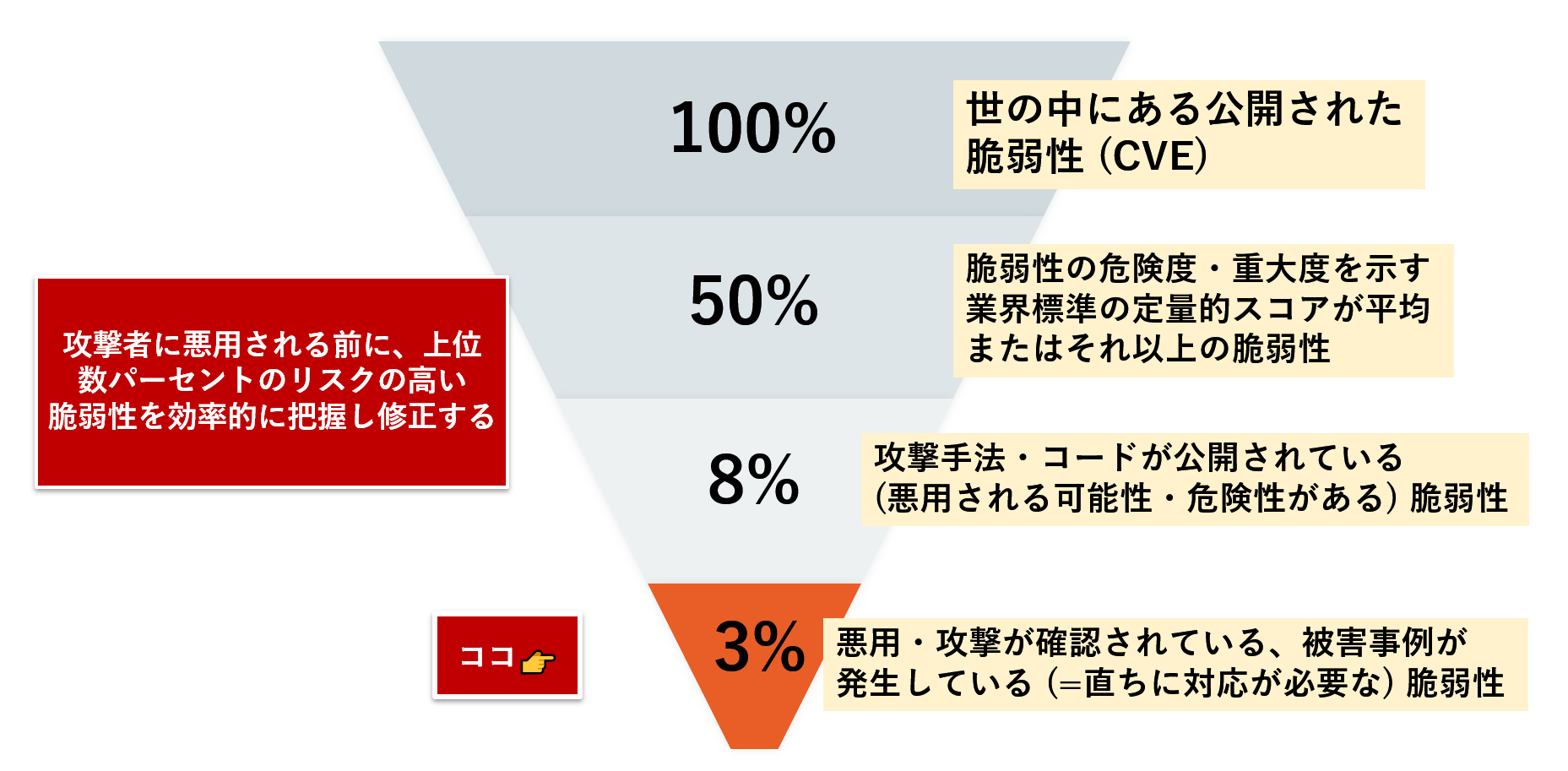

サイバー攻撃の85%は既知の脆弱性を利用した攻撃となっているため、脆弱性を放置すると攻撃者に悪用され、最悪の場合、機密情報を盗まれるといったセキュリティインシデントにつながります。

サイバー攻撃によるセキュリティインシデントを防ぐためには、継続的な脆弱性管理(定期的な脆弱性診断の実施と優先順位に基づいた対策の実施)を行うことが重要です。

近年、日々発見される脆弱性数は増加しており、継続的な脆弱性管理をいかに効率よく行うかが喫緊の課題となっております。

CVEとは

CVEとは、Common Vulnerabilities and Exposuresの略で、一般公表されている公知の脆弱性情報を掲載している脆弱性情報データベースです。

米国MITRE 社が管理運営を行っており、CVE は世界各国の製品開発企業やセキュリティ関連企業、調整機関など幅広い業界から利用されています。

また、検出された脆弱性には「CVE-1234-5678」のような形でCVE番号が割り当てられることがあります。

これは、データベースに収録された脆弱性情報を一意に識別するために割り当てられる番号で、世界共通で使われています。

CVSSとは

CVSSとは、Common Vulnerability Scoring Systemの略で、各脆弱性の影響・深刻度を評価するための共通基準です。

国際的な非営利団体(FIRST)が管理しており、脆弱性は3段階のレベルで評価されます。

CVSS v2の基本評価基準

- 深刻度 :CVSSスコア

- 危険 :7.0-10.0

- 深刻 :4.0-6.9

- 注意 :0.0-3.9

近年では仮想化やサンドボックス化などが進んできていることから、コンポーネント単位で評価できるCVSS v3が公開され、CVSSは現在v2、v3が並行して運用されています。

InsightVMとは

InsightVMは、Rapid7社の脆弱性管理ソリューションです。

脆弱性スキャンを行うことにより、管理しているIT資産上で稼働しているOSやソフトウェアのバージョンから該当する脆弱性を検知、対策手順を提示します。

また、リスクベースアプローチを採用しているため、発見された脆弱性の中でも特にリスクが高い脆弱性を把握し、修正することができます。

※AWSやAzureといったクラウドサービス用のInsightVMも提供されており、動的なクラウドインスタンスの脆弱性管理も可能

- IT資産の脆弱性管理製品

- リスクベースアプローチの脆弱性管理による

継続的なリスク低減・サイバー衛生管理の支援 - スキャンでOSやミドルウェアのバージョン

情報や設定情報を収集し、脆弱性を発見する

情報収集

対象

スキャン

種別の数

優先順位

付け

InsightVMで解決できること

現状:

- 脆弱性の把握が追い付かない

- エクセルによる資産管理や脆弱性の把握が大変

- 脆弱性が把握できたところで、どう対処するべきか分からない、手が回らない

InsightVMを導入すると:

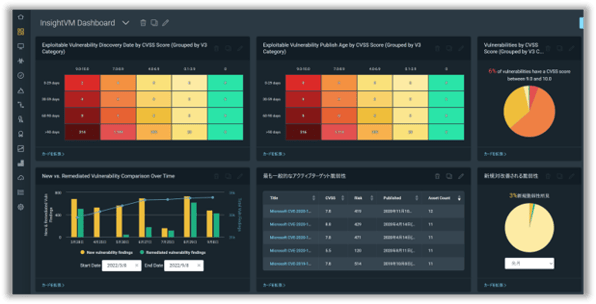

- 検出された脆弱性はInsightVMの管理コンソール上で一元管理され、

対象サーバおよびスキャン対象サーバ群単位で脆弱性を確認することができます。 - InsightVMには脆弱性対応の管理機能があり、修正対応に担当者と期限を設定することができます。

また、脆弱性対応のステータスも管理できるため、従来の管理表の用意や更新は不要になります。 - 脆弱性の中でも特にリスクの高い脆弱性を把握できるため、対策の優先順位付けができます。

InsightVMの強み

01 脆弱性対策の優先順位づけ

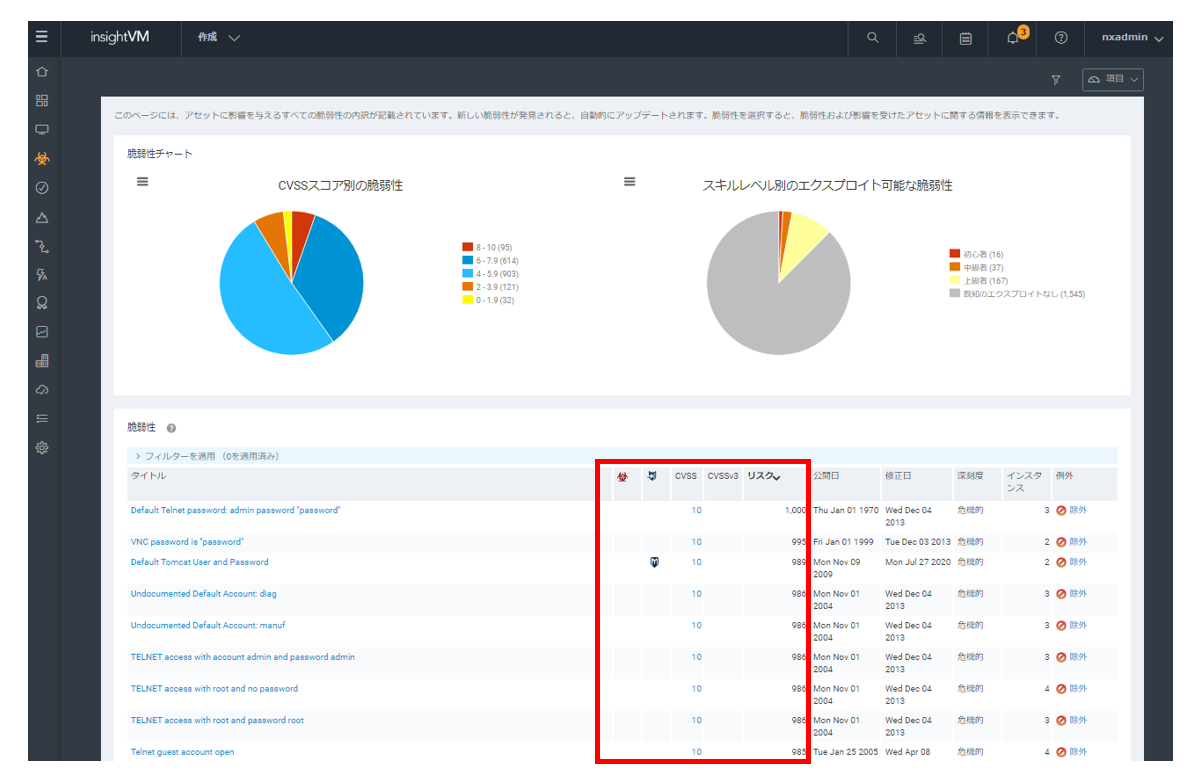

InsightVMでは、CVSSスコアとは別にリスクスコアが設定されています。

リスクスコアはRapid7独自の脆弱性スコアリングシステムで、エクスプロイトコードの有無・脆弱性解析情報などを踏まえ0~1000の数値で表されます。

そのため、脆弱性のCVSSスコアが同じだった場合、リスクスコアの差異を見ることでより詳細にスコアを評価でき、対策を行う優先順位を決めることができます。

- CVSSスコアだけでは測れない詳細なリスクを 0-1000の数値で評価

- CVSSスコアが同じ値の脆弱性の中で、対処すべき優先順位がつけられる

- CVSS に加え、該当脆弱性に対するエクスプロイトや悪用マルウェア有無の確認が可能。

- また、脆弱性が発見されてからの経過期間に基づくリスクの重みづけや、重要な資産で検出された脆弱性のリスクを高くつけることも可能

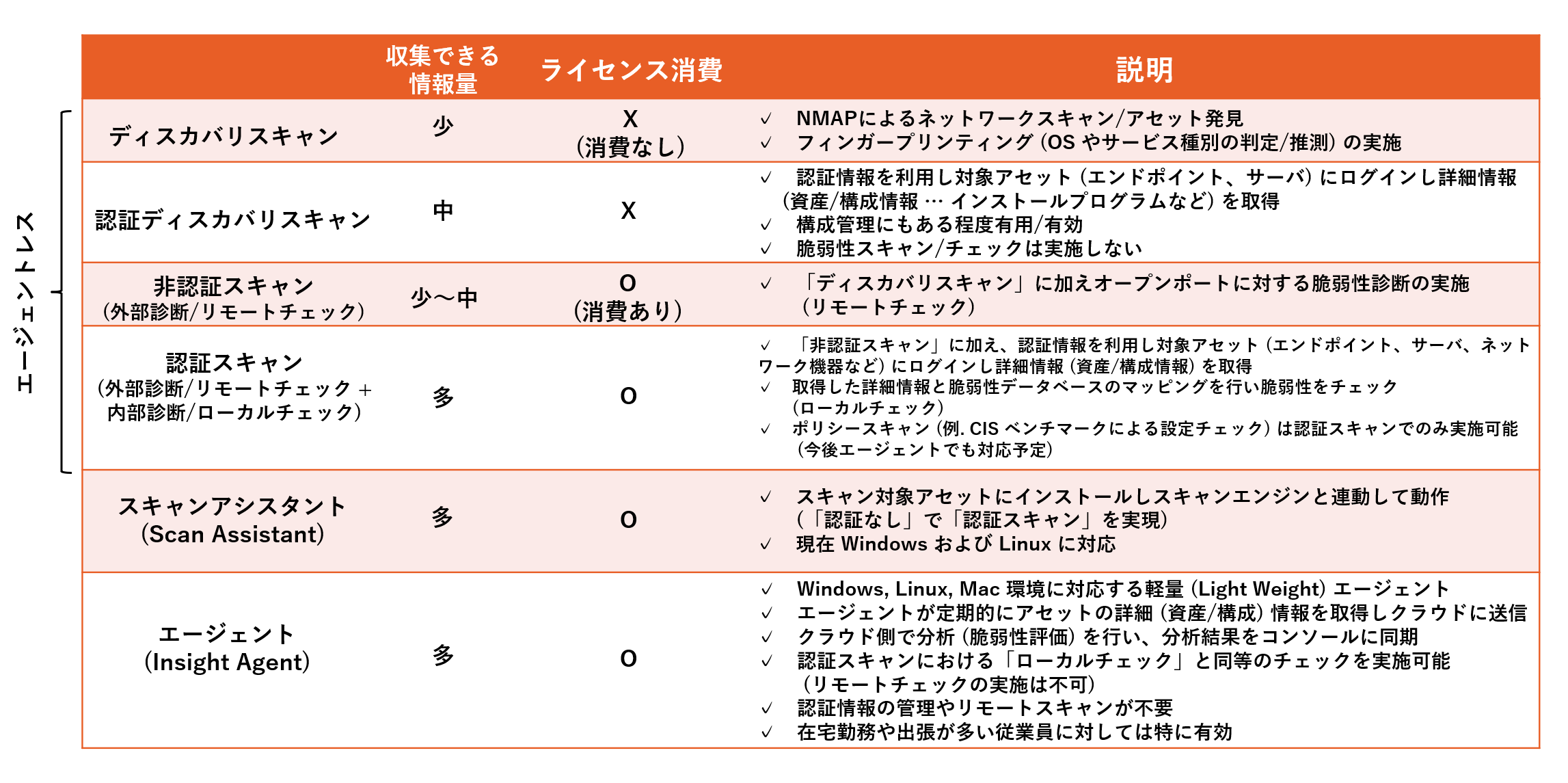

02 要件に合わせてスキャン方法を変えられる

InsightVMでは、エンドポイント・クラウド環境・ネットワーク機器など幅広いデバイスのスキャンに対応しており、 様々な方法でスキャンが可能です。

認証スキャンは対象デバイスにログインするため、ポートスキャンより多くの脆弱性を確認することができます。

一方、社内に固定されていないデバイスに対してスキャンしたい場合はエージェントスキャンが有効です。

スキャン方法一覧

![]() 認証方法

認証方法![]()

SSH、Telnet、SMB/CIFS、FTP、Kerberos、MySQL、Oracle、PostgreSQL、MicrosoftSQL、DB2、IBM AS/400 など

※CyberArk連携も可能

![]() スキャン対応環境・ソフトウェアの一例

スキャン対応環境・ソフトウェアの一例![]()

| OS | Windows、CentOS、Ubuntu |

|---|---|

| ソフトウェア | Apache、PHP、docker、CISCO、Fortinet |

| 環境 | AWS環境、Azure環境、Oracle Cloud環境 |

03 攻撃者の視点からよりリスクの高い脆弱性を発見できる

Rapid7は、大規模なCTI(サイバー脅威インテリジェンス)を持っており、インターネット上で放置されている脆弱性や攻撃方法の情報を収集・分析し、セキュリティ向上のためのレポートを公開しています。

- Project Sonar

インターネットワークを対象にした脆弱性調査 - Project Heisenberg Cloud

世界中にハニーポットを仕掛けた攻撃者の調査 - Metasploit コミュニティから得た情報を活用

Rapid7社は世界最大のセキュリティ研究チームを持っており、セキュリティチームから迅速な脆弱性情報の提供を受けられ、InsightVMなどに対策方法が反映される

![]() リサーチ結果はWebで公開:https://www.rapid7.com/ja/research/

リサーチ結果はWebで公開:https://www.rapid7.com/ja/research/

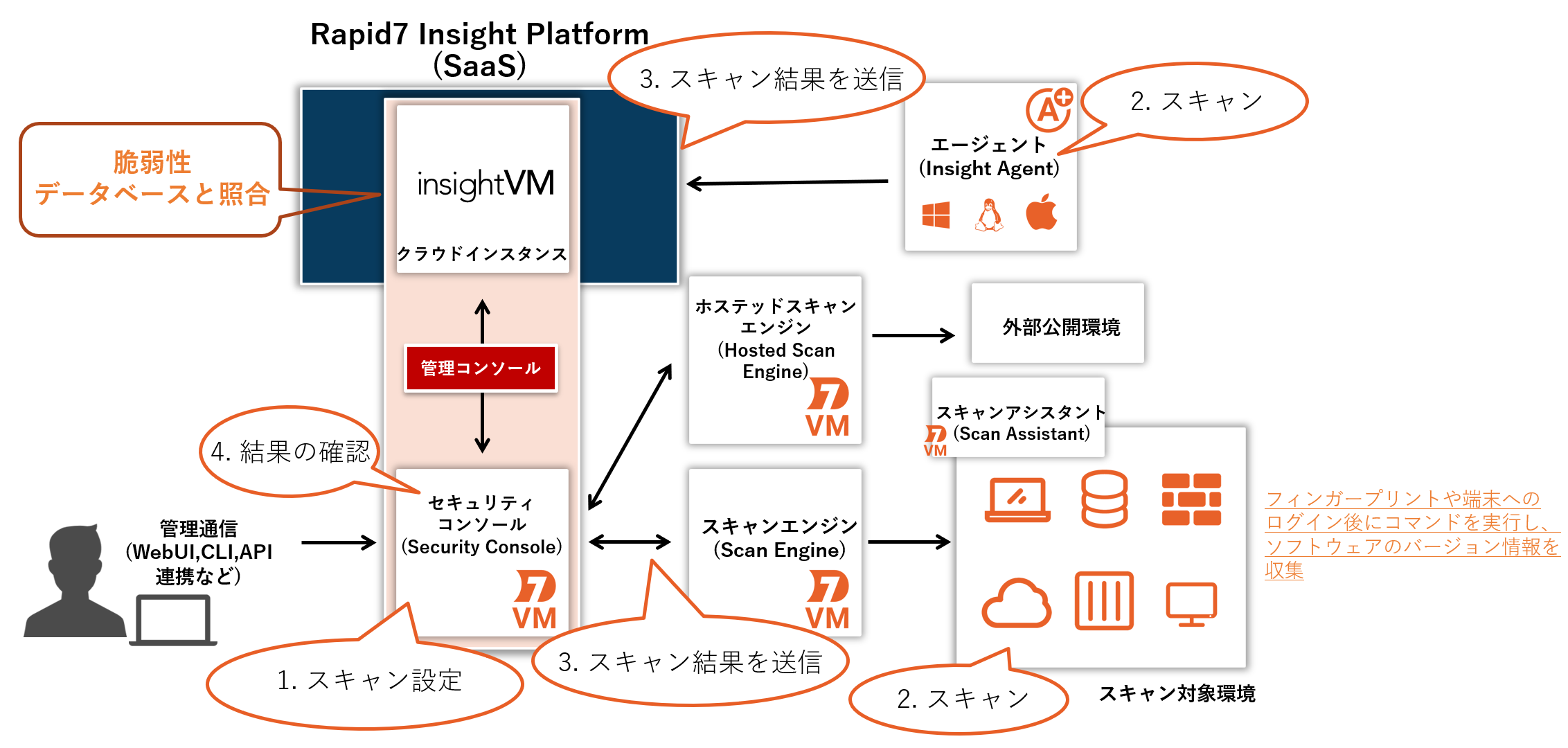

InsightVMの構成

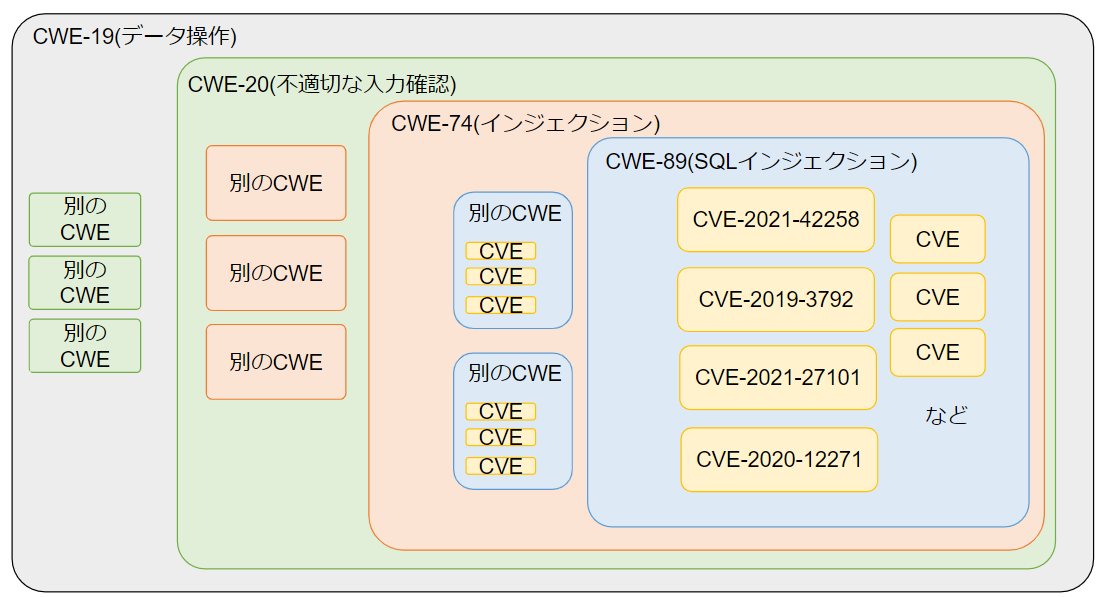

CWEとは

CWEとは、Common Weakness Enumerationの略で、ソフトウェアに関する脆弱性の種類を識別するための共通基準を指しています。

CVEと同じく、一意の番号が付与されますが、CWEでは多種多様な脆弱性の種類を脆弱性タイプとして分類し、それぞれにCWE識別子(CWE-ID)を付与して階層構造で体系化しています。

上位層に近いほど抽象的な脆弱性タイプを表し、下位層にいくほど具体的な脆弱性タイプや個々の脆弱性を表しています。

また、脆弱性タイプは、ビュー(View)、カテゴリー(Category)、脆弱性(Weakness)、複合要因(Compound Element)の4種類に分類されます。

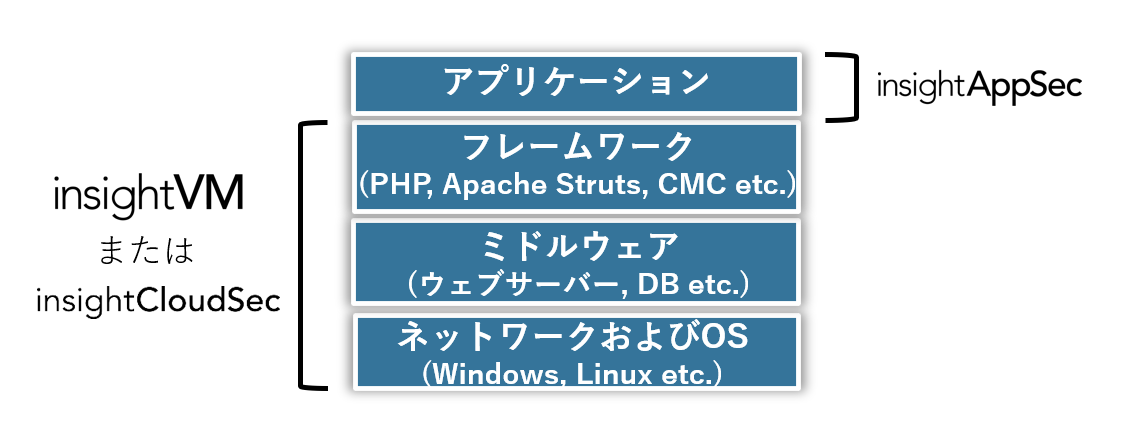

InsightAppSecとは

InsightAppSecは、Rapid7社のWebアプリケーションに特化した脆弱性診断ツールです。

Webページをクローリングして認証やセッション管理の不備といった脆弱性を発見し、

レポーティング、改善方法の提示などWebアプリケーションの脆弱性管理に関するさまざまな機能を提供します。

※IT資産の脆弱性管理製品であるInsightVMとは

診断対象のレイヤーが異なる

- Webアプリケーションの脆弱性管理製品

- 認証やセッション管理の不備などの脆弱性を検出するツール

対応Webページの多さ

アプリケー

ション単位

での課金

検出率・検出精度の高さ

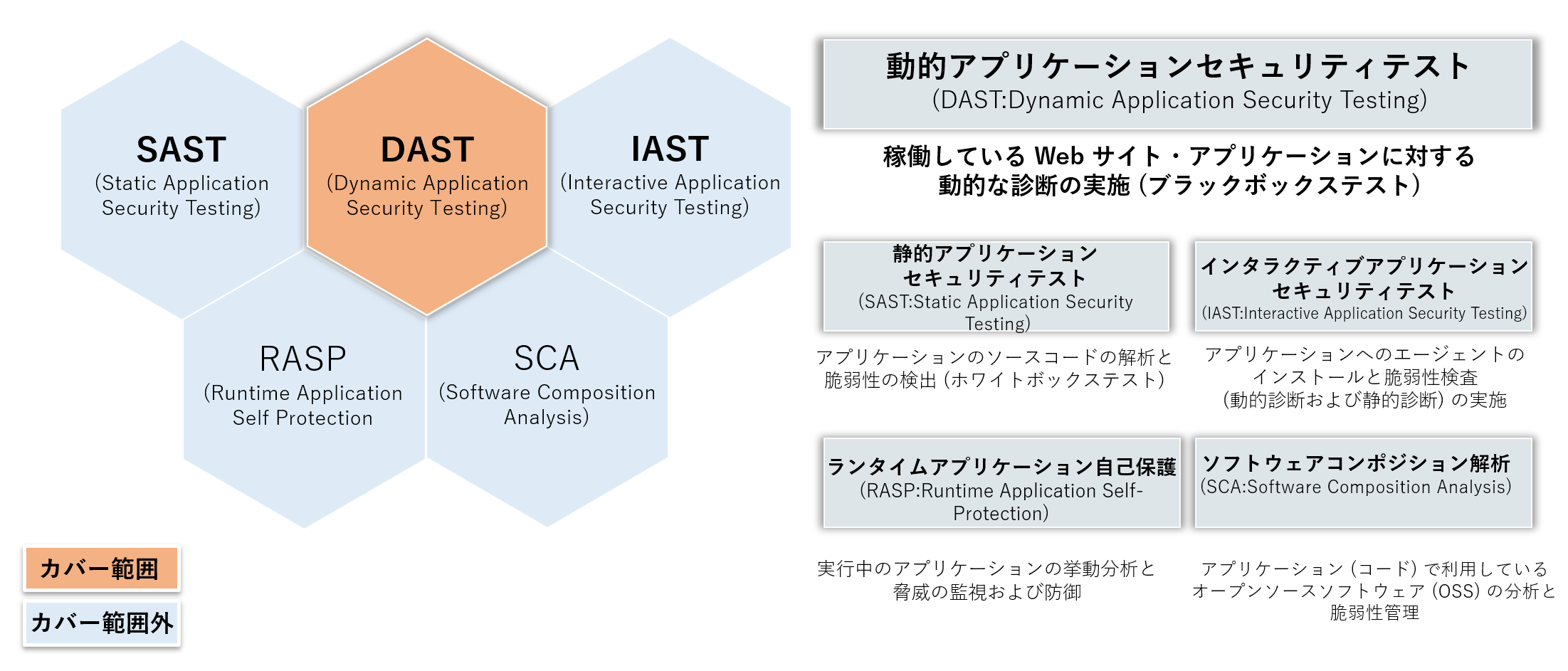

本製品は、SaaS型のDynamic Application Security Testing (DAST) ツールのため、

実際にアプリケーションを動かして検査を行い、現実的に起こり得るリスクの高い脅威を、効率的に見つけることができます。

一方SASTは比較的網羅的な検査が行えますが、発見される脆弱性が現実的に優先順位の高いものとは限りません。

Webアプリケーションテストツールの種類

InsightAppSecの強み

01 優れた検出率・検出精度・パフォーマンス

スキャンでは、最新技術のアプリケーションや、モダンアプリケーション(Ajax、REST/JSON、SPA等)に対応しており、動的に検出できます。

※SPA(Single Page Application)とは、ブラウザによるページ遷移を行わずにJavaScriptを用いて ページ内の HTML の一部を差し替えてコンテンツを切り替えるアプリケーションです。

02 安全な攻撃が可能

Webアプリケーションの脆弱性スキャンでは、実際にSQLインジェクションなどを試し、脆弱性を検出しますがツールよってはスキャン対象のデータを改変してしまったり、破壊してしまうことがあります。

InsightAppSecはSQLインジェクションなどの脆弱性の有無をWebアプリケーションの応答値を見て判断するなど、安全性の高いスキャンを行っており、スキャン対象のデータを変更したり、破壊することなく脆弱性診断が可能です。

03 柔軟な課金体系

Webアプリケーションスキャンツールの多くはページ単位での課金体系ですが、InsightAppSecはアプリケーション単位での課金となっております。

ページ数が膨大なWebアプリケーションであっても利用料は変わらないため、お客様にメリットのある柔軟な価格体系となっております。

ペネトレーションテストとは

ペネトレーションテストとは、脆弱性を突く攻撃を行い、実際にシステムに侵入できるか試みるテストです。

ペネトレーションテストでは、実際のシステムで脅威を受けるリスクを検証できるため、自社の情報セキュリティ対策や脆弱性対策が適切に行われているか確認することができます。

脆弱性診断と合わせて行うことで、自社のセキュリティホールが明確になり、セキュリティレベルをより効果的に高められます。

脆弱性診断

- 目的 :脆弱性とセキュリティ機能の不足を網羅的に調査

- 手法 :ガイドラインなどに従って定型的な手法で調査を行う

- 調査対象 :指定されたWebアプリケーションやIPアドレスごと

- 結果 :発見された脆弱性とセキュリティ機能の不足の一覧を取得

ペネトレーションテスト

- 目的 :攻撃者に攻撃を受けた場合に目的が達成されてしまうか検証

- 手法 :実際の攻撃者が使用しているツールや脆弱性、ソーシャルエンジニアリングなどを利用して一定期間内で目的を達成できるかの調査を行う

- 調査対象 :その組織が持つすべてのシステム、もしくは指定されたシステム全体

- 結果 :目的達成までの侵入経路や行った攻撃シナリオ、侵入結果

Metasploit Pro(メタスプロイト)とは

Metasploit Proは、Rapid7社のペネトレーションテストツールで、

脆弱性を突く攻撃を行い、実際にシステムに侵入できるかテストするツールです。

ペネトレーションテストを行い、実際の自社システムでテストすることで、

脅威を受けるリスクがどの程度あるのか検証することができます。

- Metasploit Pro・・・商用版。GUI/CLIでの操作

- Metasploit Framework・・・OSS版。CLIのみでの操作

- ペネトレーションテスト製品

- 疑似サイバー攻撃が可能であり、実際に侵入可能か確認できる

知名度の高さ

ペネトレーションテスト

脆弱性管理製品との連携

Metasploit Proで解決できること

現状:

- 多様化したネットワークを運用しているが、実際にサイバー攻撃を受けた際の影響範囲がわからない

- 脆弱性が把握できたところで、どう対処するべきか分からない、手が回らない

Metasploit Proを導入すると:

- Metasploitではオンプレ環境のみならず、クラウド環境、モバイル端末やIoTデバイスなど

様々なプラットフォームに対応しています。 - スキャン情報とペネトレーションテストの実行結果を踏まえ、脆弱性の中でも特にリスクの高い脆弱性を提示してくれるため、対策の優先順位付けができます。

Metasploit Proの機能

ペネトレーションテスト

- 現実に起こり得る攻撃をシミュレートし、自社のネットワーク環境の評価が可能

- Proエディションにより、ペネトレーションテストの工数を削減

脆弱性の検証

- 優先的に対応すべき脆弱性を提示

- InsightVMとのクローズド-ループ インテグレーションによる効率的な改善

フィッシングシミュレーター

- ユーザーをターゲットにしたフィッシングに起因するリスクを低減するためのシミュレーション

- ユーザー教育および社内のセキュリティプログラム評価の一環として実施

Metasploit Proの強み

01 豊富なエクスプロイトと世界一の知名度

ペネトレーションテストツールとして世界で最も有名なMetasploit Framework(OSS版)をRapid7社が2009年10月に買収しました。その後、Rapid7社がGUIで操作可能な商用版を開発し、提供しております。

Metasploitはペネトレーションテストツールのディファクトスタンダートであり、利用可能なエクスプロイトが非常に多く、世界最大のペネトレーションテストツールコミュニティにより脆弱性発見時はいち早くエクスプロイトコードの開発が行われております。

02 実践的なペネトレーションテストが可能

実際のサイバー犯罪者も使用するほどのスペックがあり、外部から実際に攻撃が可能か把握できることで、より実践的なテストが可能です。

また、フィッシングキャンペーン機能も使用できるため、フィッシングメールによる標的型攻撃の訓練を行うこともできます。

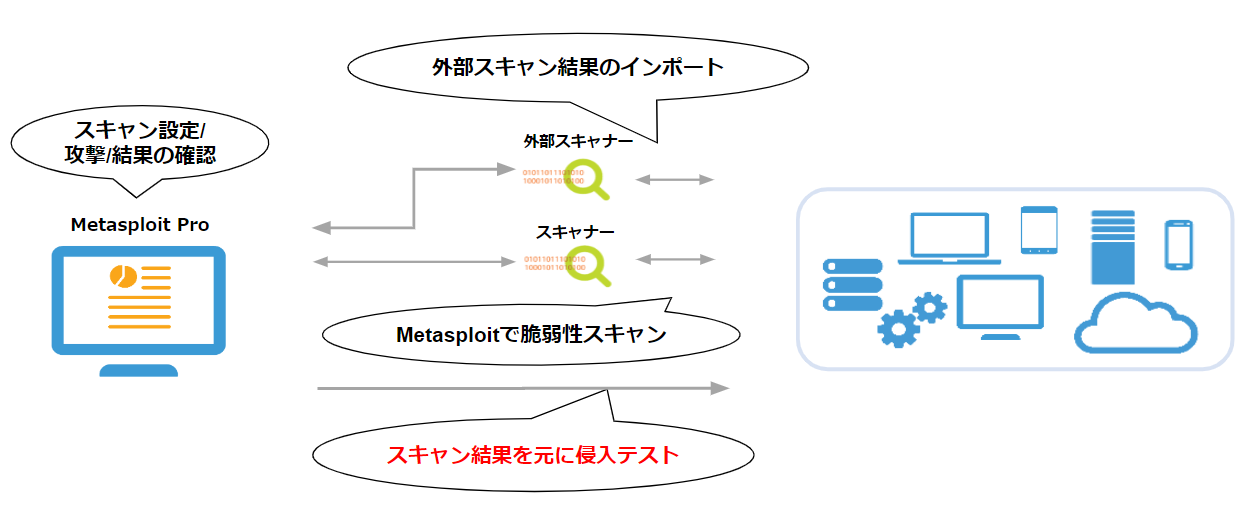

03 他の脆弱性管理製品との連携が可能

資産や脆弱性情報の収集には、他の脆弱性管理製品のスキャン結果をインポートできる機能があり、脆弱性スキャンの結果を連携することで、リスク可視化と脅威の検証を行うことが可能です。

InsightVMと連携した場合、Metasploitの結果をInsightVMに反映することができるため、クローズドループでサイクルを回し、効果的にセキュリティを向上させることができます。

Metasploit Proの構成

「Rapid7」を始めませんか?