続きましてパート2になります。

ちなみに作者のTさんは2年目のエンジニアですが、テリロジーワークスさんのCTI(Cyber Threat Intelligence)の勉強会に参加をしたり、その内容を社内に展開してくれたり、大活躍です。

最近では、大手のサービス事業者様のプロジェクトに参加して、日々、目覚ましい成長をしています。我々、C&S技術統括部は、この数年で大きく若返りをし、さまざまな得意分野を持ったエンジニアが育っているのです。

さて、パート2のスライドです。

章立ては以下のとおりです。

- 攻撃者の分類と特徴

- APT

- ハクティビスト

- スクリプトキディ

- サイバー犯罪者

- 社内のサイバー犯罪者

- セキュリティインシデント対策

- インシデント発生時の対応とまとめ

これまでのポストでも幾度か書いてきましたが、国家が支援している(であろう)サイバー攻撃組織の話は既に大新聞でも書かれるようになりました。そして、サイバー攻撃、サイバー犯罪のビジネス化、分業化も皆さんの知るところです。

来年は東京オリンピックがありますが、対策をしてらっしゃる企業、団体、組織もありますが、そうでないところもあると思います。なかなか書きにくいことではありますが、直接的にも間接的にも我々は、微力ながら貢献させて頂いていると。

日本(人)の特性として、性善説に基づいて行動をする、というものがあると思いますが、サイバーセキュリティ対策の場合、どこまで対策を講じるべきか、というのは非常に難しい問題で、実際にはやってもやってもキリがないものかもしれません。

例えば、APTに狙われたらどうなるか。一企業でそれを防ぐことはできるのか。

難しいと思います。当然、相手は弱いところから攻撃して、被害を拡大させていくわけですから、相手にとって「メンドクサイ」存在になってやることが重要なのかと思います。相手がビジネス目的であるなら、そのROIを下げてやることで、ターゲットから外れるかもしれません。

もうひとつ、最近のキーワードとして、サプライチェーンアタックがあります。例えば、ソフトウェア開発会社の保守のラインや、ゼネコンの下にいる施工会社のネットワークやサーバ、パソコンは果たして安全なのでしょうか。在宅勤務が流行していますが、在宅勤務者のパソコンからマルウェアの侵入はないでしょうか...。ネットで知り合ったオトモダチが実は架空の人物であり、攻撃の隙を年単位で狙っているということもあるでしょう。

と、まあ、世の中にはセキュリティ・リスクがあふれています。

先程、性善説と書きましたが、内部犯行のリスクはないでしょうか。内部不正管理もレガシーなソリューションもあれば、先鋭的なものも出てきています。このエリアも昨年から調査をしていますが、ホットな課題になると思います。

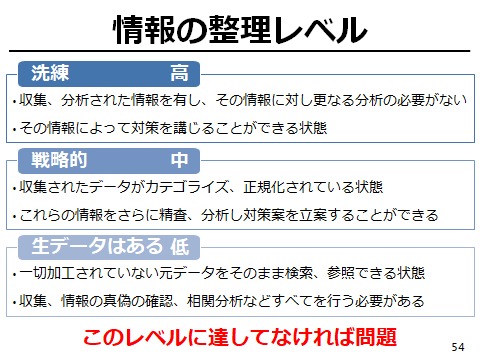

再掲ですが、有事に備えて履歴データは保持していたほうがよいと思います。書きたいことは山ほどあるのですが、またの機会とします。

https://cloudsolution.terilogy.com/