まえがき

みなさまこんにちわ。技術統括部s-izuです。

本稿ではRapid7 InsightVMを使ってAzureの仮想マシンに対して脆弱性スキャンをする方法を紹介いたします。

以前投稿した記事でも紹介いたしましたがRapid7 InsightVMをご利用いただきますと物理サーバーだけではなくクラウド上の仮想マシンの脆弱性を検出できます。

https://cloudsolution.terilogy.com/

ご興味がございましたら以下のページよりお気軽にお問い合わせください。

https://cloudsolution.terilogy.com/contact

作業概要

今回はオンプレミス上の管理コンソールからAzureの仮想マシンをスキャンいたします。

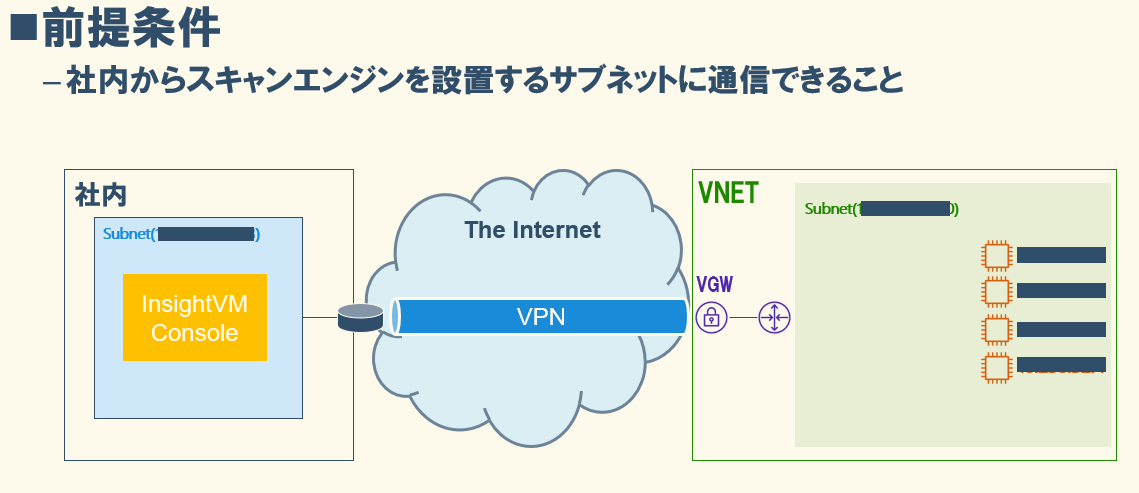

作業の前提条件は下記の通りです。

- オンプレミスネットワークに管理コンソールを構築済みであること

- 管理コンソールが配置されたセグメントとスキャン対象が配置された仮想ネットワークがVPN接続されており、プライベートIPを用いた疎通が可能であること

作業概要は下記の通りです。

- Azureへスキャンエンジンを構築

- NSG設定変更

- 管理コンソールとのピアリング

- サイトの作成およびスキャン

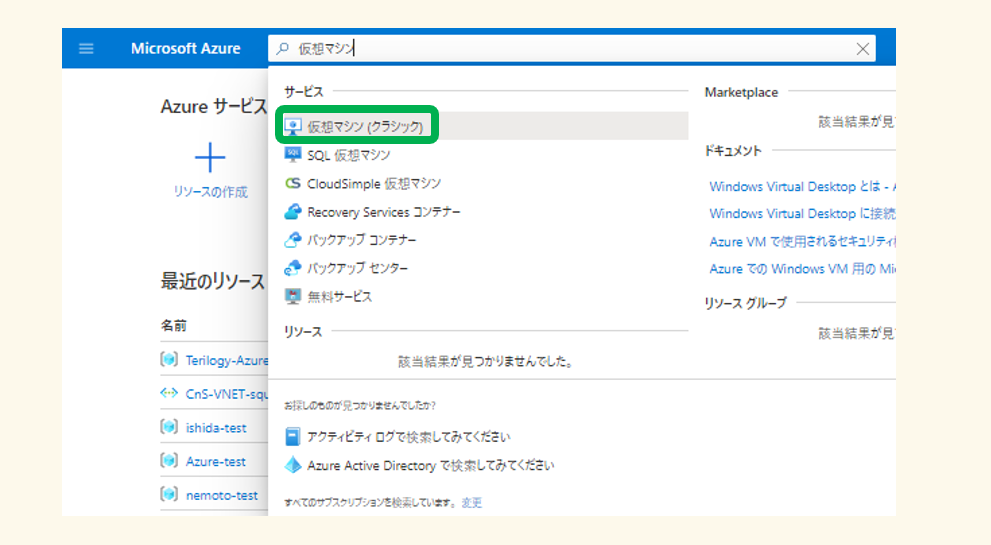

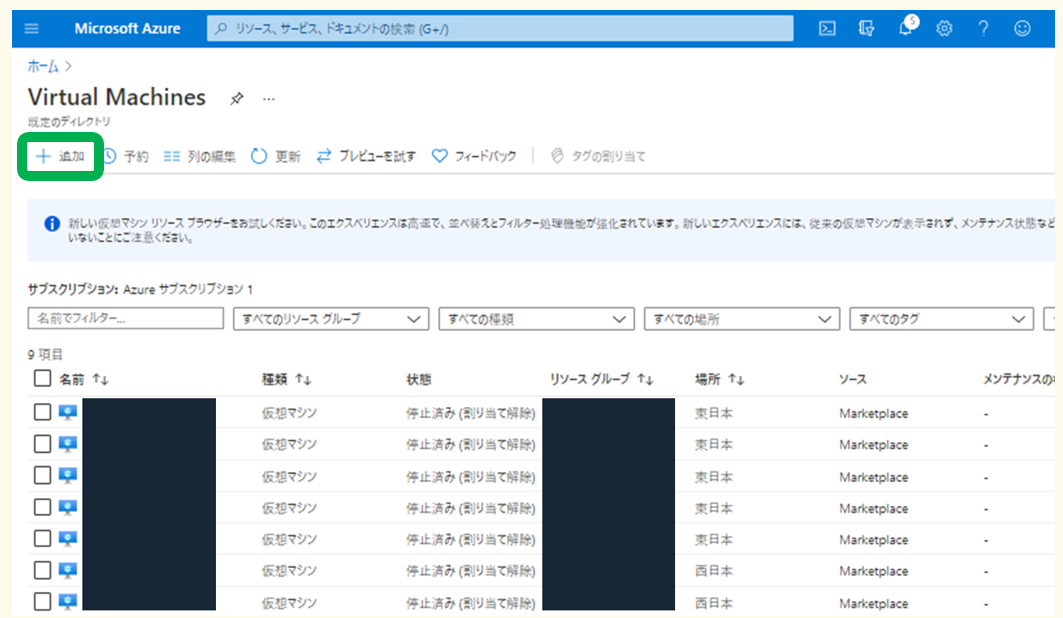

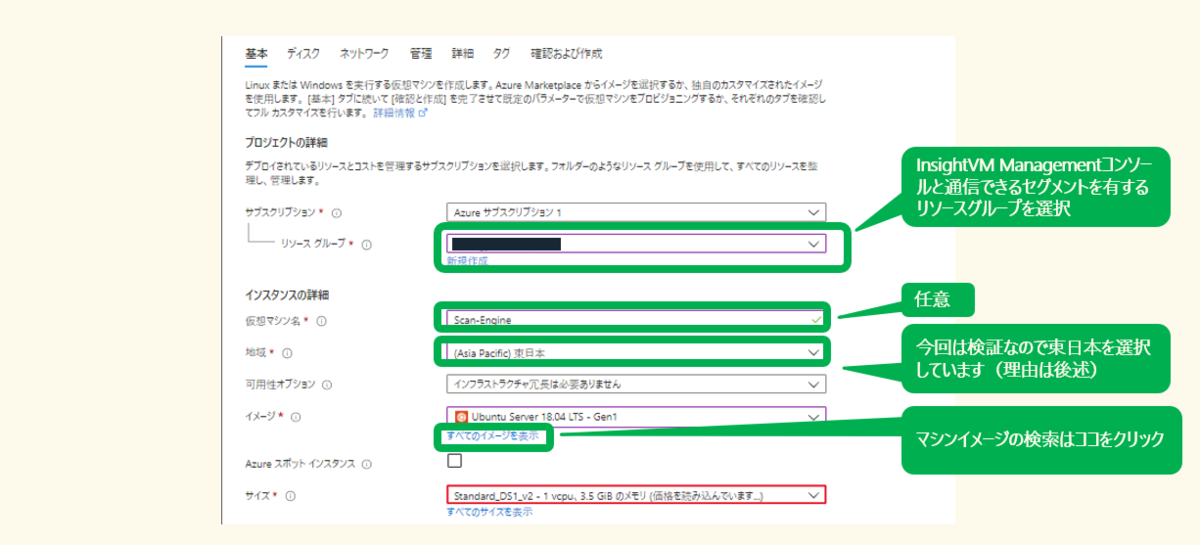

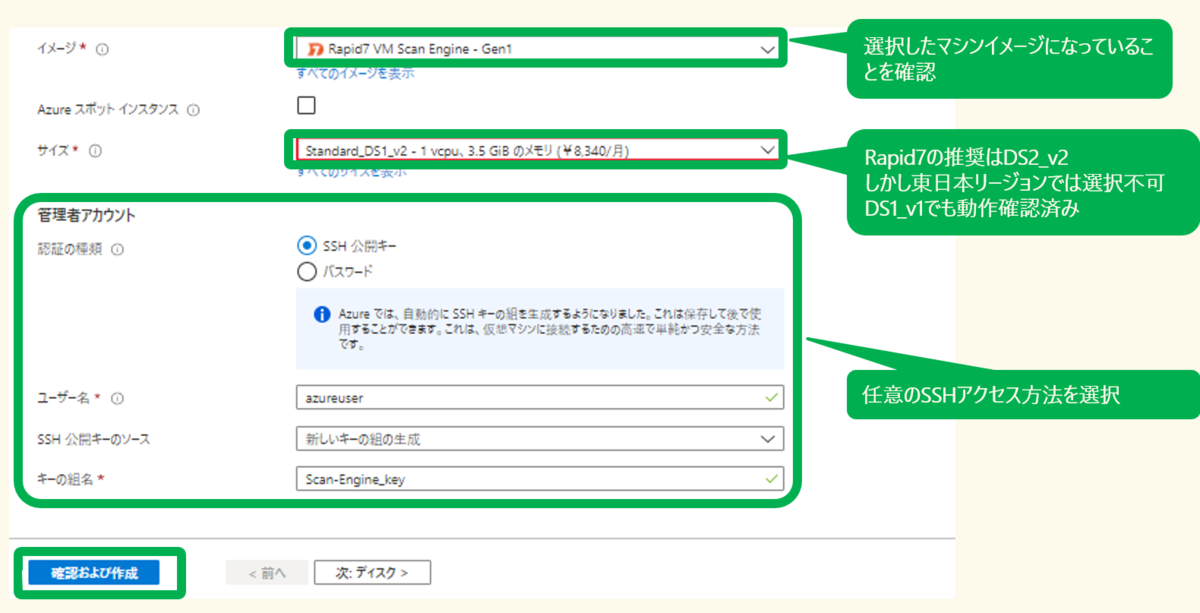

Azureへスキャンエンジンを構築

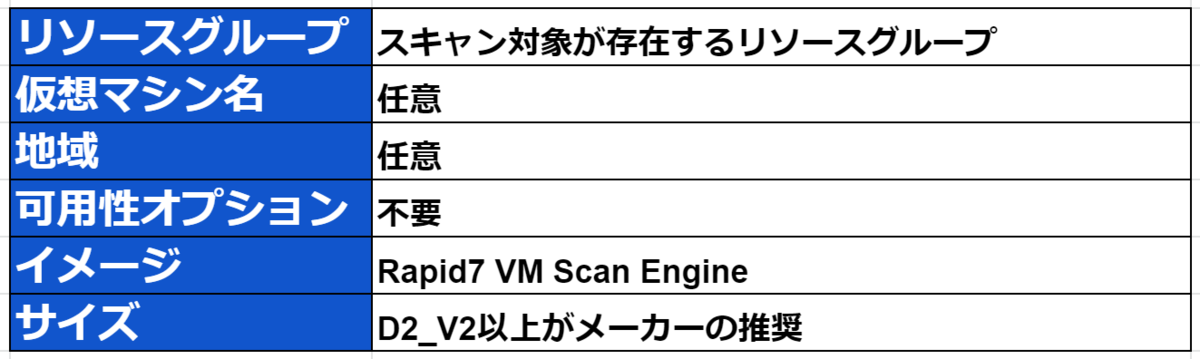

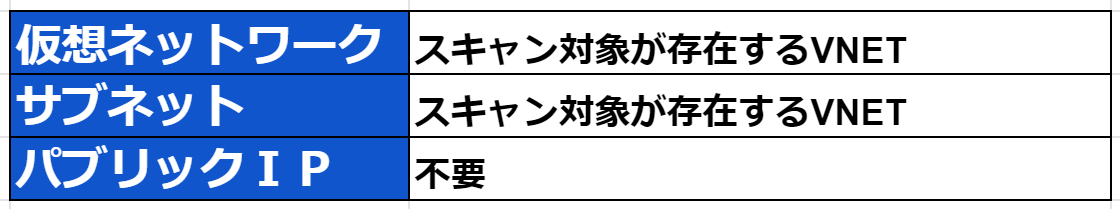

まず初めにスキャンエンジンを作成します。下記の設定に従って仮想マシンを作成してください。基本設定とネットワーク設定以外はデフォルトで問題ありません。

■基本設定

※参照:Azure Scan Engines | InsightVM Documentation

■ネットワーク設定

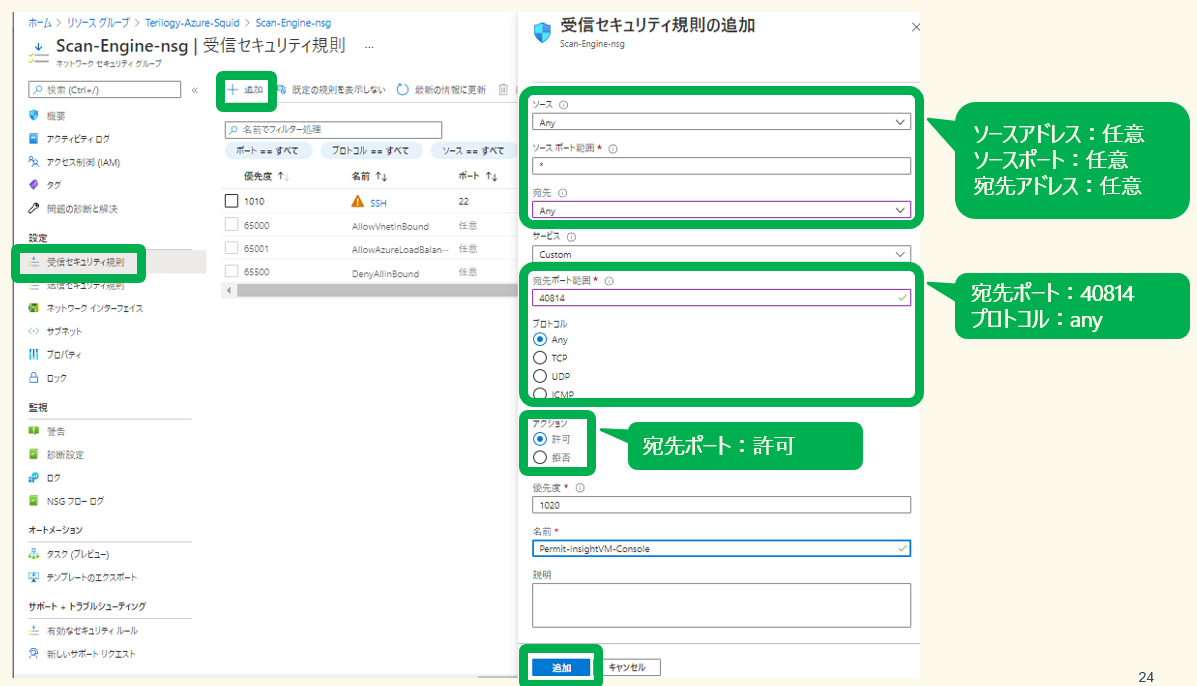

NSG設定変更

スキャンエンジンを作成すると同時にNSGが一緒に作成され、スキャンエンジンのインターフェースに適用されます。管理コンソールからスキャンエンジンに対してport 40814で通信するので、許可するようにNSGを設定変更します。

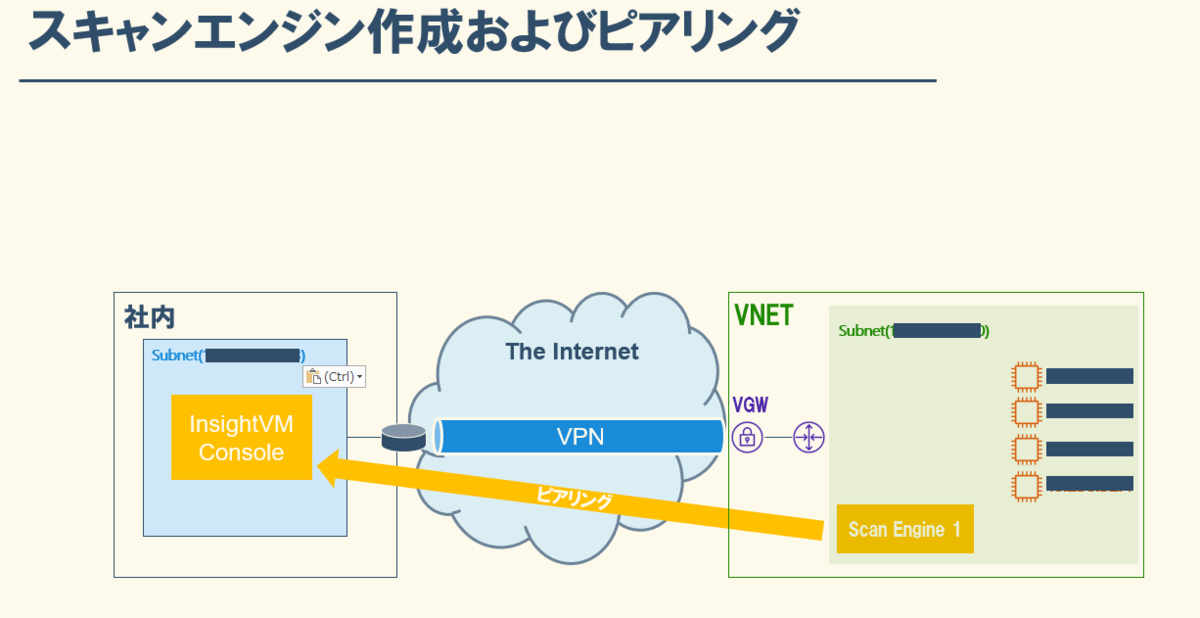

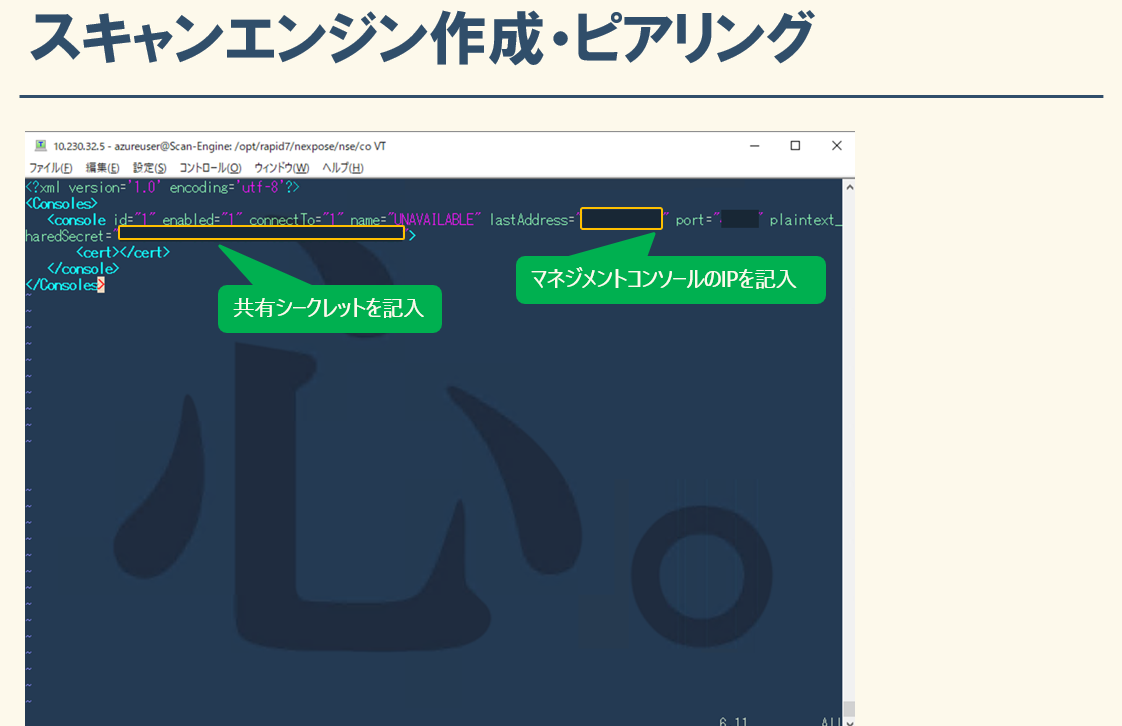

ピアリング

スキャンエンジンを作成し、NSGの設定変更をしたら、次は管理コンソールとスキャンエンジンをピアリングさせます。

管理コンソールとスキャンエンジンのピアリング方法は下記の2種類あります。

- スキャンエンジンから管理コンソールへピアリングさせる

- 管理コンソールからスキャンエンジンへピアリングさせる

今回は1の方法を紹介いたします。

プライベートIPで相互に疎通可能なスキャンエンジンと管理コンソールは共有シークレットを用いてピアリングします。共有シークレットは管理コンソールから払い出せます。

スキャンエンジンの設定ファイル(consoles.xml)に対して共有シークレットと管理コンソールのIPを設定することで、スキャンエンジンから管理コンソールに対してピアリングをはじめます。ピアリングには15分~30分程度時間が必要です。

※参照:Azure Scan Engines | InsightVM Documentation

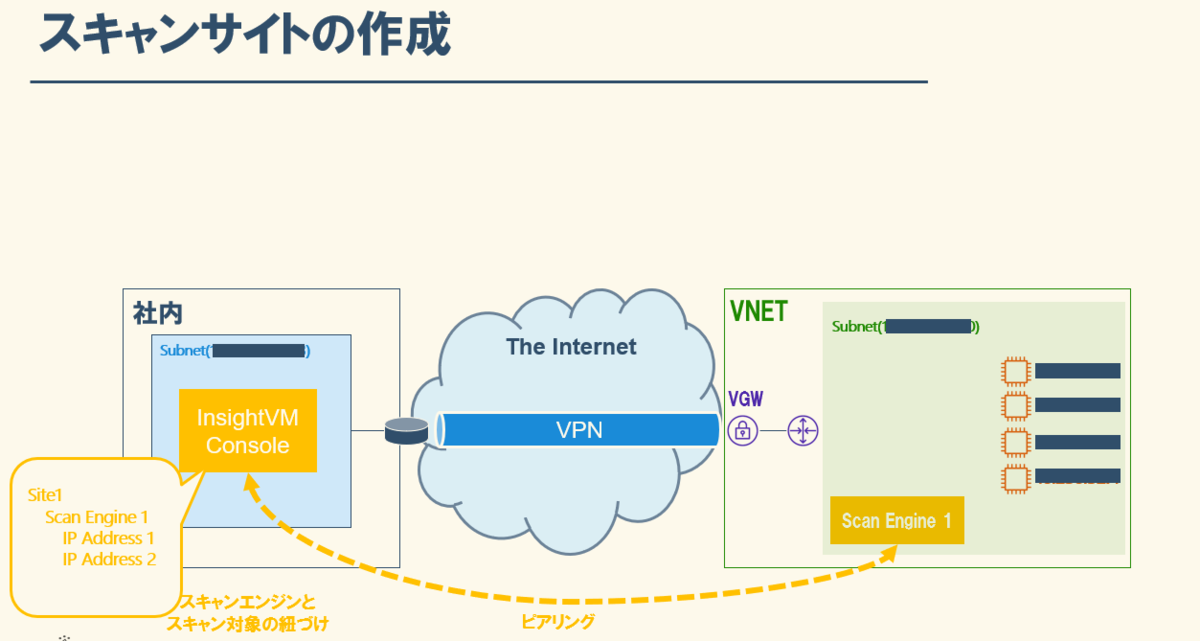

サイトの作成およびスキャン

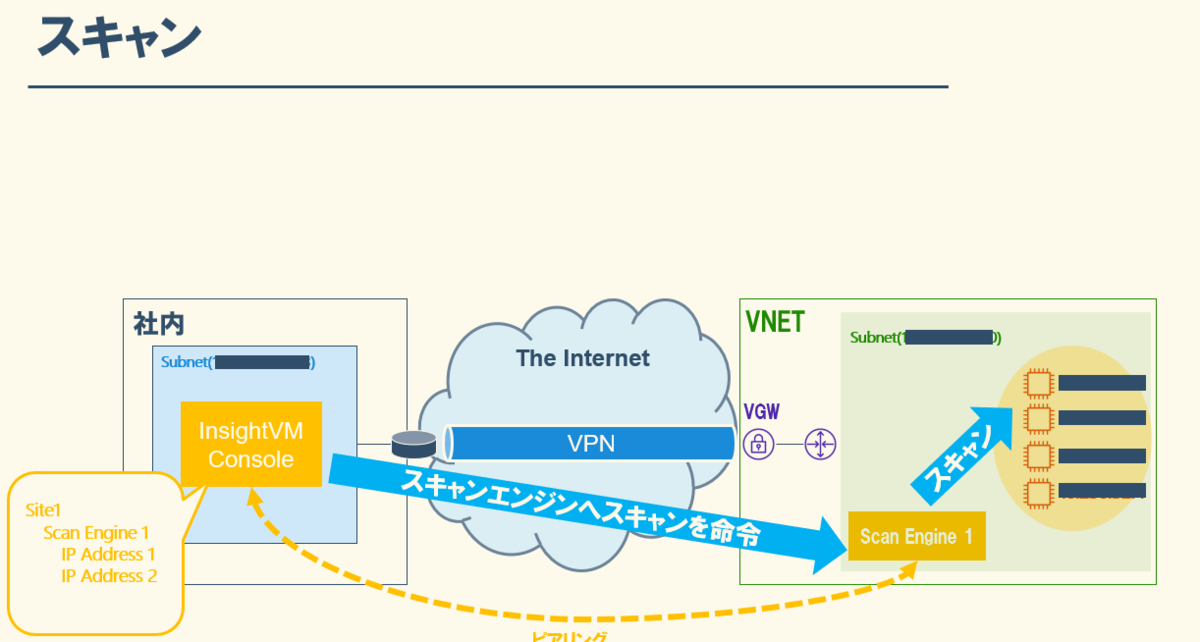

スキャンエンジンと管理コンソールのピアリングが終わると、管理コンソールからスキャンエンジンに対してスキャンを指示できるようになります。

次はスキャンを指示できるようにするため管理コンソールに対してサイトを作成します。

サイトとはスキャン対象はスキャン方法などの脆弱性スキャンに関する詳細項目をひとまとめにしたエンティティのことです。

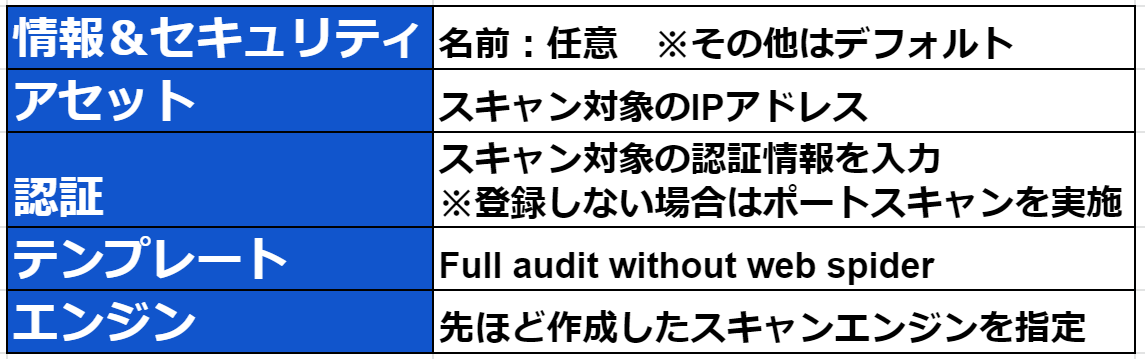

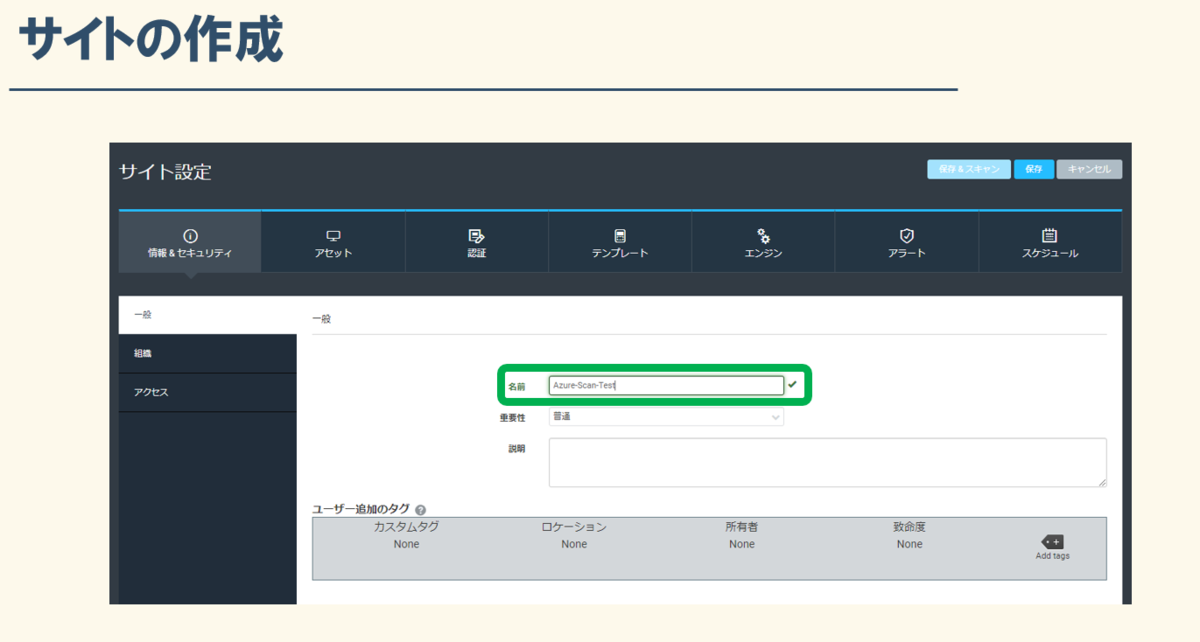

下記の設定項目に従ってサイトを作成します。

設定が一通り終わるとスキャンができるようになります。

今回の記事ではアセットの登録を手動で行いましたが、InsightVMはAPI経由でアセットを自動で検出して登録する機能を備えています。

アセットの自動登録については次回の記事で案内いたします。

お付き合いいただきありがとうございます。クラウドへの脆弱性診断に興味を持ちましたら是非とも弊社へお声掛けください。

ご興味がございましたら以下のページよりお気軽にお問い合わせください。

https://cloudsolution.terilogy.com/contact