はじめまして、セキュリティチームの石田&山内(やまのうち)です。

世間を騒がせたランサムウェア「WannaCry」について遅ればせながら書きます。

旬は過ぎてしまいましたが、代わりに挙動や危険性についてではなく、一般的なセキュリティ製品でどうやって対策する(出来る)のか?という観点で行きます!

とは言え、まずはおさらいです。

1.感染経路と手法

既報の通り、感染経路は2パターンとなります。

メール

一般的なランサムウェアと同じく、添付ファイルやリンクを利用してダウンローダーを実行し本体をダウンロード、実行させる手法です。

誤って実行してしまうと、後述のSMBv1の脆弱性を悪用し感染します。

※WannaCryに関してはこの手法はほとんど使われなかった模様です。

SMB通信

通常のランサムウェアと異なり大きな被害が出たWannaCryの大きな特徴でSMBv1の脆弱性を利用して感染&拡大を行うワーム機能があったため、ここまで被害が急拡大したとも言えます。

言い方を変えると、脆弱性が残った状態でSMBv1による通信が出来る状態なら、ユーザー操作と関係なく感染してしまいます。

ちなみに、今回は感染拡大に凝った処理が入っており、今回問題となった「MS17-010」の脆弱性を悪用した侵入だけでなく「DoublePulsar」と言われるバックドアツールも利用して感染します。

【注意】

以降はセキュリティ製品ごとに出来る事・出来ない事を記載しますが、最優先で行うべき対策は脆弱性自体を塞ぐ「修正パッチの適用」であり、あくまでも対処療法である事を理解する必要があります。

2.エンドポイント系

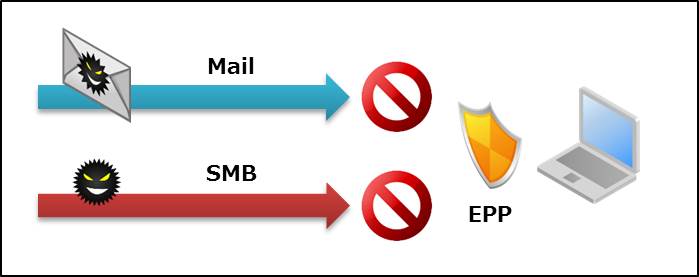

EPP:Endpoint Protection Platform

- 侵入・感染

シグネチャさえ対応していれば、侵入時に検知・ブロックが可能 - 感染拡大

侵入時にブロックできていれば感染拡大も防止 - 駆除

駆除自体は可能だが、暗号化されたファイルが復旧出来るかは別問題

「EPP利用時のイメージ」

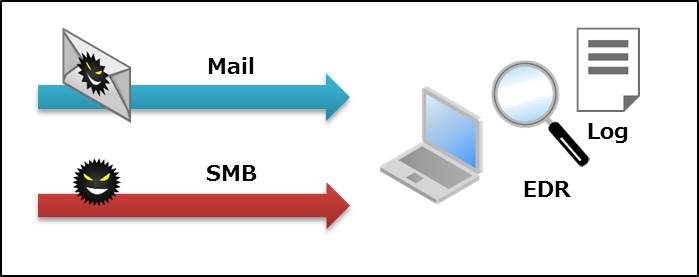

EDR:Endpoint Detection and Response

- 侵入・感染

(あくまでも事後対応ツールなので)純粋なEDRの場合は検知不可

ただしログから感染経路が掴める

※異常検知機能があれば、検知出来る場合有り - 感染拡大

侵入・感染と同様だが、遠隔からSMB通信の無効化等の封じ込めが可能 - 駆除

EPPと同様に駆除自体は可能だが、暗号化されたファイルが復旧出来るかは別問題

「EDR利用時のイメージ」

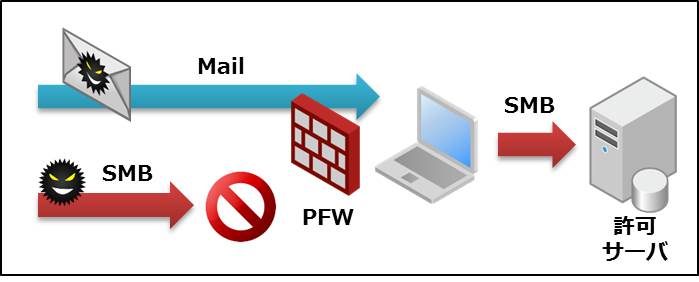

Personal FireWall

- 侵入・感染

SMBをブロックしていれば、SMB経由の侵入をブロック可能だが現実的ではない

代わりにSMB通信先を制限(ファイルサーバのみ許可等)によりブロック可能

メール経由については、ブロック不可 - 感染拡大

侵入・感染と同様に、SMB通信先を制限する事で許可サーバへの感染以外はブロック可能 - 駆除

不可

「Personal FireWall利用時のイメージ」

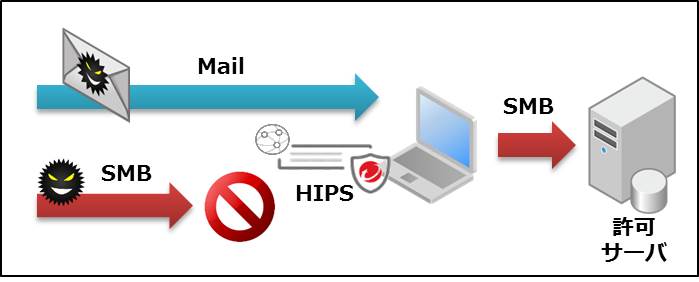

Host IPS

- 侵入・感染

「MS17-010」を悪用するトラフィックを検知できるフィルタがあれはブロック可能

メール経由の場合は、内部通信も監視対象であれば感染をブロック可能 - 感染拡大

侵入・感染と同様に検知できるフィルタがあれはブロック可能 - 駆除

不可

「Host IPS利用時のイメージ」

3.ネットワーク系

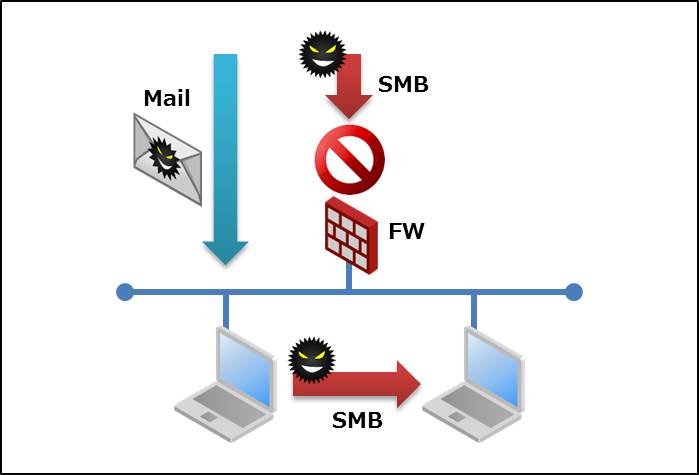

FireWall

- 侵入・感染

SMBをブロックしていれば、SMB経由の侵入をブロック可能

設置場所を経由する通信しかブロック出来ないのでNW構成に依存

メール経由の場合は、ブロック不可 - 感染拡大

侵入・感染と同様にSMBをブロックしていれば、SMB経由の侵入をブロック可能

端末同士のSMB通信を制御出来るかについては、NW構成に依存 - 駆除

不可

「FireWall利用時のイメージ」

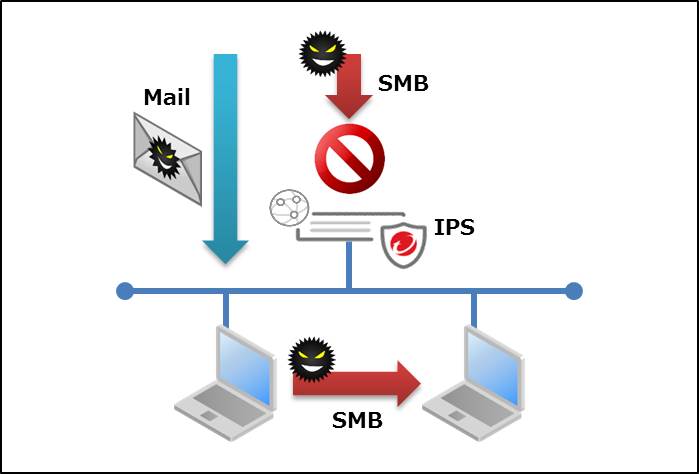

IPS

- 侵入・感染

「MS17-010」を悪用するトラフィックを検知できるフィルタがあれはブロック可能

設置場所を経由する通信しかブロック出来ないのでNW構成に依存

メール経由の場合、純粋なIPSではブロック不可 - 感染拡大

侵入・感染と同様に検知できるフィルタがあれはブロック可能

端末同士のSMB通信を制御出来るかについては、NW構成に依存 - 駆除

不可

TippingPointならWebからの

ダウンロードを検知・ブロックが可能です!!

「IPS利用時のイメージ」

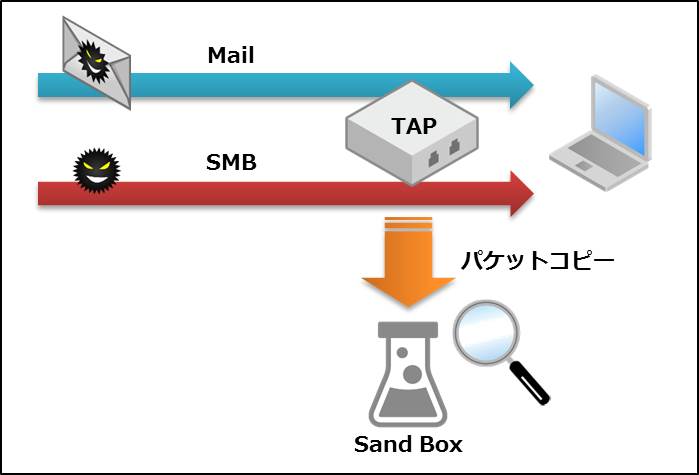

Sand Box

- 侵入・感染

一般的なSand Boxではブロック不可

メール経由の場合は検知・ブロックが可能 - 感染拡大

侵入・感染と同様にブロック不可 - 駆除

不可

Lastlineなら「MS17-010」を悪用するトラフィックを

検知しRSTパケットによるブロックが可能です!!

「Sand Box利用時のイメージ

いかがでしたか?

ベンダーによっては「対応してます」「止められます」としか

説明が無い場合もありますが、攻撃手法と自組織の環境を理解しないと

正しい判断が出来ないことが理解いただけたかと思います。

それでは、またの機会が有れば!!

石田&山内(やまのうち)

- カテゴリ:

- 技術コラム