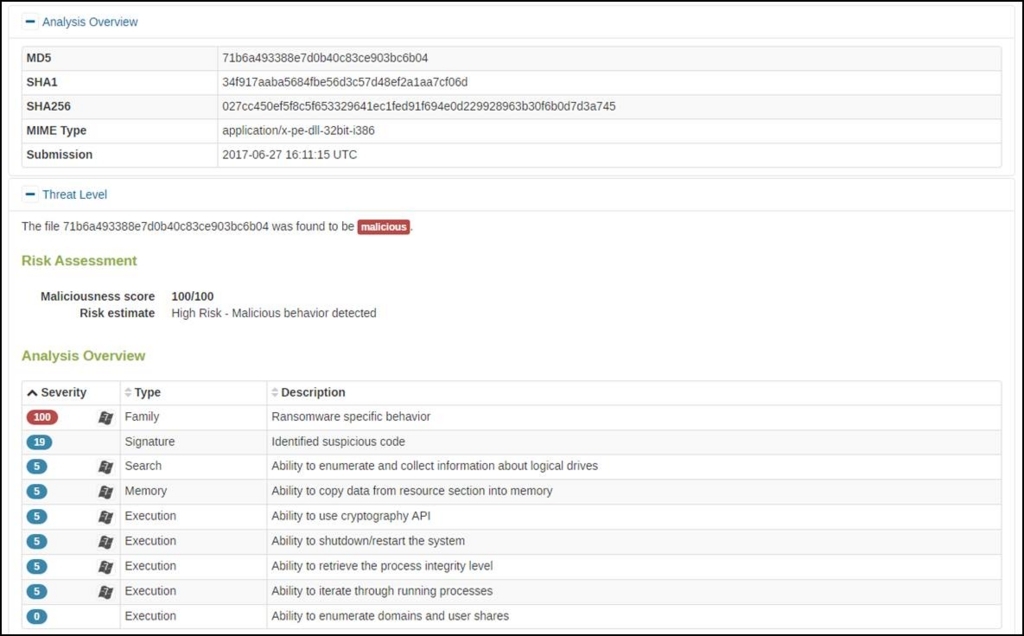

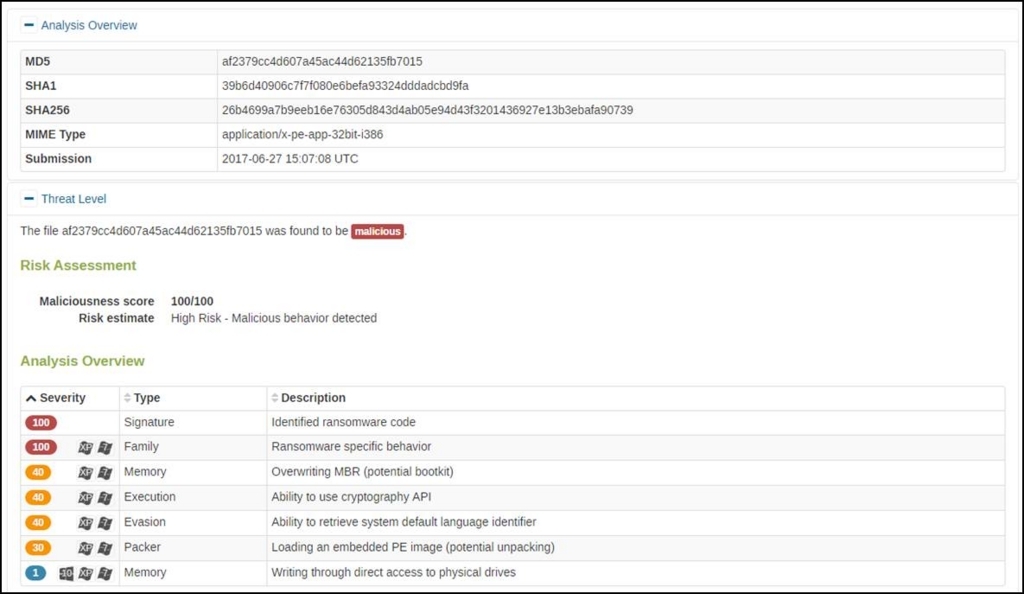

今度はPetya / GoldenEye

2017.06.28 株式会社テリロジー 技術統括部

RECENT POST 最新記事

RANKING人気記事ランキング

TOPIC トピック一覧

- 技術情報 (114)

- Sumo Logic (84)

- 技術コラム (63)

- OCIサービス紹介 (34)

- OCIで作ってみた (24)

- 機能説明 (16)

- Infoblox (13)

- Rapid7 (12)

- Oracle Cloud : OCI (7)

- WingSecurity (6)

- 日記 (5)

- 部内の様子 (5)

- Cato Networks (4)

- OCIアップデート情報 (3)

- お知らせ (3)

- MSS (2)

- SASE (2)

- Terilogy Blend (2)

- AWS (1)

- Conceal (1)

- JVN (1)

- Nozomi Networks (1)

- OCIでの設計上の注意 (1)

- OCI資格取得 (1)

- Oracle Cloud:OCVS (1)

- SKYSEA (1)

- SSPM (1)

- XML (1)

- ご連絡 (1)

- 書評・感想 (1)