みなさんこんにちは。C&S技術統括部のかみゃです。

前回はTempered Airwall導入のメリットについて書きましたので、今回は弊社導入事例について書きます。

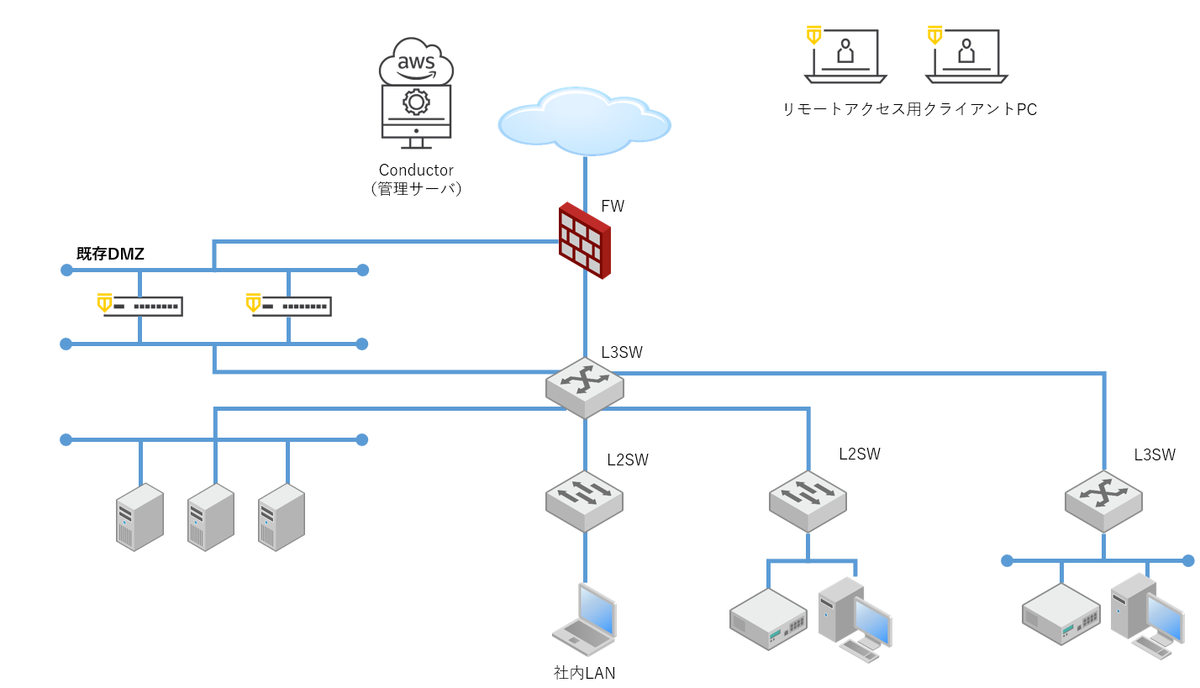

弊社では以下のような構成でTempered Airewallを導入しました。

- ConductorはAWSのインスタンスを使用

- Airwall Gatewayは社内のDMZに設置

- リモートアクセス用PCはクライアントをインストール

Airwallゲートウェイは以下のように設置されています。よくあるネットワーク機器と同じような1U構成となっています。(ActiveとStandbyで2台設置されています)

Tempered Airwall導入の効果

SSL-VPNからTempered Airwallに入れ替えたところ、以下のような効果がありました。

- 使い勝手がよくなった

従来のSSL-VPNは自宅や外出先から社内へ接続するたびにブラウザを起動してゲートウェイへ接続、パスワードを入力して認証という面倒な手続きをしていました。

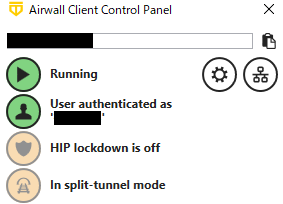

Tempered Airewall導入後はエージェントが自動で接続を行うので、ユーザ側では導入時の設定さえすれば、あとS起動時にユーザー認証画面が自動で表示され、認証情報をさえ入力すれば接続できるようになり使い勝手がよくなりました。

- 切れなくなった

移動中にVPN接続していると、SSL-VPNは回線が切断されるたびに再度認証をし直す必要がありましたが、Tempered Airwallはエージェントが自動で再接続するため、ユーザー側は特に意識して再接続をする必要が無くなりました。

新幹線で東京~新大阪間を移動していたところ、SSL-VPNの頃はトンネル等で回線が切れるたびに何度も再接続をしていたが、Tempered Airwall導入後は一度も手動で再接続せずに済んだという社員もいました(個人の感想です)

※Tempered Airwallの認証設定によります

- スループットがよくなった

テレワーク開始でこれまでよりも多くのクライアントが接続されることになりました。弊社では旧いSSL-VPN装置を使用していたため、大量のアクセスを捌ききれずスループットが低下する現象が発生していました。

今回導入したTempered Airwallはハードウェアとしても新しい機器なので、導入後は切断されなくなったことに加えてにスループットが向上したという声もあります。

※Tempered AirwallはSSL-VPNと比較して一概にスループットが高いという訳ではありませんが、旧いSSL-VPN装置が長年使用されているような環境では効果が期待できます

- 管理がしやすくなった

弊社が使用していたSSL-VPNではActive Directoryと連携したユーザアカウントの制御はできましたが、ユーザアカウントごとの経路の制御まではできませんでした。Tempered AirwallではConductor側でActive Directoryと連携をしたユーザアカウントの制御はもちろん、ユーザアカウントごとの経路の制御も可能です。

そんなわけで、4回にわたりTempered Airwallについて書きました。

VPNのセキュリティ対策でサイバー攻撃の初期段階である偵察を防ぐためにもTempered Airwallの導入は理想ですが、なかなかSSL-VPNを捨てられないという方もいらっしゃるかと思います。

近日中にSSL-VPNの入り口を制限して、偵察や不正アクセスを軽減できるようなサービスについてのご紹介がありそうなのでどうぞお楽しみに。

12/3(木)に弊社にて、OT/IoTセキュリティセミナー ~Tempered × Nozomi Networks ニューノーマル時代のOT/IoTセキュリティソリューション~と題したセミナーを開催致します。もちろん参加費無料のオンラインでの開催なので全国どこからでもご参加可能です。まだ空席がありますので、Temperedやnozomi、OT、IoTにご興味のある方はぜひこちらからお申込みのうえご参加下さい。