こんにちは。技術統括部のumeです。

SASEソリューションであるCato NetworksのログをCloud-to-CloudでSumo Logicに取り込めるようになりました!

以前からログ取り込みが可能ではあったものの、従来の取り込み方法ではCato Networksが用意しているScriptを使ってログを取得、Sumo Logicにアップロードするのですが、これを動かすための環境を自分で準備する必要がありました。

Cato Networks側で設定を行うことが少しだけありますが、従来の取り込み方法よりもずっと分かりやすくて簡単です。

何より、Scriptを動かすサーバを準備しなくて良いところが嬉しいですね。

ということで今回は、Cato NetworksのログをCloud-to-Cloudで取り込む方法をご紹介していきたいと思います。

Cato Networks用のApp Catalogも用意されているのでログの取り込みが完了すればすぐにダッシュボードを見ることができます。

事前準備

・CatoのEvents Feeds有効化

・CatoのAPIキー発行

※APIキーの発行は編集者権限を持つ管理者アカウントで操作する必要があります。

編集者権限がないアカウントの方は権限を割り当ててもらうか、作業を依頼してください。

設定の流れ

大まかに分けると以下のような設定の流れになります。

- Events Feeds有効化(Cato Networks側)

- APIキーの発行(Cato Networks側)

- Sumo Logic Hosted Collectorの準備(Sumo Logic側)

- Sourceの設定(Sumo Logic側)

- App Catalogの適用(Sumo Logic側)

正確にはログの取り込み設定としては「4. Sourceの設定」までで完了です。

設定

1.Events Feeds有効化

まずはCato Networks側の設定です。

Catoの管理コンソール(https://cc.catonetworks.com/)にアクセスしてEvents Feedsを有効化します。

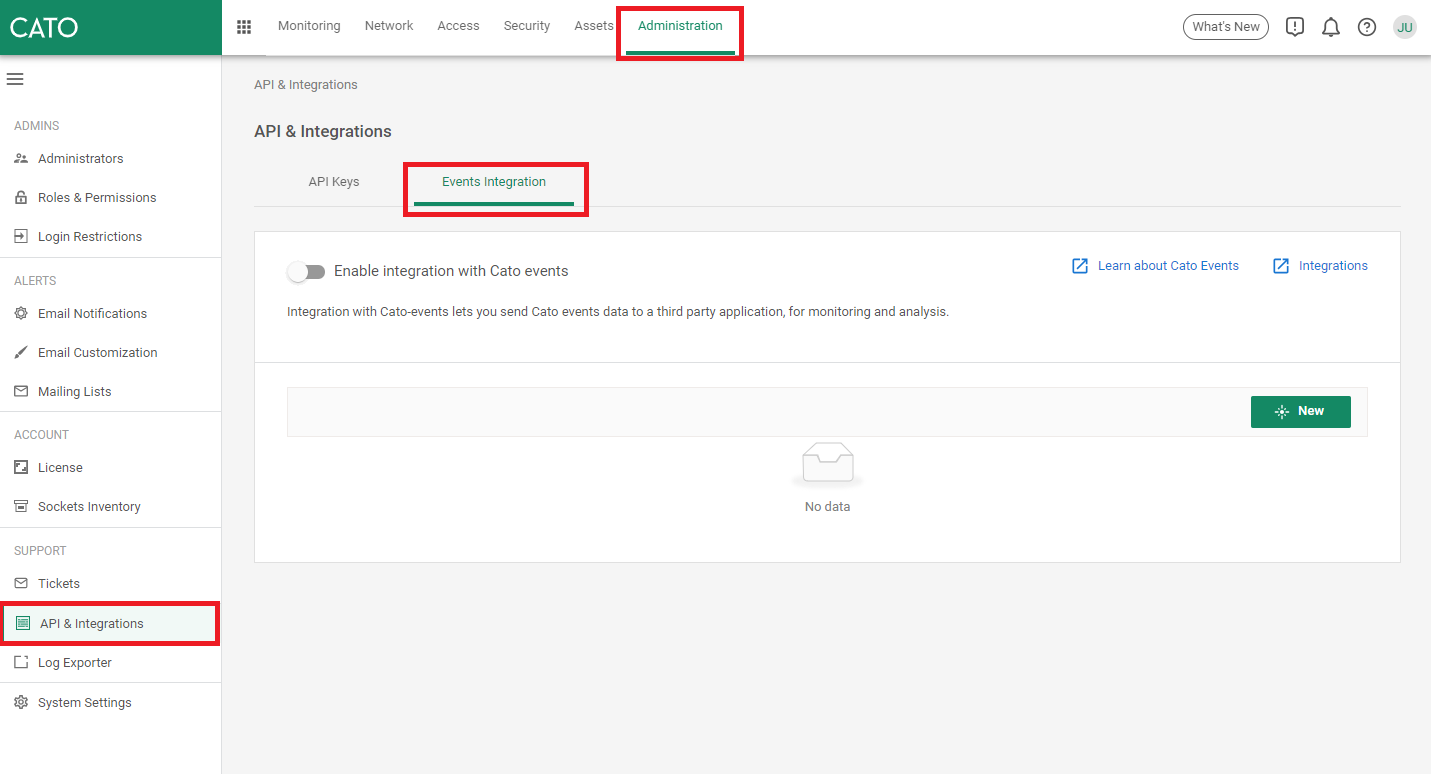

ログイン後の画面からAdministration→API & Integrations→Events Integraionに移動します。

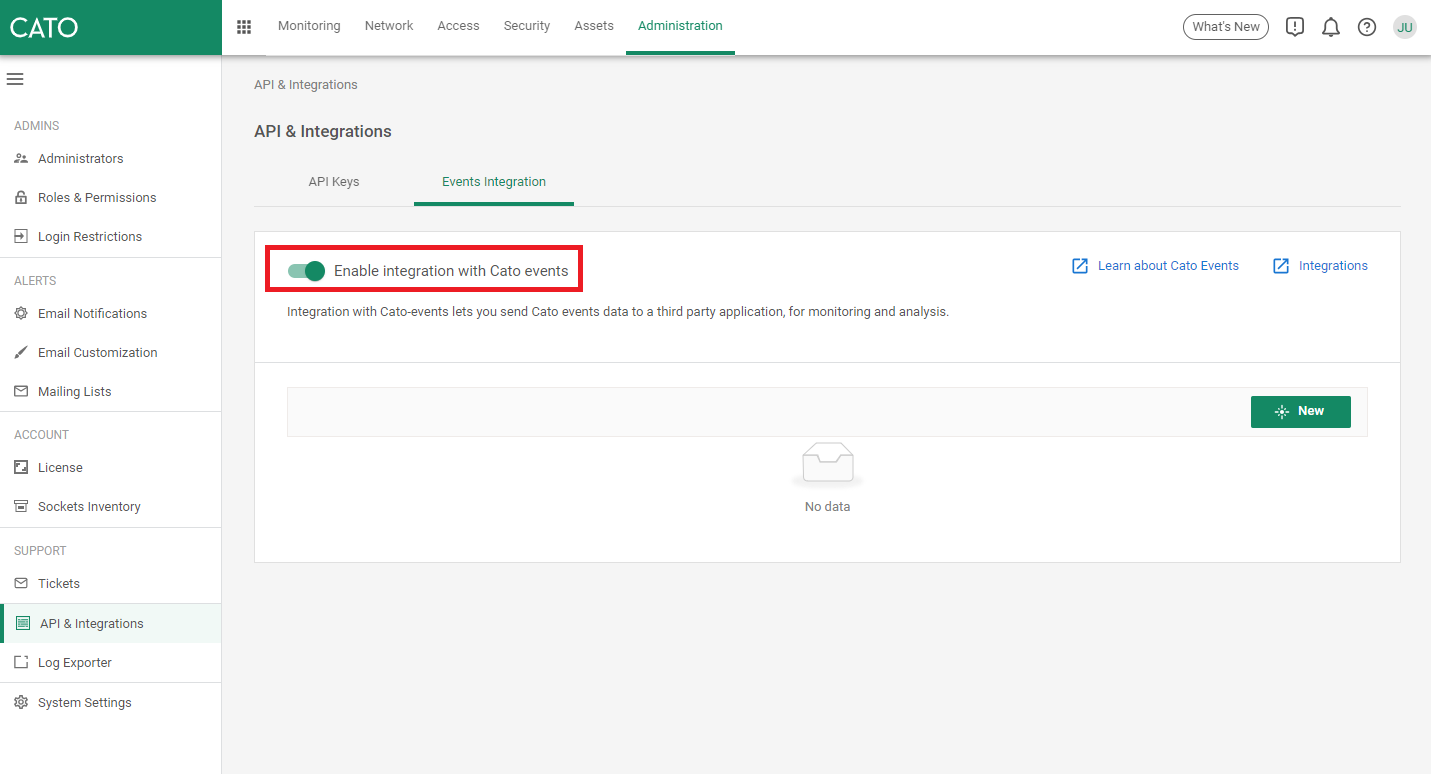

「Enable integration with Cato events」の左側ボタンを押して有効化します。

(ボタンが緑色になり右側に移動していたら有効化されています。)

※有効化してから実際にログが取得できるようになるまで約30分かかるようです。

Events Feeds有効化はこれで完了です。

2.APIキーの発行

続いてCato Networks側でAPIキーの発行を行います。

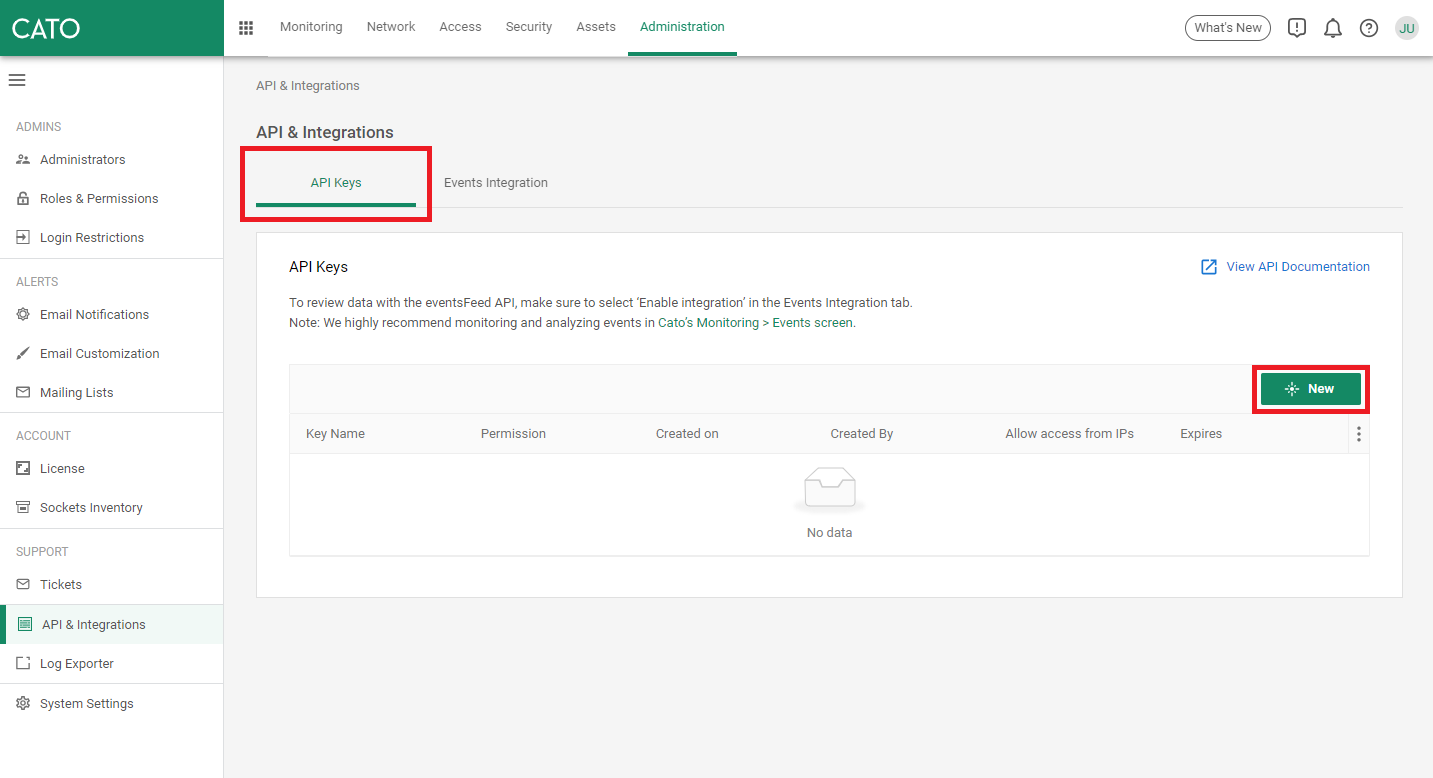

隣にある「API Keys」のタブに移動します。

「New」ボタンを押してCreate API Keyのパネルを開きます。

以下の設定をします。

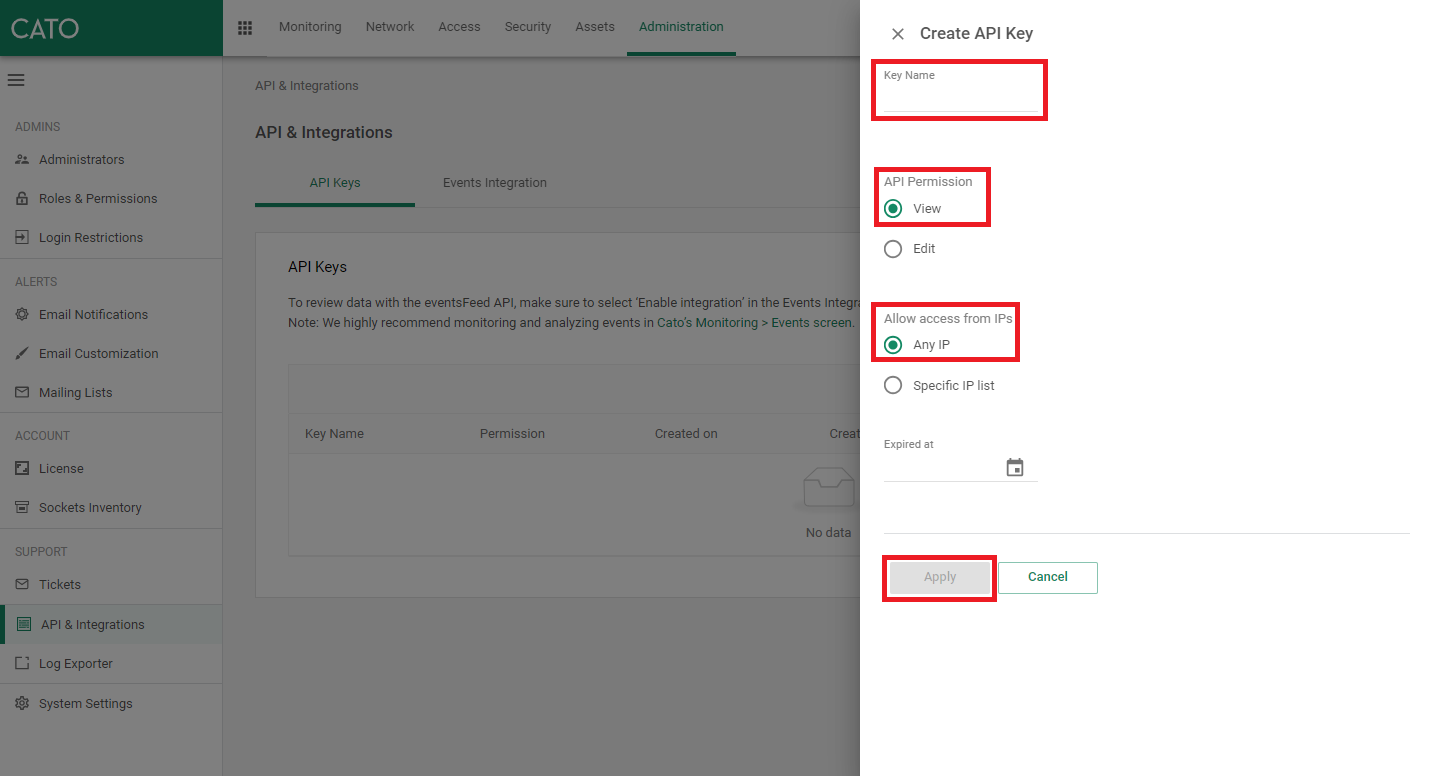

・Key Name:任意のキーの名前を入力します。

・API Permission:「View」を選択します。

・Allow access from IPs:「Any IP」を選択します。

「Apply」ボタンをクリックします。

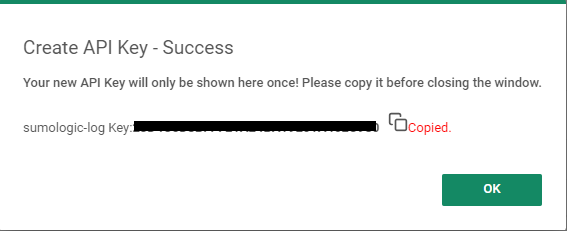

ポップアップウィンドウが表示され、APIキーが記載されていますのでコピーしてローカルに保存します。

※ウィンドウを閉じるとAPIキーの確認ができなくなります。

ウィンドウを閉じる前に必ずAPIキーをコピーして保存してください。

もしコピーし忘れた場合は、一度削除し再度作成する必要があります。

「OK」をクリックしてウィンドウを閉じます。

APIキーの発行はこれで完了です。

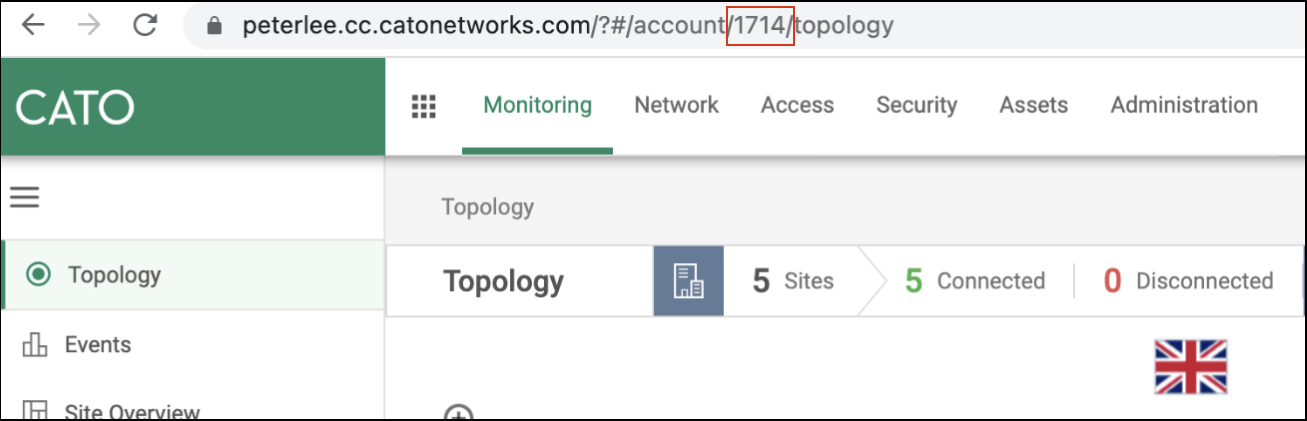

CatoのログをAPIで取得するためには、APIキーに加えてアカウントIDが必要となります。

ここで言っているアカウントIDは、契約しているCatoの各テナントを表すIDのようなものです。

ログインしている管理コンソールのURLから確認できますので、これを控えておきます。

Cato Networks側の設定は以上で、次はSumo Logic側の設定をします。

3.Sumo Logic Hosted Collectorの準備

ここからはSumo Logic側の設定です。

Sumo LogicのWebUI(https://services.jp.sumologic.com)にログインします。

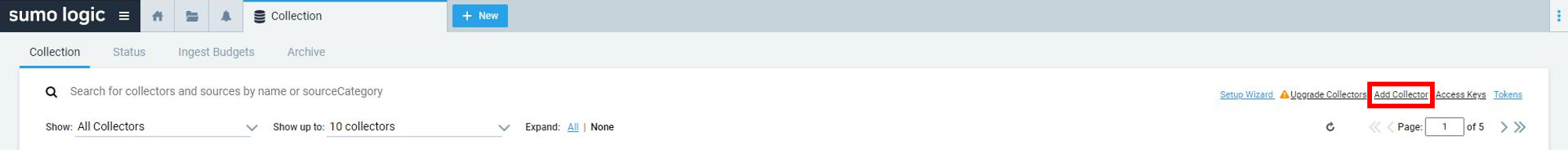

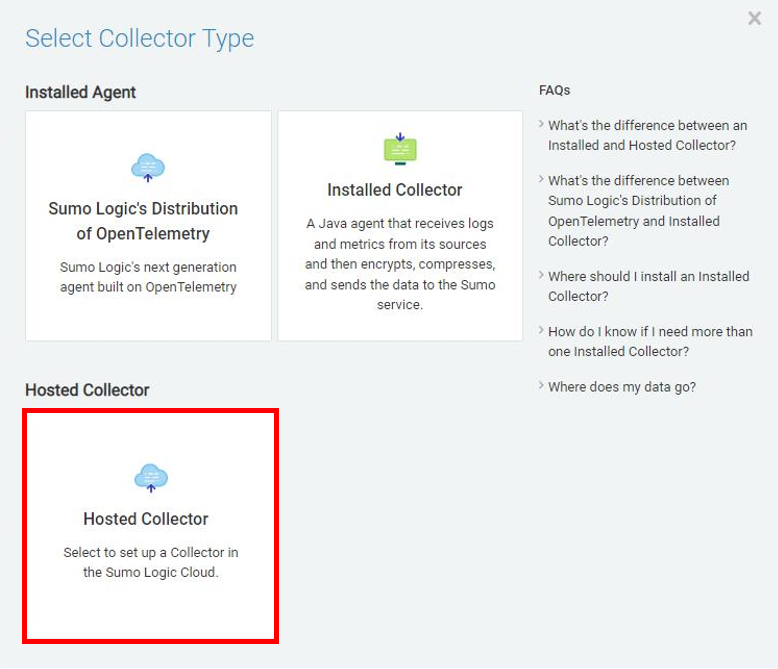

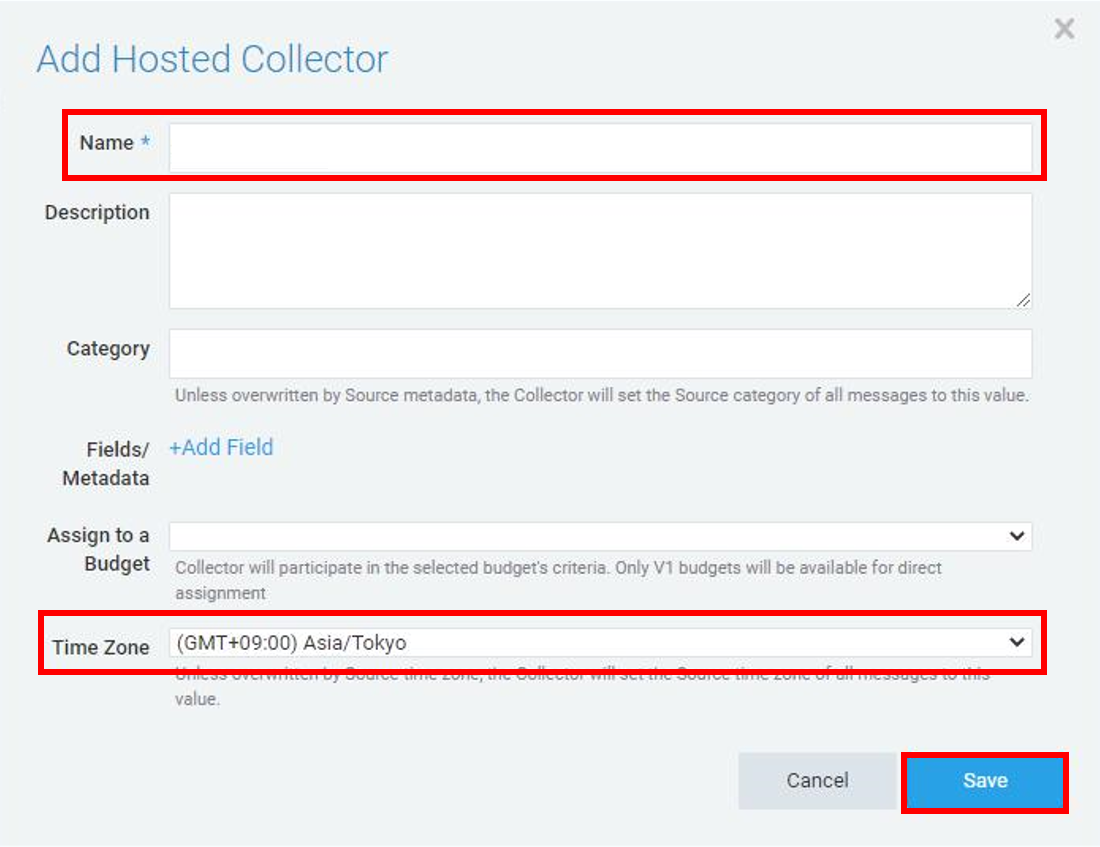

Hosted Collectorを作成します。

※既にHosted Collectorが作成済みで、そのCollectorを使用する場合は次の手順まで進んでください。

Manage Data -> Collection の順にクリックし、「Add Collector」をクリックします。

Hosted Collectorを選択します。

CollectorのName、Time Zoneを入力、指定しSaveをクリックします。

4.Sourceの設定

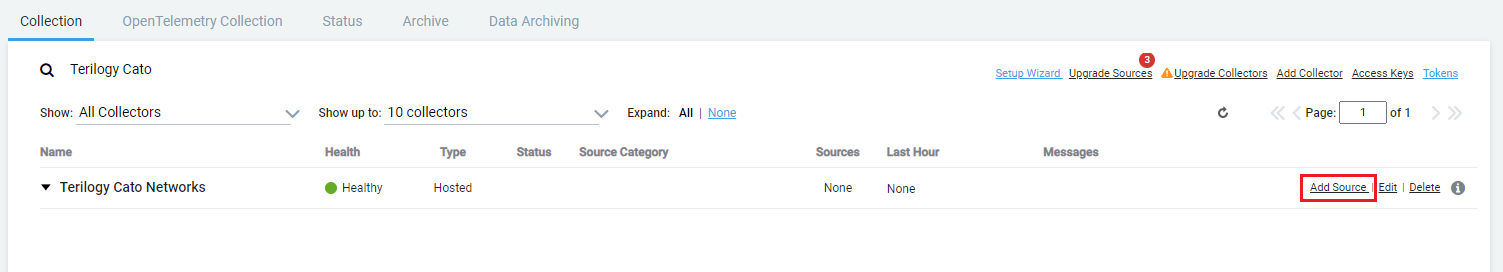

作成したCollectorを確認し、「Add Source」をクリックします。

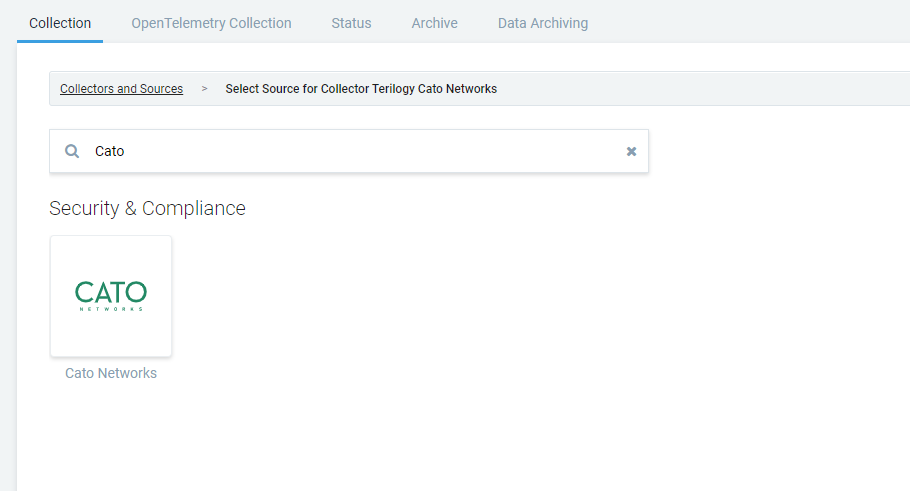

検索ボックスに「Cato」と入力するとフィルターがかかります。

表示されたCato Networksを選択します。

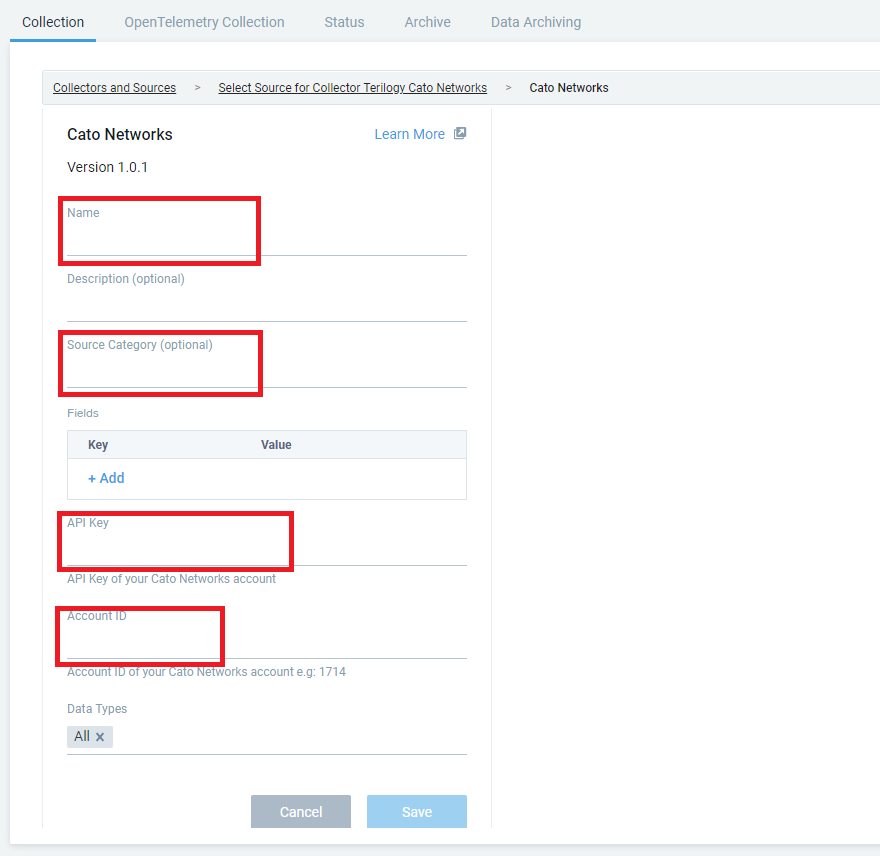

Sourceの設定をしていきます。

・Name:任意のSource名を入力します。

・Source Category:ソースカテゴリを入力します。

・API Key:「2.APIキーの発行」で保存したキーを入力します。

・Account ID:「2.APIキーの発行」の後に確認した4桁の数字を入力します。

Saveボタンを押します。

ここまででログの取り込み設定は完了です。

なお、データ取得は5分間隔で実行されます。

5.App Catalogの適用

最後に取り込んだログの確認です。

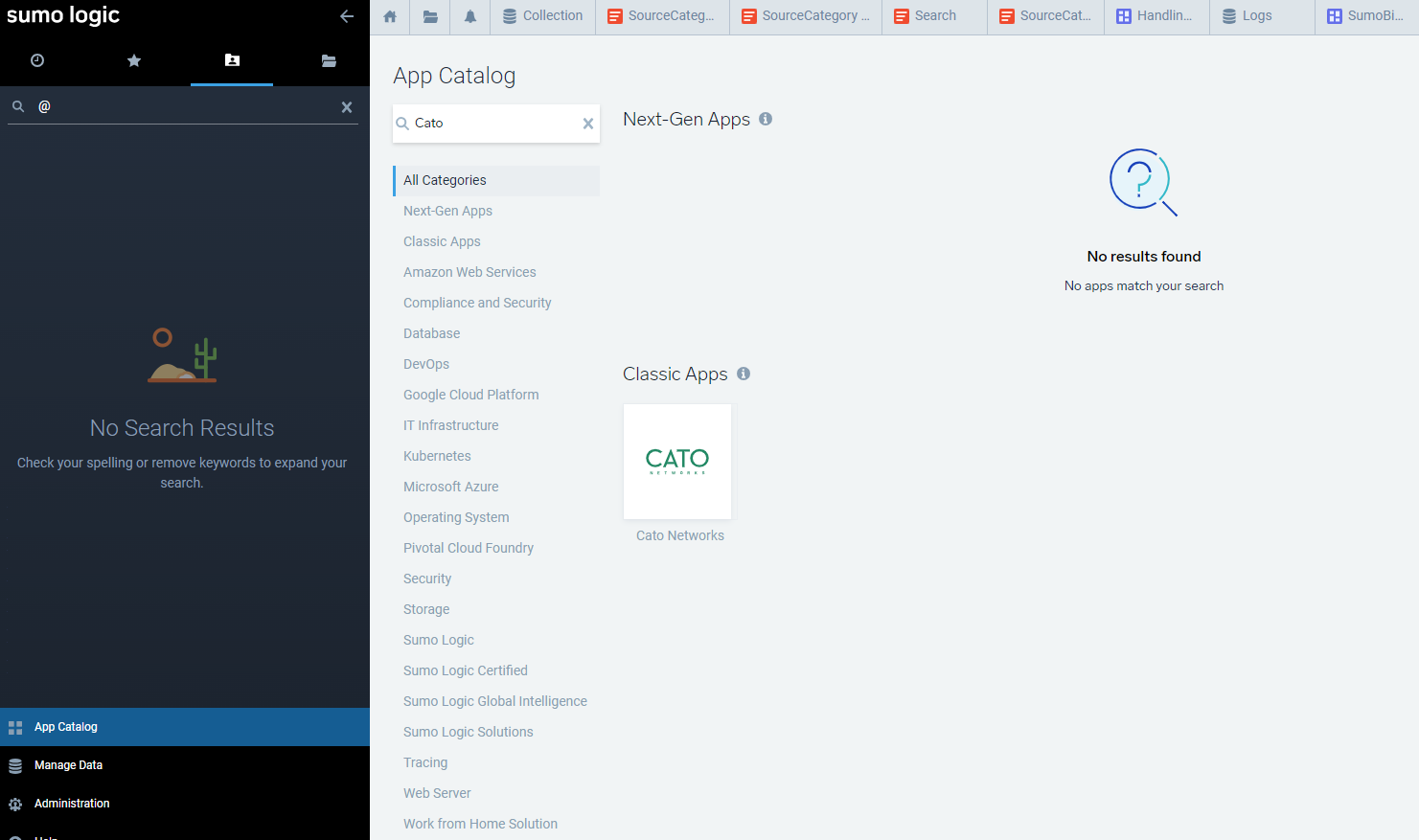

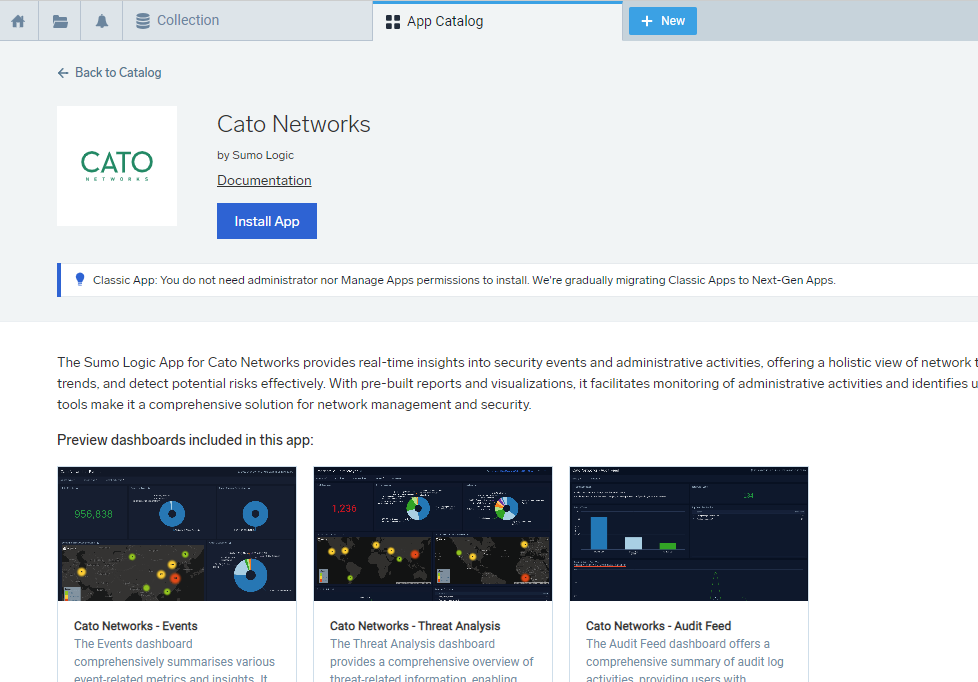

App Catalogをクリックし、「Cato」と入力するとCatoのApp Catalogが表示されるのでクリックします。

「Add Integration」をクリックします。

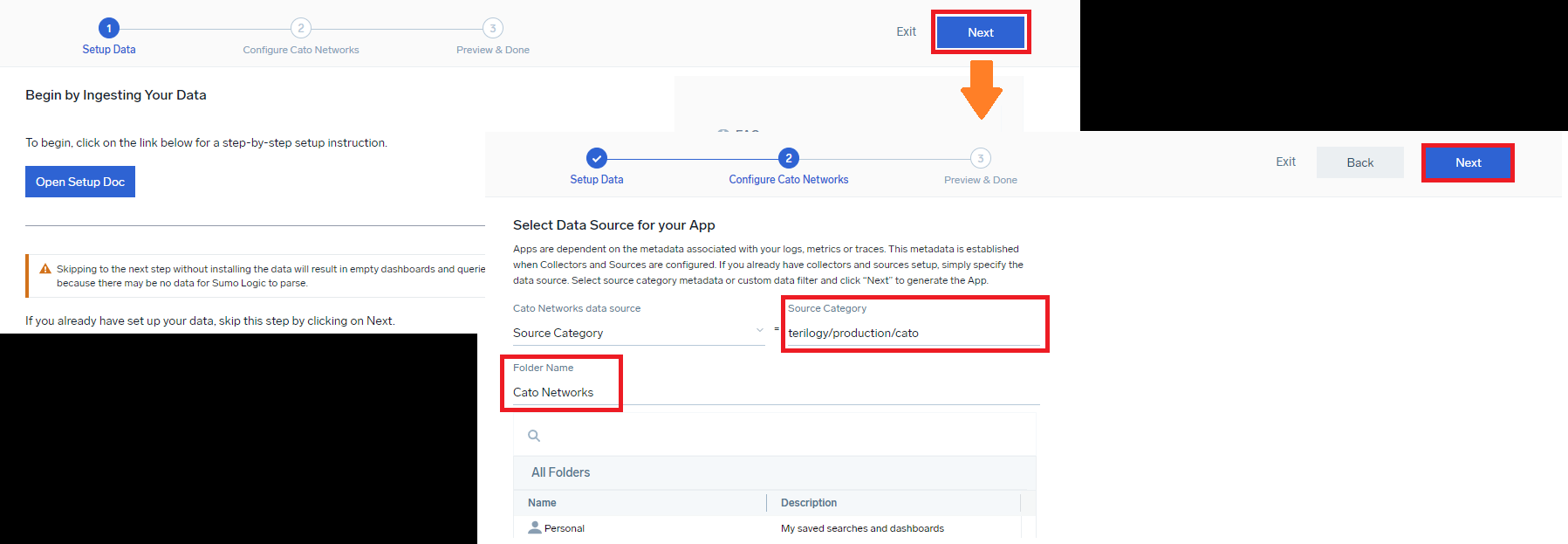

「Next」をクリックし、取り込むData Sourceを指定し「Next」をクリックします。

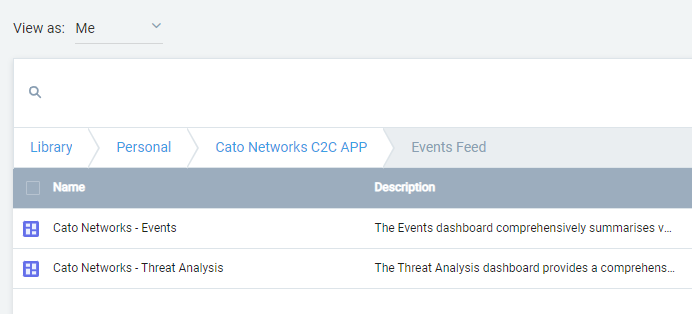

作成されたApp CatalogはデフォルトでPersonal配下に作成されます。

Shareの機能で他の方に共有することが可能です。

今回はCato NetworksのログをCloud-to-Cloudで取得する方法とApp Catalogの適用方法をご紹介いたしました。

従来のInstalled Collectorを使用していた方法だとSumo Logicに送られてくるログの中に、Catoからダウンロードしたzipファイル名など、関係ないログが含まれていました。

Cloud-to-Cloudの方法であれば関係のないログは送られず、CatoのログのみSumo Logicに取り込まれるようになります。

また、Catoのログを取得するためだけにInstalled Collectorを準備し運用していたケースであれば、その機器の管理も不要になるので、管理の面でもメリットがあります。

(ログのフォーマットは異なるものの)取り込めるログの内容も従来の仕組みと変わらないですし、手順も簡単で分かりやすいのでCatoのログの管理、保管、分析はSumo Logicを使ってCloud-to-Cloudで取り込むことをおススメします!

なお、App Catalogに物足りなさを感じたお客様がいましたら、是非ご相談ください。

テリロジーで作成しているCato NetworksのDashboardもございます。

必要に応じてDashboardやアラートの作成なども承っております。

- カテゴリ:

- Sumo Logic

- 技術情報

- Cato Networks