こんにちは!技術統括部のtakaです。

Sumo Logicでは、世の中に数多あるオンプレ機器・クラウドサービスから出てくるログを取り込む為、様々なログ収集の方法が提供されています。

このログ収集方法については、SumoLogic公式ガイドでも紹介されているものの、英語で技術専門用語盛りだくさんの敷居の高い内容となっていて、ピンと来ていない方も多いのではないでしょうか?

そこで今回は、これらログ収集方法とその動作、SumoLogic公式ガイド特有の用語も併せて、この記事で紹介していきます。

目次

Installed Collector、Hosted collector、ソースとは?

ログ収集方法

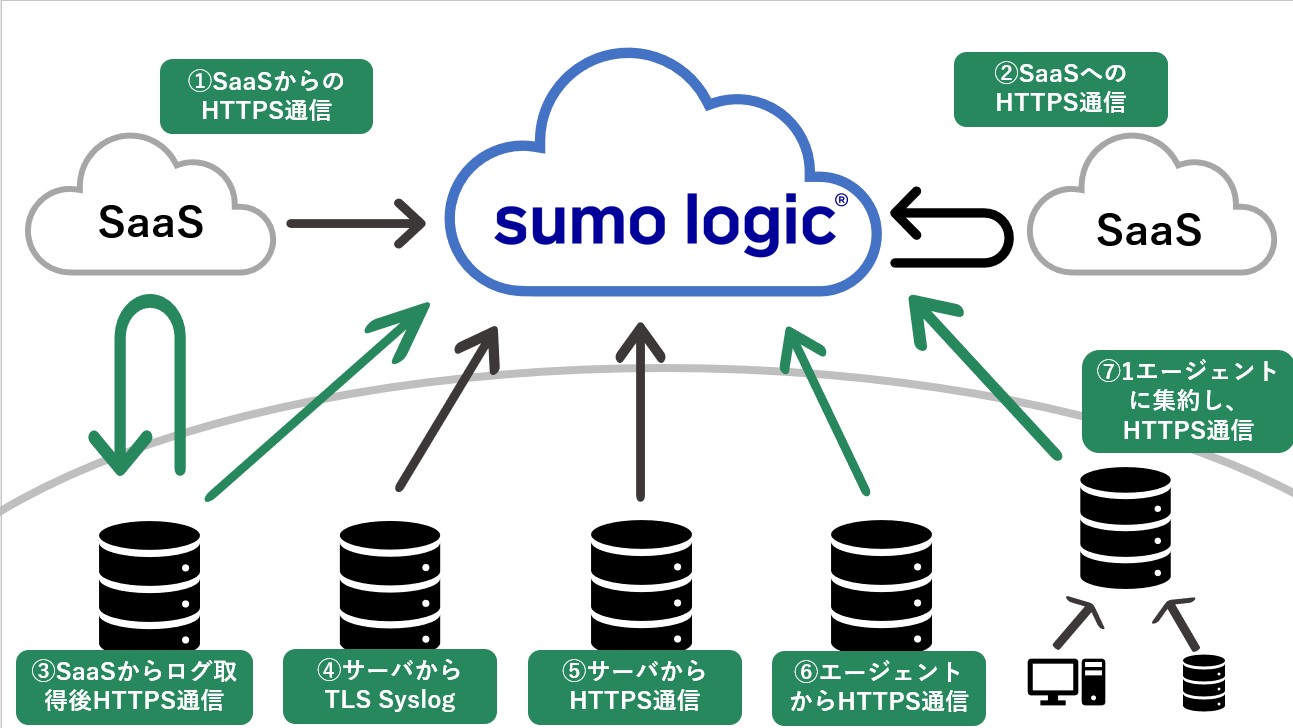

Sumo logicのログ収集方法には全部で7つのログ取集方法があります。

この収集方法の中でログを収集対象が、①,②,③のようにクラウドに存在するか、④~⑦のオンプレで設置しているか、そして下記で説明している2つのエージェントのInstalled Collector、Hosted Collectorどちらが使えるのかによって、導入・運用の為の下準備が大きく異なります。

Installed Collector、Hosted Collector、ソースとは?

Sumo Logicでは、ログ収集・受け取りを行う"エージェント"の呼び名と仕組みが変わります。

公式ガイドでエージェントと検索しても、求めている情報が引っかからない場合がありますので、是非覚えてください。

・Installed Collector

オンプレにあるサーバや社用PCのログを収集するエージェント(上の図緑矢印)です。

オンプレ機器にInstalled Collectorをインストールし、SumoLogic上で収集したいファイルがおかれているパスの入力等の設定する事で、ログ収集を開始します。

収集後のInstalled Collectorは、ログを暗号化・圧縮し、SumoLogicに送信します。

・Hosted Collector

オンプレ機器だけでなく、AWSやBoxといったクラウドサービスに対して、ログの収集・受け取る事が出来るエージェント(上の図黒矢印)です。

Hosted CollectorはSumo Logicに存在しており、HosedCollectorがログを収集しに行く、オンプレ機器・クラウドサービスから送られてきたログを受け取ることが可能です。

これだけなら全部Hosted Collectorでも良いように感じますが、下記のログ収集法の詳細より説明する、ログ収集対象側で、Hosted Collectorにログを送信する為のHTTPS送信等が行える必要があります。

また、Hosted Collectorがログを収集する為には、以下のURLのようにクラウドサービス側で、APIのログ取得の許可設定を行う必要があります。

- GoogleWorkSpaceの場合は、信頼済みオプション設定

https://help.sumologic.com/docs/send-data/hosted-collectors/google-source/google-workspace-apps-audit-source/#manage-third-party-app-access - AWSの場合は、IAMロールレベル(推奨)アクセス設定

https://help.sumologic.com/docs/send-data/hosted-collectors/amazon-aws/grant-access-aws-product/#methods-for-granting-access

・ソース

SumoLogicではInstalled Collector、Hosted collectorがログの収集対象であるオンプレ機器やクラウドのデータを収集・受け取る為の環境を指してソースと呼びます。

エージェントを利用する際に、SumoLogic側のwebサイトで、このソースの設定を行います。

エージェントとソースがどこに置かれているのかについては、下記の通りです。

- Installed Collectorの場合、オンプレ機器にインストールされたInstalled Collector上にソースが構成されます

- Hosted Collectorの場合、Sumo LogicはAmazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)上で稼働している為、これらにHosted Collectorとソースがホストされます

ログ収集方法の詳細

ログ収集したい対象がクラウドに存在する場合

①SaaSからのHTTPS通信

SaaSからSumo Logic内のHosted Collectorに、HTTPSでログ送信する方式です。

azureのイベントハブやzoomのログインによるイベントログといったwebhookからの通知をHosted Collectorで受け取ることが出来ます。

利用条件:SaaSがHTTPS通信でのログ送信をSumologicへ行うことが出来、SumoLogicがログを受け取ることが出来るソースが設定されている事

利用できるSaaS例:

SaaSサービス名の下にあるリンクは、SumoLogicとの連携設定が解説されているSaaS側の公式ヘルプサイトとなっています。

- Cloudflare

https://developers.cloudflare.com/logs/get-started/enable-destinations/sumo-logic/ - Oracle Cloud Infrastructure https://docs.oracle.com/en/learn/blog_sumologic/index.html#visualize-oracle-cloud-infrastructure-logs-in-sumo-logic

- fastly

https://docs.fastly.com/ja/guides/log-streaming-sumologic

②SaaSへのHTTPS通信

Sumo Logic内のHosted CollectorからSaaSにログを取りに行く方式です。

利用条件:Sumo LogicがSaaSへのログ取得が出来るソースが設定され、ログ収集に関してのSaaS側API設定が完了している場合のみ

利用できるSaaS例:

- Microsoft Azure

https://learn.microsoft.com/ja-jp/entra/identity/saas-apps/sumologic-tutorial) - Google Cloud

https://support.google.com/a/answer/7577089 - 1password

https://support.1password.com/events-reporting/ - rapid 7

https://docs.rapid7.com/tcell/sending-data-to-sumo-logic/ - techdocs

https://techdocs.akamai.com/etp/docs/use-uls - Mimecast

https://community.mimecast.com/s/article/api-and-integrations-sumo-logic-api-integration

③SaaSからログ取得後HTTPS通信

オンプレ機器にInstalledCollectorをインストールし、InstalledCollectorがSaaSのログ取得を行い、Sumo Logicにログ送信する方式です。

①のSaaSからのログを送信や②のSumoLogicからのログ受信の二つがどちらも対応できない場合に実施する方式となっています。

利用条件:Installed CollectorがSaaSにログ取得するスクリプト等の仕組みを別途用意する必要があり、こちらの対応について、ご相談いただければ弊社で対応可能

ログ収集したい対象がオンプレに設置されている場合

④オンプレ機器からTLS Syslog

TLSで暗号化されたSyslogで、Hosted Collectorにログ送信する方式です。

利用条件:オンプレ機器がTLSを利用したSyslog送信に対応し、その中でクラウドSyslogソーストークンを入れる設定が可能な事。また、ログを受け取れるようにソースが設定されている事

クラウドSyslogソーストークンは、SumoLogic内で利用者様を特定し、ログを格納する為に、必要となっています。

利用可能な機器例:Palo Alto等

⑤オンプレ機器からHTTPS通信

オンプレ機器からHTTPS通信でHosted Collectorにログ送信する方式です。

①のwebhookでの通知をSumoLogicに送ったのと同様に、ログをPOSTメソッドでメッセージボディに格納し、Hosted Collectorに送信します。

利用条件:オンプレ機器側がHTTPS通信でのログ送信に対応し、Hosted Collectorが受け取れるソースが設定されている事

利用可能な機器例:Docker

Sumo Logic Docker Logging Driverを利用し、この方式を行ったものが以下URLのSumoLogic公式ガイドに記載されています

⑥エージェントからHTTPS通信

収集対象のログを持つオンプレ機器それぞれにInstalled Collectorをインストールし、Sumo Logicにログ送信する方式です。

Installed Collectorをインストール後、収集したいログの収集を開始する為には、ローカルファイルパスとログファイルのタイムスタンプを基準にしてどこまで収集するかを設定する必要があります。

利用条件:MacOS、Linux、Windowsで、以下のシステム要件が満たせる事

※以降に記載するものは、最小要件です。

MacOSの場合

- macOS 10.X

- シングルコア、512MB RAM

- 8GBのディスク容量

Linuxの場合

- Linux、64 ビットのメジャー ディストリビューション、または Java 1.8 を実行できる汎用 Unix

- シングルコア、512MB RAM

- 8GBのディスク容量

- TLS 1.2 以降必須

Windowsの場合

- Windows 7、32 または 64 ビット

- Windows 8、32 または 64 ビット

- Windows 8.1、32 または 64 ビット

- Windows 10、32 または 64 ビット

- Windows 11、32 または 64 ビット

- Windowsサーバー2012

- Windowsサーバー2016

- Windowsサーバー2019

- Windowsサーバー2022

- シングルコア、512MB RAM

- 8GBのディスク容量

- TLS 1.2 以降必須

⑦1エージェントに集約し、HTTPS通信

オンプレ機器1台のみにInstalled Collectorをインストールし、Sumo Logicにログを送信する方式です。

⑥のように個別にInstalled Collectorをインストールし、ログ収集を行えないネットワーク機器がある場合に実施する方式となっています。

Installed Collectorがインストールされている機器をA、Installed Collectorがインストールされていない機器をBとして、この例では下記の3つ紹介します。

- Installed Collectorで収集場所として設定したパスに、機器BがAにログを送る

- Installed Collectorに機器BのIPアドレス、ユーザ資格情報等リモートファイルソースを設定し、ログを収集する

- Installed Collectorにsyslogサーバのように動作するSyslogソースを設定し、指定したポートでsyslogメッセージを受信する

まとめ

ここまでログ収集方法・動作とSumoLogic用語について、解説しました。

今回の記事の大枠をまとめますと、次の通りです。

- Instaled Collectorはオンプレでログ収集

Hosted Collectorは、オンプレ・クラウドサービスでログ収集・受け取り

ソースは、エージェントがログ収集・受け取る為の環境 - 上の図の③,⑥,⑦はInstalled Collector、①,②,④,⑤はHosted Collectorを利用する

③のInstalled CollectorがSaaSにログ取得する仕組みの用意についてだけでなく、Sumo Logicで何か不明点・お困りの際は、お気軽にお問い合わせください。

これからもSumo Logicに関する記事を書いていきますので、今後ともよろしくお願いします。

最後までお付き合いいただきありがとうございました。

- カテゴリ:

- Sumo Logic

- 技術情報