数年前から国内でもクラウドファーストの気運が高まり、セキュリティ脅威は防衛産業、官公庁とか大手企業だけでなく、中小企業でもその利用ニーズは身近な問題となってきた。

一方、脅威の手口は増々巧妙化してきており、企業ユーザは色々なセキュリティホールに対して複数のセキュリティ製品による多層防御対策が不可欠となってきた。セキュリティ対策への投資コストの課題も表面化してきている。最近のガートナージャパンの調査では日本企業の情報セキュリティに関する懸念事項が以下のチャートに示されているが、「コストがかかりすぎる」と「複雑すぎる」が1位と2位を占めている。

この調査結果を見ても明らかなように、企業経営にとってインターネット接続は今や利用不可欠であり、セキュリティ対策も無視できない状況である。そして、時代の流れは、“マネージド・セキュリティ・サービス”にシフトしつつある。企業が購入したセキュリティ資産を第三者のセキュリティサービス事業者がリモートで運用管理しようとするものである。ただ、前述したように、企業内で常に最新のセキュリティ製品を購入しつづけるのには限界がある。

そこで、最近では、セキュリティベンダーやクラウドサービス事業者が企業のセキュリティ資産をクラウドに移行する動きが活発化している。クラウドUTMを企業ユーザに提供するサービスソリューションが増えてきた。自社でセキュリティインフラ資産を購入するよりも、サービスとしてのセキュリティ対策のクラウドサービスを利用することの方がコスト効果が高いという訳である。具体的には、大手セキュリティベンダー自身がクラウドセキュリティサービスを月額料金で提供したり、回線を含めたクラウドセキュリティサービスパッケージを通信事業者が提供したり、SIerが自社運営のデータセンターで企業ユーザ資産を運用してセキュリティサービスを提供したりし始めている。

こうしたクラウドセキュリティサービス市場に最近、まったく新しいしくみの潮流が現れた。以下、そのしくみとサービスの特長について解説する。

新しい“SECaaS”のしくみとは

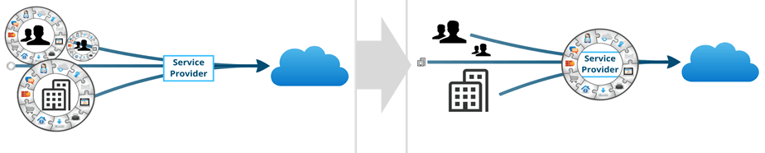

以下にその概念図を示す。

<従来のインターネット接続のセキュリティ運用> <SECaaSでのセキュリティサービス運用>

従来の運用形態は企業のオンプレミスにセキュリティ対策に必要な資産を配置。これに対してカナダのWedge Networks社が提唱するSECaaS(SECURITY as a Service)ではサービス事業者のサービスインフラ内に企業向けセキュリティ対策にとって必要なセキュリティ防御基盤を集約する。以下にもう少し詳細にそのセキュリティサービス環境について示す。

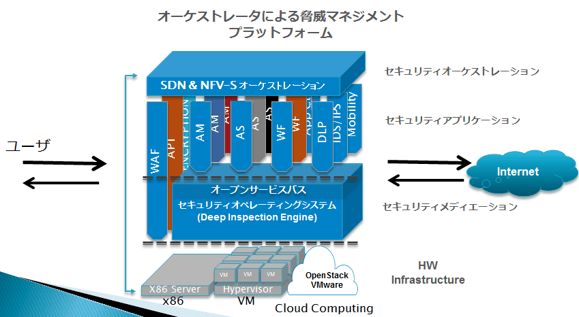

図1

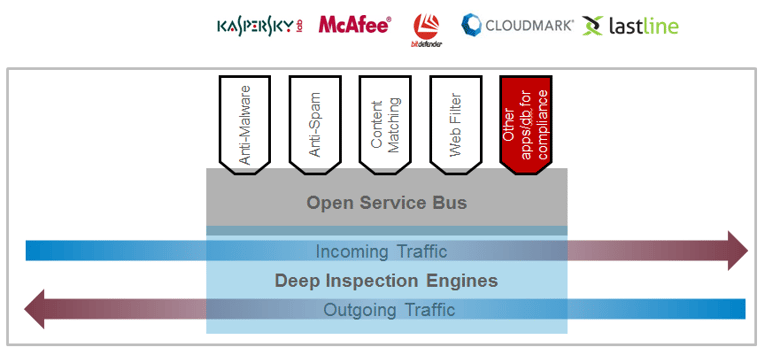

図2

図1はWedge Networks社のSECaaSサービス基盤の中枢の構成としくみを示している。ユーザ側とインターネットとの中間のクラウドデータセンター内にこのSECaaSサービス基盤をインラインで構築するというしくみである。ユーザ顧客ごとにVM環境を構築するのではなく、マルチテナントを1つのVM環境で対応するために最新仮想技術のSDN、NFV、Openstackそしてオーケストレータを採用する。VM上に“WedgeOS”と呼ぶセキュリティオペレーションシステムを立てて、その中にDPI(Deep Packet Inspection)とDCI(Deep Content Inspection)という中核となるソフトウエアエンジンを実装。このDPI/DCIがインターネットアクセスのユーザトラフィックを受付し、NFV(Network Function Virtualization)化された各種セキュリティモジュールにOpen Service Busを介して必要な検体データを送り、そこで詳細分析を行う。分析結果はすぐさまDPI/DCIにフィードバックされブロックされる。例えば、インターネットサイトからダウンロードされるウエブコンテンツの場合、コンテンツは通常、複数のパケットデータで構成される。これらパケットはネットワークのボトルネックを回避するために、インラインでDPI/DCIを通過するこれらバケットを透過的にコピーしながら、コンテンツのパケットは順次ユーザ宛先に転送される。但し最後のAckパケットは分析結果が出るまでは送らない。分析結果によってDPI/DCIでそのコンテンツを廃棄するか通すかを制御する訳である。

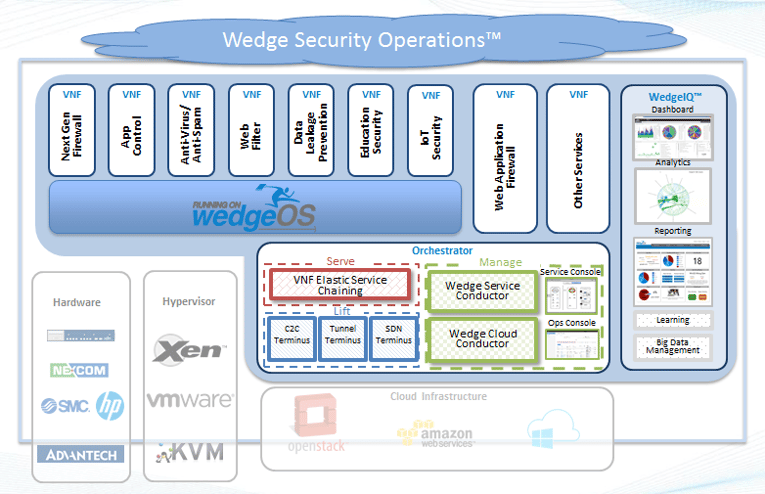

図2はDPI/DCIとOpen Service BusおよびNFVに組み込む各セキュリティモジュールを示す。各種セキュリティモジュールの内容に関しては以下で説明するが、ある一部を除き、これらセキュリティモジュールは自社開発。ただ、Threat Intelligenceの最新情報は主要なセキュリティベンダーから供給される。図3はさらに詳細なWedge SECaaS基盤のしくみ全体像を示す。

図3

SECaaSのサービスメニューとは

以下にWedge NFVで提供されるセキュリティ機能を示す。

尚、SECaaSサービスとして提供されるメニューとしては以下の3種類である。

Wedge Networks社は近々、AI技術採用のCylanceを搭載した新機能WedgeAMB(Advanced Malware Blocker)をこのWedgeCNDに組み入れる予定である。

他ベンダー提供のクラウドセキュリティサービス市場との違いと優位点

既に日本国内市場においても色々なセキュリティベンダーからクラウドUTMやManaged Security サービスが提供され、こうした新しいセキュリティサービス市場が確立されようとしている。

IDC Japanは「2015年からはサイバーセキュリティ基本法によって、重要インフラ産業での標的型サイバー攻撃対策強化が求められ、フォレンジックサービスやマネージドセキュリティサービスなど専門知識を有するサービスへのニーズが高まる。なお、市場全体の2014年~2019年のCAGR(Compound Annual Growth Rate)は4.9%で、2019年には8202億円に拡大すると予測される。」と報告している。

他セキュリティベンダーの中には「オンプレミスと同等のセキュリティ機能を仮想アプライアンスで実現」するアプローチでFWやUTMをクラウド上で運用管理するサービスを提供したり、あるIaaS型クラウドサービスではセキュリティゲートウェイの仮想アプライアンス版をオプションサービスとして月額利用の形態で提供したり、IaaS事業者やデータセンター事業者などサービスプロバイダー向けに初期投資なしで仮想UTMのセキュリティ機能をクラウドサービスとして提供できる料金体系を用意したりと、サービスを意識した提供形態となっているものの、ユーザー視点で見ると機能面での網羅性やスケーラビリティ面の不安や、コストなど、どれを選択するにもメリット・デメリットが存在する。

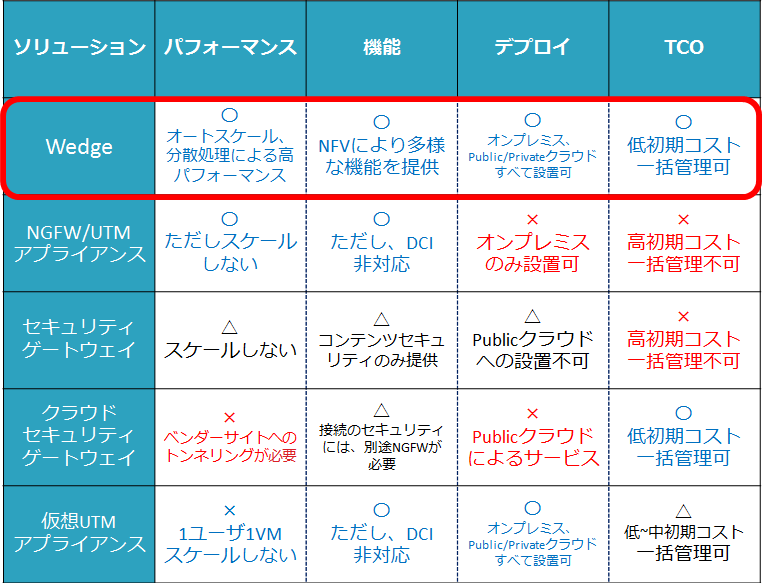

これに対して、Wedge NetworkのSECaaSでは、個別のVMを立てるのではなく、1つのVM環境の中でマルチテナントを構築しており、必要に応じて容易にスケールアウトできるアーキテクチャーになっている。また、ユーザサイドのポータルを用意しており、ユーザは必要に応じたセキュリティメニューを選択できる。また、機能面での比較表を以下に添付する。

注:以下の比較表はカナダ Wedge Networks社の市場向けのメッセージから抜粋

Wedge Networksの海外でのユーズケース例

既に米国市場ではSECaaSサービスでWedge Cloud Network Defense製品を活用している実績が色々とあり、そのうちの一部を紹介する。

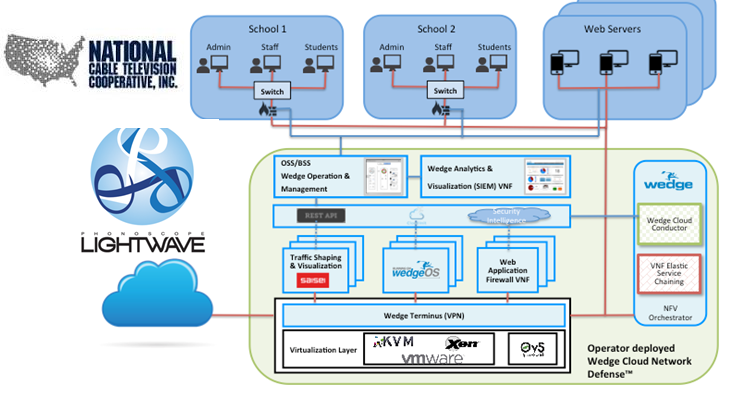

- 米国テキサス州ヒューストンのCATVサービス事業者の例:

ヒューストンといえば以前から石油の精錬所が立ち並ぶ地域として有名である。社会インフラの制御システムを狙ったセキュリティ攻撃が最近勃発している。そして、テキサス州は教育機関でいち早くICTを導入した地区としても知られている。こうした市場ニーズをこのCATV事業者はWedge NetworkのCloud Network Defense(Wedge CND)を用いたSECaaSを立ち上げた。

サービスしている教育機関は同州の中学・高校の学校群(約2,000校)である。こうした教育機関はもちろん個別サートにはファイアウオールは導入されていて今までリモートで運用管理を行っていた。以下にサービス基盤を示す。

おわりに

仮想化技術を駆使したセキュリティ基盤ソリューションについて上記で紹介したが、こうしたしくみは今後、様々な局面で利活用されると筆者は予測する。最近、通信事業者で閉域網ネットワークとそのオーバレイでインターネット接続向けのトンネルサービスをハイブリッドで提供する“Software-Defined WAN(SD-WAN)”サービスが立ち上がろうとしている。こうしたSDWANのユーザにセキュリティサービスとして提供する対策としてはWedge Networkのようなクラウドでのセキュリティ基盤も有益ではないか。

また、最近注目のIoT/IoEのインターネット接続へのセキュリティ対策としても今後検討が期待される。

吉岡仁

- カテゴリ:

- 技術情報