みなさん、パズルゲームは好きですか?

パズルと言っても色々ありますよね。

ジグソーパズル、クロスワード、テレビゲームや携帯ゲームなどなど…。

一度も見たことも触れたことも無いという人は少ないのではないでしょうか。

これ、一度やり出すと止められず、私はそれで親に叱られた記憶もあります。

実はこのパズル、セキュリティ機器にも採用されつつあります。

セキュリティというとファイアウォールやIPS、WAF、標的型攻撃対策ツールなど、 こちらも色々存在します。

今回はネットワーク暗号化技術でもあるIPSecにフォーカスしたいと思います。

さて、このIPSec。

拠点間VPNを始めとする離れた両端をTCP/IPネットワーク経由でセキュアな通信を確立する技術。

このお陰でVPNを張れるルータやファイアウォールも多種多様の機器が存在します。

従来のVPNではIKEのフェーズ1、フェーズ2の鍵交換を行い、両端の認証を行っています。

利用する鍵も機器に定義する必要があったり、運用者の負荷が掛かっている場合もあります。

ではこのパズルですが、お互いに問題を出して答えさせる。

そして共通の答えを持っている場合に通信が確立されます。

何故パズルが安全か。

いきなりですが、計算してみました。

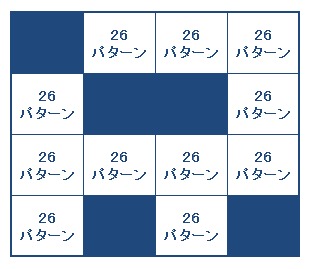

- 4×4の合計16マスの間で利用するマスが11マスであった場合

- 入力文字の制限が例えば小文字のアルファベットのみだった場合

(利用可能文字は26個) - クロスワードのように、意味のある単語である必要が無い場合

図:パズル例

単純に計算しても26文字×11マス分。

これは26の11乗になります。

「3,670,344,486,987,776」

Brute Force Attackで秒間1,000パターンの文字配列を試した場合、42,480,838日掛かります。116,385年掛かります。

これが3×3の合計9マスだった場合も、秒間1,000パターン試して172年掛かる計算になります。

コンピュータの目まぐるしい発展は否めませんが、果てしない時間が必要となりそうです。

実はこのパズル方式、HIP(Host Identity Protocol)で採用されています。

IKEのフェーズ1、フェーズ2の鍵交換では無く、HIPの「I1/I2」、「R1/R2」を用いて情報交換を行っています。

この「I1/I2」、「R1/R2」も運用者の手を煩わすことなくHIP通信を確立するために利用するため、従来のTCP/IP通信で利用するスリーウェイハンドシェイクと近いイメージとなります。

このHIP自体の歴史は古いのですが、実はまだまだ世に出回っていないプロトコル。

そんなプロトコルを採用したソリューションが出てきましたので、市場に送り込めるように活動していきます

早速そのソリューションのセミナーを開催しましたので、次回はデビュー戦のご報告とソリューションの紹介をしたいと思います。

Terilogy Y.S.

- カテゴリ:

- 技術コラム