こんにちは!

テリロジーのY.Tです。

つい先日、スライドシェアにInsightIDRのご紹介スライドをアップロードさせていただきました。

InsightIDRとは、クラウド型のSIEM製品で、ペネトレーションテストツールであるMetasploit、また、脆弱性管理製品で有名なInsightVMを提供しているRapid7社の製品の一つになります。

SIEM機能だけではなく、EDR機能(エンドポイント監視)やNTA機能(ネットワークトラフィック監視)があることが特徴で、高性能なビルトインアラートで攻撃を検知することができます!

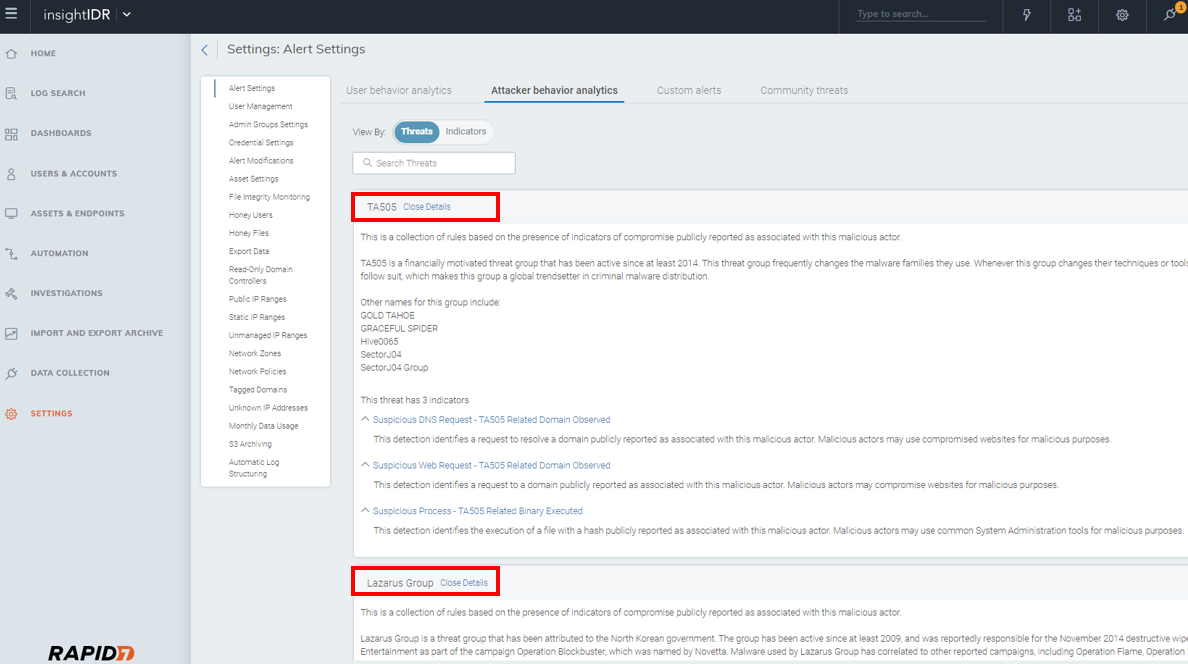

今回はビルトインアラートのABA(Attacer Behavior Analytics)アラートの検証内容を紹介したいと思います。

Rapid7社では独自の調査機関を通して、攻撃を分析しており、InsightIDRのABAアラートでは、検知した攻撃がどこの攻撃グループの攻撃手法か把握することができます。

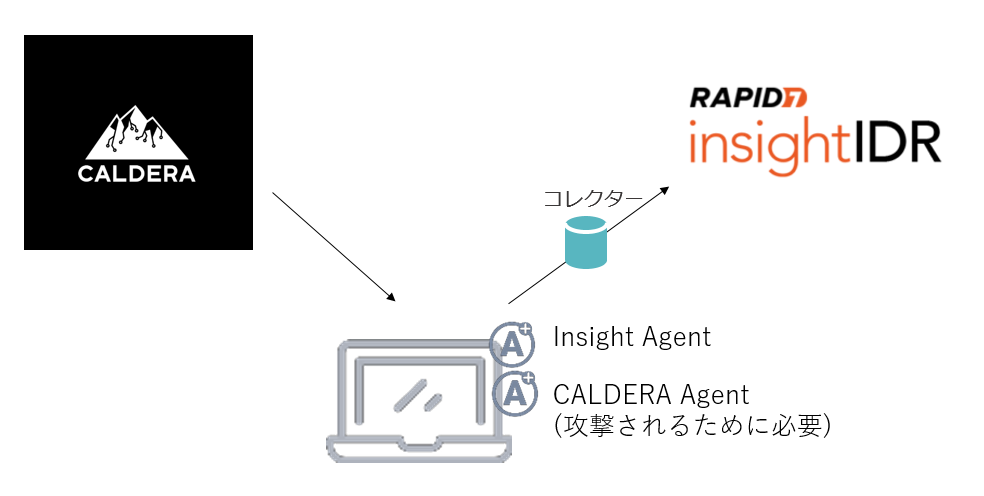

今回の検証内容は、MitreのCALDERAサーバから攻撃し、InsightIDRでの検知確認をします。

CARDELAサーバは、疑似攻撃可能なツールであり、攻撃対象の端末にAgentをインストールすることでエージェント経由で攻撃をすることができます。

また、Rapid7が提供しているInsightAgentも攻撃対象の端末にインストールし、別途構築したコレクター経由でInsightIDRで検知できるようにします。

※InsightAgentをインストールせず、コレクターから情報を収集する方法もございます

CALDERAからの攻撃

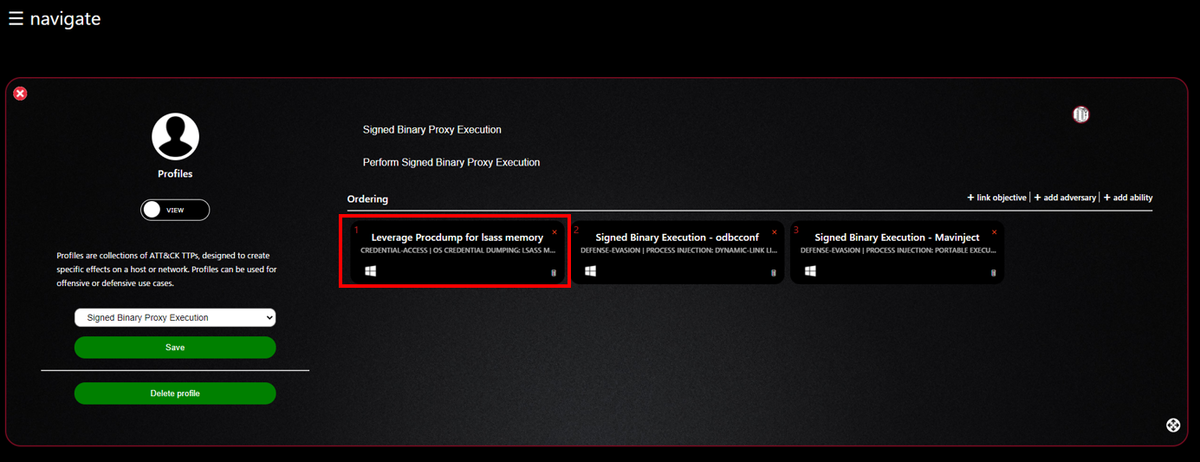

攻撃プロファイル:Signed Binary Proxy Execution を利用して攻撃した場合

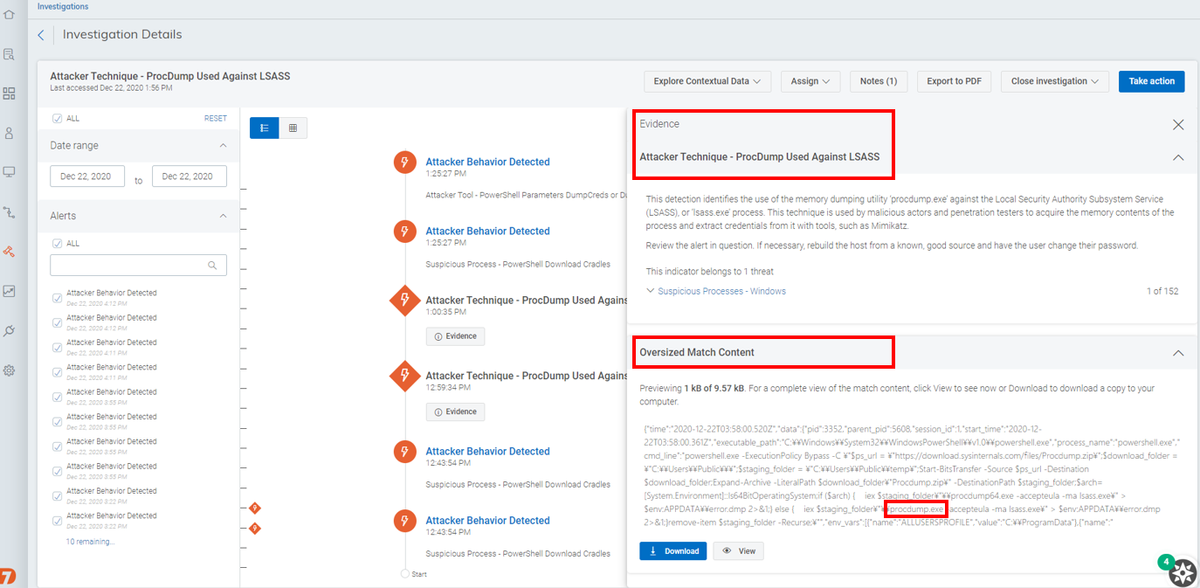

このプロファイルには、メモリに保存されているセキュアな情報を取得するような攻撃スクリプトである「Leverage procdump for lsass memory」が含まれています。

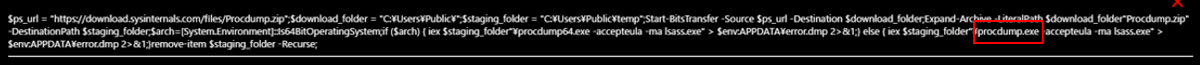

攻撃対象端末に対して実行後、CALDERAサーバから攻撃ログを確認すると、procdump.exeが実行されていることが確認できます。

InsightIDRでは、上記攻撃を検出後、以下のように自動で調査画面が生成されていることが確認できます。「Evidence」を確認すると、攻撃とみなしたログとともに「Attacker Technique - ProcDump Used Against LSASS」と表示されており、また、「Oversized Match Content」では攻撃時の通信が証拠のログとして表示されています。

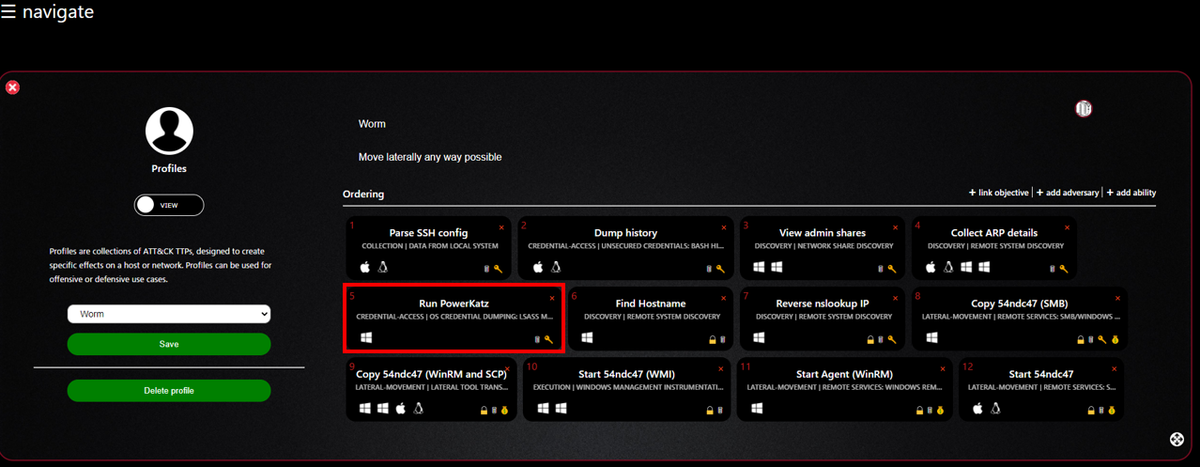

攻撃プロファイル:Worm を利用して攻撃した場合

このプロファイルも前述のスクリプトと同じく、メモリに保存されているセキュアな情報を取得するような

攻撃スクリプトである「RunPowerKatz」が含まれています。

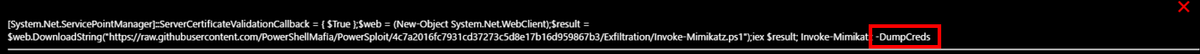

攻撃対象端末に対して実行後、CALDERAサーバから攻撃ログを確認すると、「Dump Creds」が実行されていることが確認できます。

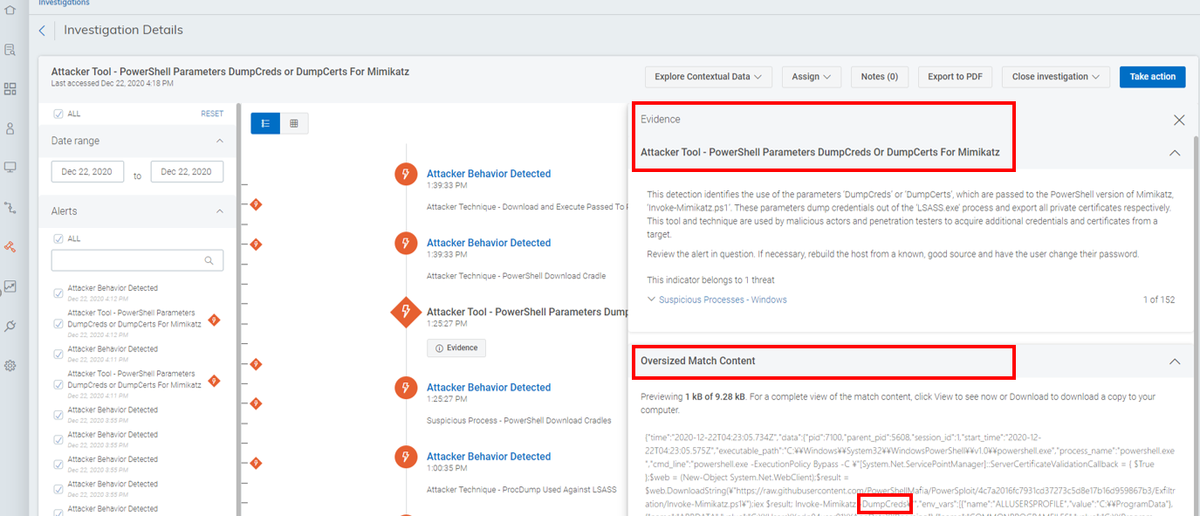

こちらの攻撃検出時も同様、InsightIDRで以下のように自動で調査画面が生成されていることが確認できます。「Evidence」を確認すると、攻撃とみなしたログとともに「Attacker Tool - PowerShell Parameters DumpCerts For Mimikatz」と表示されており、また、「Oversized Match Content」では攻撃時の通信が証拠のログとして表示されています。

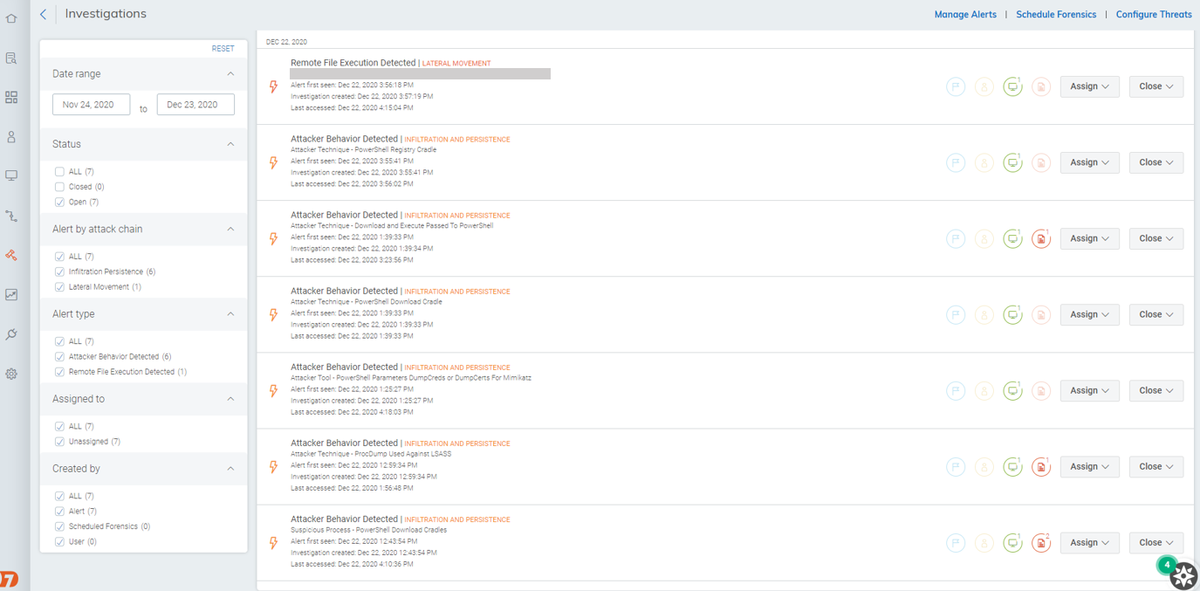

上記の他にも検出した攻撃は以下のように表示され、検出した攻撃をクリックすると、詳細画面が生成されます。

まとめ

今回は攻撃者の分析から作成されたビルトインアラートであるABAのご紹介をいたしました。ビルトインアラートを利用することで、攻撃に対するアラートの設定、更新をする必要がなく、利用初期にかかるコストを削減できます。

InsightIDRでは、SIEMでのログ分析、EDRでのエンドポイント対策、NTAでのネットワークトラフィック監視など幅広いセキュリティ対策が可能です。