コンサルティング&ソリューション技術部 セキュリティソリューショングループの江口です。

7月19日に、弊社ではダークウェブの脅威と脆弱性リスク管理についてのセミナーを実施し、そのなかで私も「ネットワーク及びプラットフォームの統合的な脆弱性可視化と管理運用」というタイトルで講演させて頂きました。

内容としてはSplunkで脆弱性管理ソリューション「Rapid7 InsightVM」とNW監査システム「RedSeal」の情報のSplunkダッシュボードでの統合的な可視化のデモが主でした。この二つのシステムの情報を可視化することにより、NW側のリスクも踏まえて、どのホストの脆弱性から対処すべきか、ということを容易に解析・検討できるということを説明させていただきました。

本記事ではその内容をざっくりと紹介したいと思います。

InsightVMとRedSealについて

先に情報の統合の対象とした二つのシステムについて簡単に説明しておきます。

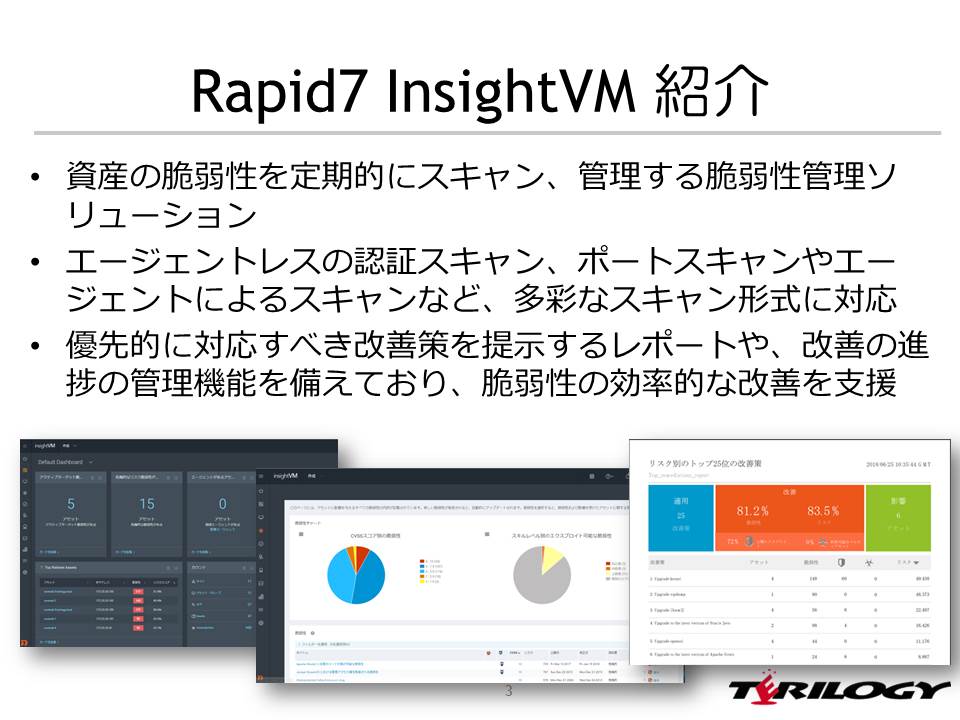

Rapid7 InsightVM

Rapid7社が提供する脆弱性管理システムです。脆弱性管理システムを各資産に対して脆弱性のスキャンを行い、脆弱性情報のレポーティングはもちろん、効率的な改善策の提示や改善状況の進捗管理などの機能も提供します。

ちなみに「InsightVM」の「VM」はVirtual Machineではなく、Vulnerability Management(脆弱性管理)の略です。

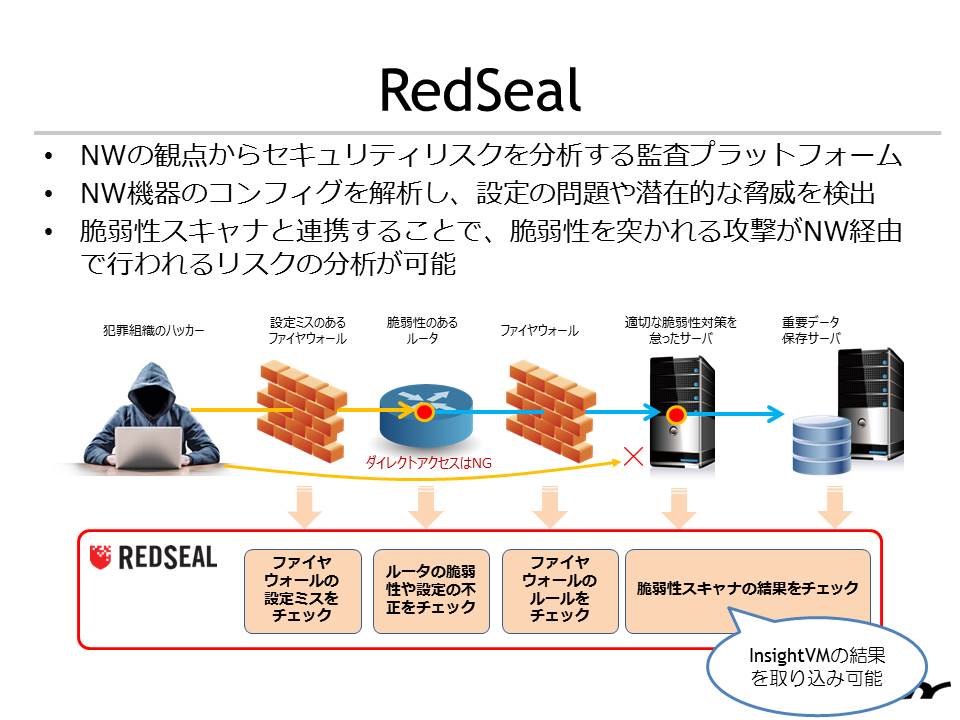

RedSeal

RedSealはNW機器の設定情報などを取得して、FWの設定ミスや、意図したポリシーに反する通信経路、意図しない外部からアクセス可能な経路など、NW側の問題・リスクを解析するツールです。さらにRapid7 InsightVMのような脆弱性管理ツールと連携することで、脆弱性スキャンを実行したホストがどのセグメントに存在するかを把握し、信頼できないNWから攻撃されるリスクを算出することができます。

RedSealについては、本ブログに山内が「15分で分かるRedSeal」(https://cloudsolution.terilogy.com/blog/understand-redseal-in-15-minutes)という記事を上げているので、そちらもご参照ください。

運用上の課題

Rapid7 InsightVMのような脆弱性管理ツールを導入すると、自社NW内の資産の脆弱性を可視化することができるようになります。

次のアクションは脆弱性の改善、ということになりますが、すると課題になるのは、

「いったいどのホストから手を付ければ良いのか」

という点です。

Rapid7 InsightVMでは、CVSSスコアだけではなく、その脆弱性を衝くエクスプロイトやマルウェアの有無を考慮して独自のリスクスコアを算出します。これだけでも10段階であるCVSSスコアのみで評価をするよりも優先度づけの指標は増えますが、さらに踏み込んで考えれば、NWの観点からのリスク評価がより参考になるでしょう。すなわち、外部に露出しているサービスを持つホストで、そのサービスに脆弱性があれば優先的に対処すべきと評価できます。そのなかでも内部の資産に対する踏み台となってしまうようなホストがもしあれば、さらに優先度は高くなります。

上記のようなNWの観点からの解析は、RedSealにRapid7 InsightVMのスキャン結果を取り込むことで実現可能です。RedSealは脆弱性を持つホストのNW的なリスクを算出し、リスクスコアを算出してくれます。

なのでこの2製品を連携させればめでたしめでたし・・・

・・・と言いたいところですが、運用を考えるとこの2製品だけの連携では少し課題が残ります。それは、

- お互いがそれぞれ独立してリスクスコアを算出し、お互いのスコアを参照できない

- そのため、それぞれのスコアはそれぞれのUIで確認する必要がある

という点です。エクスプロイトなどの存在を踏まえたリスクスコアや、脆弱性の詳しい情報を確認したければRapid7 InsightVMの、NW側の評価を踏まえたリスクスコアを確認したければRedSealのUIを見る必要があるということです。

運用する方からすれば、両者の情報を一つの画面で統合的に確認したい、と思われるところではないでしょうか。

当社開発ダッシュボードのご紹介

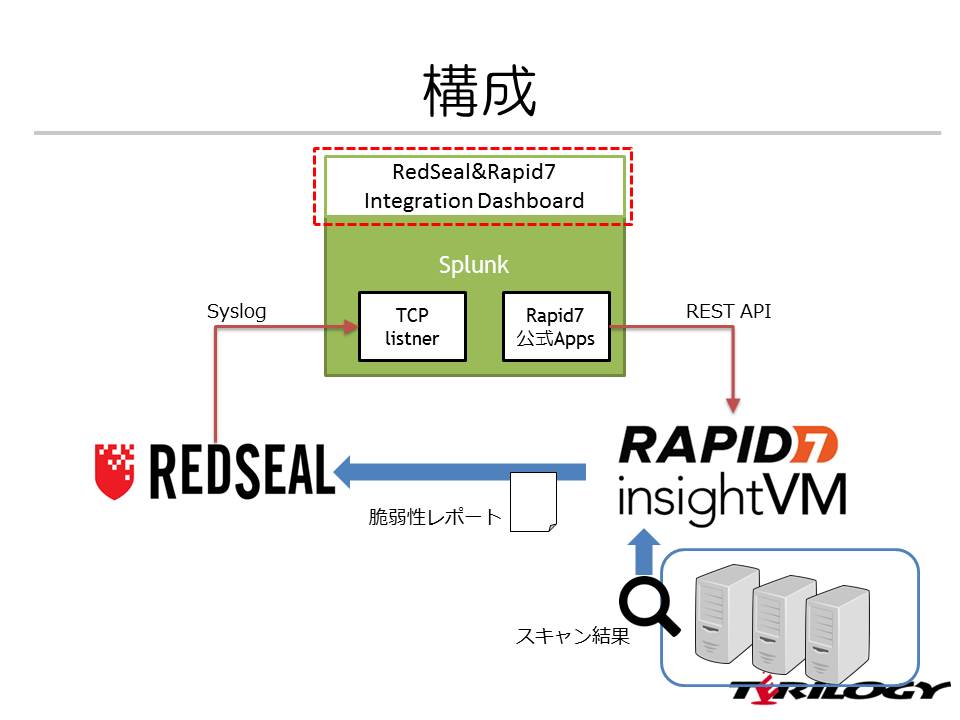

そこで我々が開発したのが、SplunkでRapid7 InsightVM・RedSealの情報を統合的に可視化するダッシュボードというわけです。このダッシュボードは、Splunkで取得したRapid7 InsightVMとRedSealの情報を関連づけて表示するようになっています。

Splunkへのデータ入力については、RedSealはSyslogによるデータ受信。Rapid7 InsightVMについては、Rapid7公式のSplunkアドオン(InsightVMに対してAPIによるデータ取得を実施する)を用います。以下に簡単に構成を示します。

ダッシュボードは計5つ定義しています。以下、一つずつ画面を紹介していきます。

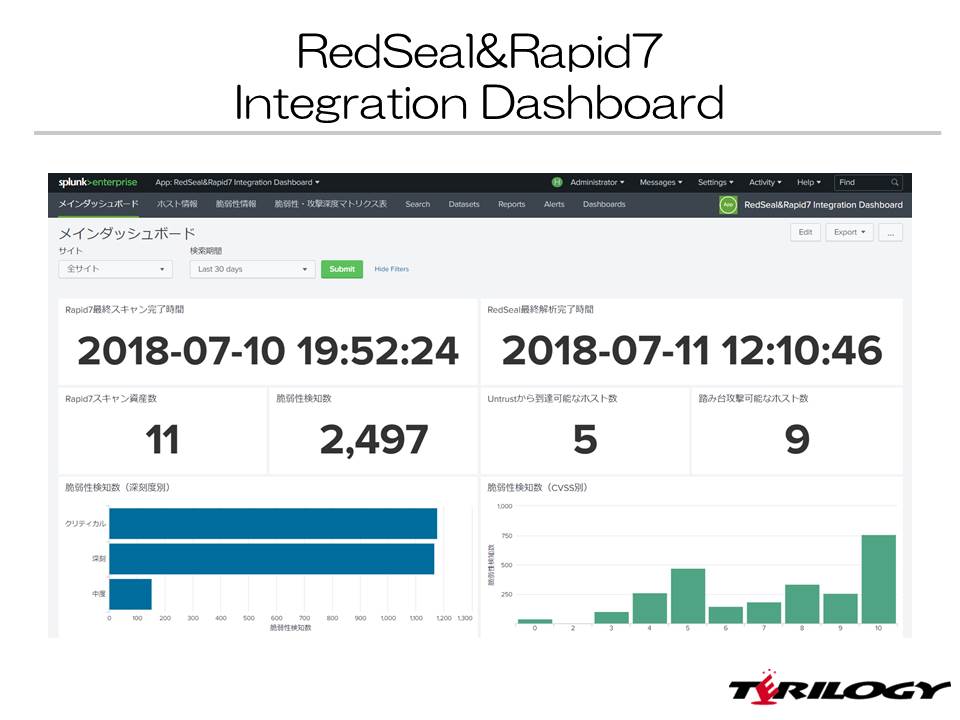

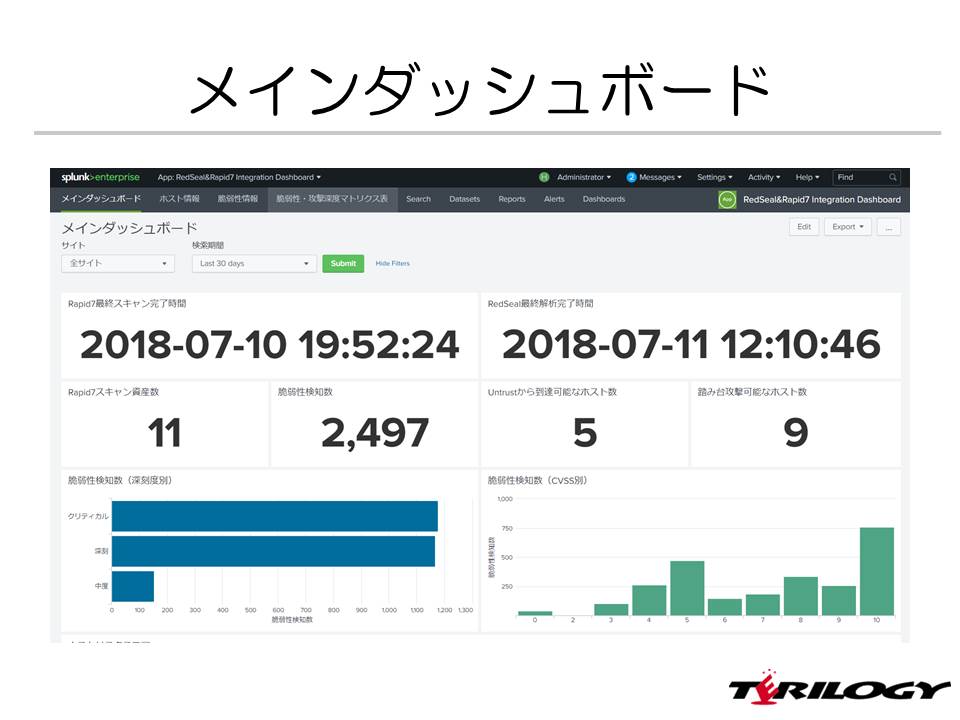

メインダッシュボード

最初に表示されるダッシュボードです。脆弱性情報のサマリを表示します。

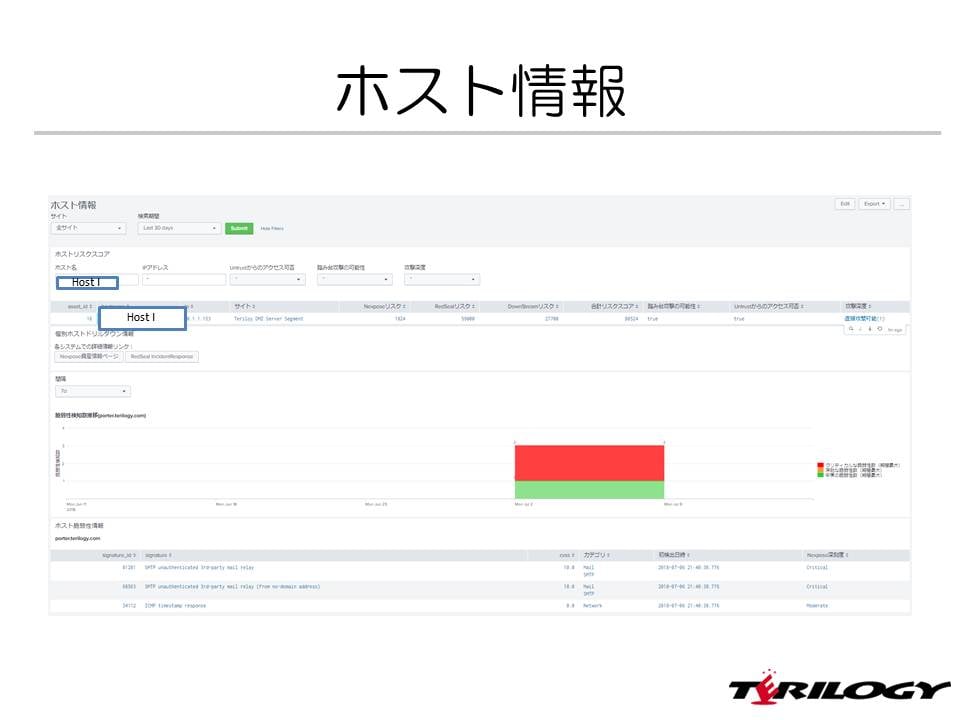

ホスト情報

ホスト単位に、検知された脆弱性やNW的なリスク(信頼できないNWからの到達可能性や踏み台攻撃を受ける可能性など)を表示するダッシュボードです。また、リスクスコアとして、そのホストの

- Rapid7 InsightVMでのリスクスコア

- RedSealでのリスクスコア

- Downstreamスコア(※RedSealで算出される、ホストが踏み台とされた場合の二次被害のスコア)

がまとめて確認可能です。

脆弱性情報

検知された脆弱性の一覧、およびドリルダウンによりその脆弱性を持つホストの一覧を表示するダッシュボードです。

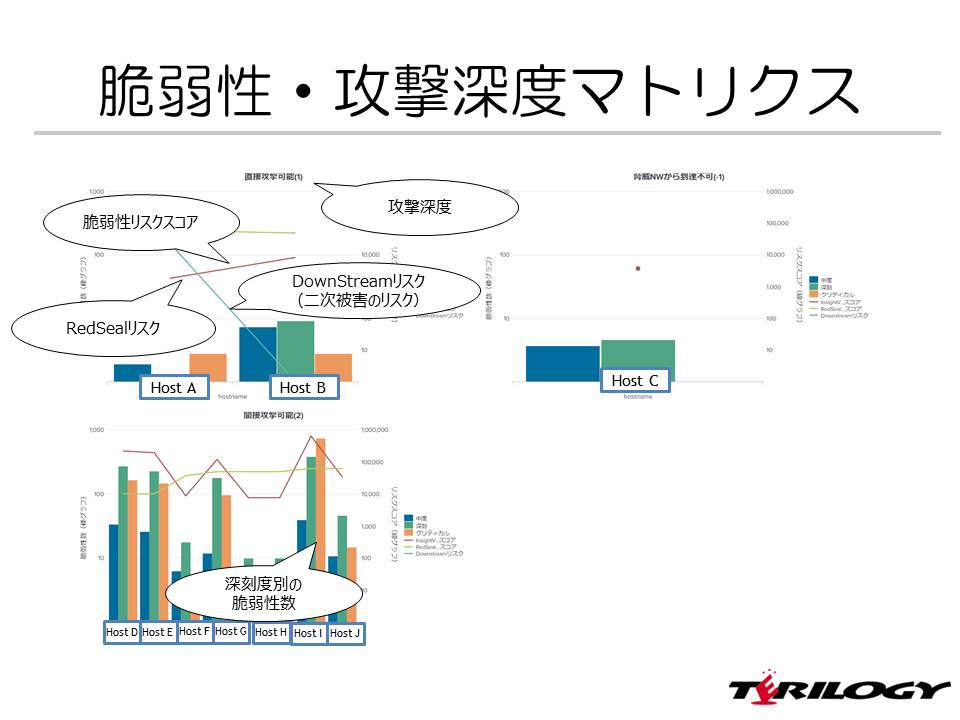

脆弱性・攻撃深度マトリクス

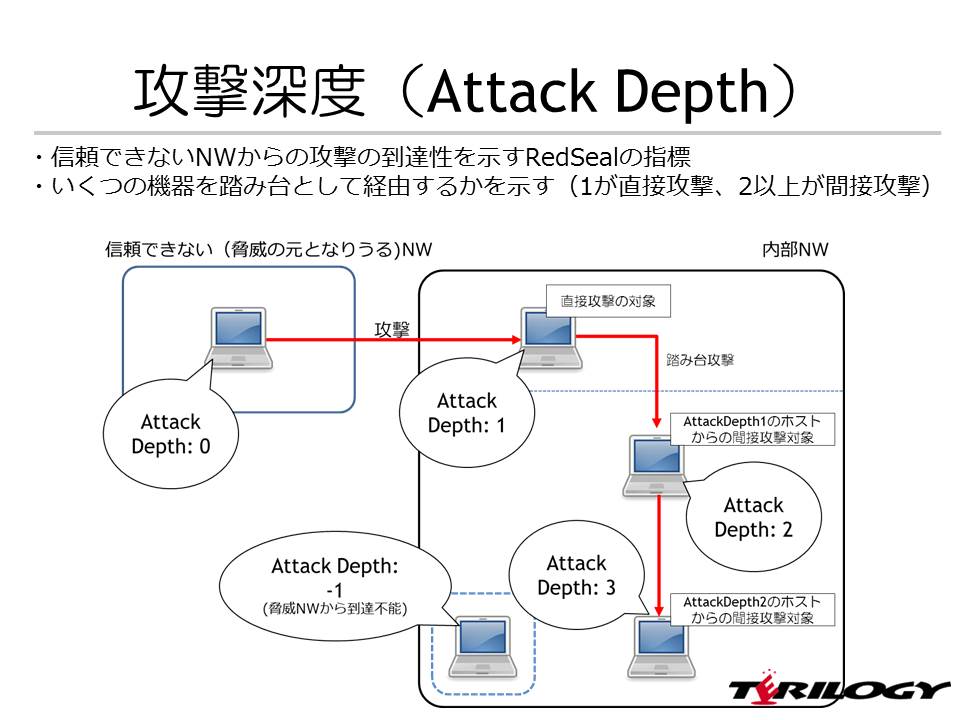

RedSealが解析する攻撃深度(Attack Depth、信頼できないNWからいくつのホストを踏み台とすればそのホストを攻撃可能かの指標)別にホストを分類し、各ホストの脆弱性数・リスクスコア(InsightVMリスク、Redsealリスク、Downstremリスク)の情報を表示します。

攻撃深度については、次のスライドの説明が分かりやすいでしょう。「1」であれば信頼できないNWから直接攻撃されるホスト、「2」であれば直接攻撃されるホストを踏み台として攻撃される可能性のあるホスト。さらにそのホストを踏み台にして攻撃できるホストがあればその攻撃深度は「3」になる・・・といった具合です。

例えば攻撃深度が1で、Downstreamリスクスコアが高いホストが存在した場合、それは「直接攻撃される可能性があり、踏み台とされた場合に二次被害のリスクが高い」ホストであることを意味します。そこで、多少脆弱性の数が少なくとも、このホストの脆弱性対処を優先する・・・といった判断ができるようになるわけです。これが、InsightVMによる脆弱性情報とRedSealによるNWリスクの情報を統合して表示するメリットとなります。

最後に

ざっと弊社開発のSplunkダッシュボードをご紹介させていただきましたが、いかがだったでしょうか。

このダッシュボードは弊社でSplunk Appsとしてパッケージングしており、Splunkにインストールしてお使いいただくことが可能です。弊社では、このダッシュボード、RedSeal、Rapid7 InsightVMを合わせたシステムの導入を承っています。ご興味がありましたら、以下のリンクのご相談フォームにてご連絡いただければ幸いです。

https://cloudsolution.terilogy.com/corestack/contact

ではでは。

江口

- カテゴリ:

- 技術情報