はじめに

初めまして、技術統括部のTTといいます。

今年度からこの会社に入社した、正真正銘ピカピカの一年生です。現在はNozomi Networks社のGuardian担当として日々勉強している毎日です。あ、GuardianというのはNozomi Networks社が販売しているOTセキュリティに特化したIDS(侵入監視装置)で、主な特徴として:

- 社内ネットワークに繋がっている資産の管理ができる

- L7レベルでの通信の監視ができる

- 振る舞い検知によるアラートの発砲だけでなく、状況に合わせたカスタムルールによるアラートの発報ができる

などがあります。

さて、先日サイバーセキュリティに関する基礎を学ぶことのできるセミナーに参加した中で、ITが社会に深く浸透しているにもかかわらず脅威への意識が低いと学びました。

サイバー犯罪の流行する現代においてサイバーセキュリティの根本的な考え方についてエッセンスの部分だけでも発信することに価値を感じたためブログに記事を投稿しました。

サイバー攻撃とは

サイバーセキュリティを考える上では、サイバー攻撃が何かについて把握することが必要です。では、そもそもサイバー攻撃とはなんでしょうか?

一般的なイメージではフードをかぶった人がキーボードを高速で叩き、「侵入成功」とか言っているものをサイバー攻撃だと考えている人が多いと思います。

しかし、現実におけるサイバー攻撃はサーバへの侵入以外にも外部から大量のアクセスを試みてサービスを使えなくさせる、といったものも含まれます。そしてサイバー攻撃から守るべき情報の要素を「CIAモデル」といいます。

これは組織内の情報を安全に利用するために必要な3つの要素を定めたもので、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の頭文字3つを合わせたものです。この考え方は1992 年にOECD(経済協力開発機構)が制定し、2002年に改正された「情報システム及びネットワークのセキュリティのためのガイドライン」に示されています。

各要素がどのようなものかというと、

機密性(Confidentiality)

IDやパスワードなどによってシステムへのアクセスを制限すること、外部の不審者からのアクセスを防ぐこと

完全性(Integrity)

情報に信頼性、一貫性、正確さが保証されていること、データが改ざんされないこと

可用性(Availability)

アクセス権を持つ人がシステムを利用したい時に利用できること

以上のようになります。

すなわち、サーバへ侵入して機密性を損なわせたり、SQLインジェクションによりデータベースを改ざんして完全性を損なわせたり、DDoS攻撃によりサーバを停止させることで可用性を損なわせる、といった行動は全てサイバー攻撃だということになります。

レイヤードディフェンスとは

では、こうした攻撃からシステムを守るためにどのように対策するべきでしょうか?

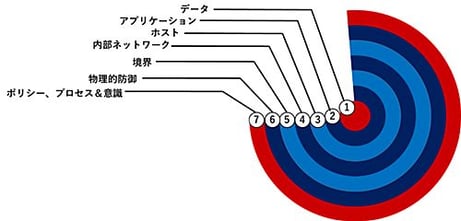

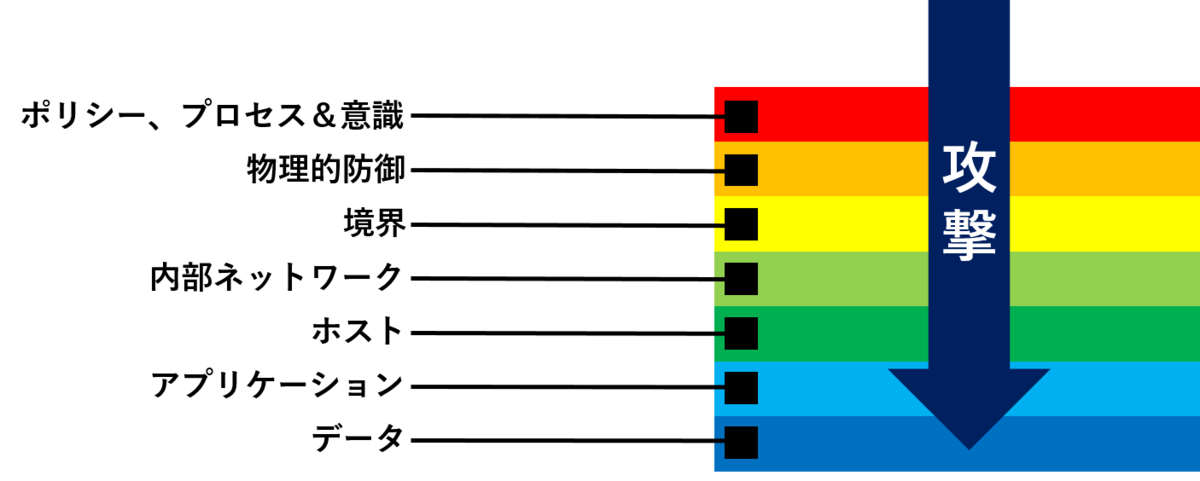

そこでレイヤードディフェンス(層状防衛)という考え方が登場します。

これは従来のセキュリティ対策である、組織のデジタル資産の周りに防御壁を一つ構築して攻撃を防ぐ、という形式ではなく情報資産をやり取りする経路を複数の層に分解し、各層のそれぞれに防御策を講じていこうという考え方です。

経路を重なった層で表現するとこのようになります。

ここからは各レイヤーの概要と対応するセキュリティ対策について述べていきます。

レイヤー1:データ層

このレイヤーでは保存されたデータや転送されるデータを保護することに重点を置いています。簡単な防御策としては、重要なファイルを機密に指定しアクセスに制限をかけたり、データを細かく分け一つのファイルの漏洩が致命的にならないようにしたりします。

有効な防御策:DLP(データ損失防止)

これは利用者がネットワークの外部に機密情報や重要事項を送信しないように管理するための仕組みです。具体的には各データをロックし、それらの出し入れを監視します。そして機密データが持ち出されようとしたときなどにアラートを発生させる、といったように使用できます。これにより正社員などの正規のユーザーがデータ漏洩を行うといった内部犯の抑制などに繋がります。

レイヤー2:アプリケーション

このレイヤーではデバイス上で動くソフトウェアを管理することを目的にしています。管理とは、マルウェア対策として起動していいものと良くないものを区別したり、データベースにアクセスするソフトウェアに関してSQLインジェクション防止のために入力値を検証したりといったものを指します。

有効な防御策:WAF(WEBアプリケーションファイアウォール)

このレイヤーの代表的なセキュリティ対策はWAFが挙げられます。これは通常のファイアウォールとは異なりやり取りされているデータの中身を取得し、それによって特定の通信をブロックしたり通過させたりできるファイアウォールです。高度な脅威の検出が可能で、アプリケーションの振る舞いを予測してウイルスを検出するヒューリスティック検出エンジンを備えているものが主流です。

当社ではRadware社のクラウドWAFを取り扱っていますが、これは他のWAFのようにシグネチャを利用して攻撃をブロックするだけでなく、

- 機械学習が導入されているためゼロデイ攻撃や未知の脆弱性に対しても防御可能

- Device Fingerprint(指紋)をユニークな識別子として利用し、IPやブラックリストに頼らずに攻撃が検知できる

という要素を備えています。

レイヤー3:ホスト

ホストとは、他の機器に何らかの機能を提供するコンピュータのことや、ネットワークに接続されたコンピュータのことで、多くの場合はサーバを指しますが、インターネット接続を介して別のマシンと相互接続される一位のIPアドレスを持つ任意のデバイスです。ホストはラップトップPCやタブレットといったエンドポイントデバイスと複数接続されていますが、そこからウイルスに感染、侵入されないように対応策を講じます。

有効な防御策:アンチウイルスソフト

このレイヤーではアンチウイルスソフトを使用することが一般的です。アンチウイルスソフトは、コンピュータのバックグラウンドで開いている全てのファイルをチェックすることでマルウェアを発見します。当社ではNG-AV(Next Generation Anti Virus)としてVM Ware社のCarbon Blackやトレンドマイクロ社のApex Oneなど多様なエンドポイント製品を取り扱っておりお客様の要望に合わせた最適なご提案が可能です。

NG-AVとは、従来のアンチウイルスソフトに加えてゼロデイ攻撃、ファイルレス型、未知のマルウェアもしくは非マルウェア攻撃を検知できるアンチウイルスソフトのことです。当社の製品はこれらに加えて

Carbon Black:エンドポイントの挙動を監視しEDR機能により万が一エンドポイントにウイルスが侵入してもいち早く管理者に連絡できる

Apex One:ソフトをSaaSで提供しているため、低コストでの運用が可能

といった特徴を持つ製品になります。

レイヤー4:内部ネットワーク

このレイヤーはサービスを利用・運用するためのソフトウェアとハードウェアで構成され、ユーザーの管理、リソースへのアクセス許可、およびネットワークを介して流れる情報の保護について扱います。主な対処法としてはネットワークセグメンテーションなどがあります。

有効な防御策:ゼロトラスト防御

ゼロトラスト防御とはシステムにアクセスする全ての機器を確認することでセキュアな通信を実現する、という考え方です。これは、従来のセキュリティにおいて一般的だった社内と社外のネットワークを区別し、社外からのアクセスは確認する一方で社内に存在する機器は無条件で信頼する境界型防御よりもセキュアな考え方であるとして近年注目されています。当社ではTempered社のAirwallという製品により、ゼロトラスト防御を実現しています。実際にどのようにゼロトラストを実現しているかというと、

- HIP(Host Identity Protocol)というTCP/IPよりセキュアな通信をコンセプトに考案されたプロトコルを利用しネットワークを仮想化

- 接続機器を外部からステルス化することにより侵入の前段階として実施される検知にそもそも引っかからないようにする

という手段が取られています。

レイヤー5:境界

レイヤー5は境界を指します。これはインターネットとイントラネット(内部ネットワーク)の境界の他にDMZも含みます。DMZとはインターネットとイントラネットの中間につくられるネットワーク上のセグメント(区域)のことです。Webサーバを設置する場合、外部に公開することが前提となるため、社内ネットワークに置くと乗っ取られたり悪意のあるマルウェアなどを組み込まれたりした場合に、社内ネットワークに接続されているその他の端末がすべて被害を受ける可能性があります。それを防ぐために、DMZ内に公開用のWebサーバを設置して社内ネットワークと隔離するのです。DMZにおけるセキュリティ対策といえばファイアウォールが挙げられますが、境界を守るという視点では他にも方法はあります。

有効な防御策:IPS(不正侵入防止システム)

境界を守るファイアウォール以外の対策としてはIPS(侵入検知システム)があります。IPSはネットワークやサーバを監視し、不正なアクセスを検知した場合に通信を遮断する機能を持ったシステムです。当社で取り扱っているIPSではトレンドマイクロ社のTipping PointとCloud One Network Security(C1NS)があります。

Tipping Pointは

- チューニングを最小限に抑えることで運用負荷を低減する

- 攻撃コードではなく脆弱性の原因そのものからフィルタを作成することで誤検知を少なくさせる

という機能を持った製品です。

また、Cloud One Network Securityの特徴としては、

- クラウド環境の侵入検知に特化したクラウド製品である

- ネットワークを中断することなく導入可能

などが挙げられます。

レイヤー6:物理的制御

ここまでのレイヤーはサイバースペース上においてどのようにシステムを防御するかという観点で話を進めていましたが、このレイヤーではITシステムへのアクセスを物理的に制限や禁止します。監視カメラや警備員などによる人の出入りのチェックが含まれます。

有効な防御策:アクセスバッジ

このレイヤーのセキュリティ対策は様々ありますが、一つの手段としてアクセスバッジがあります。これはシステムにアクセスできるデバイスが存在する区画に入るための認証です。電子カードや、生体認証がよく利用されます。

レイヤー7:ポリシー、プロセス&意識

最後のレイヤーはポリシー、プロセス、意識です。どんなにサイバー空間や物理空間でセキュリティ対策を実施しても、システムを利用するのは人間のため、利用者のセキュリティへの意識が低ければ安全に資産を守ることができません。

有効な防御策:SIEM(Security Information and Event Management)

このレイヤーの対策法としてSIEMが挙げられます。SIEMとはさまざまな機器やソフトウェアのログを管理し、異常を自動検出する製品のことです。多層防御はセキュリティ対策として効果が高いことは間違いありませんが、複数の対策や製品を導入する必要があるため、管理が複雑になったり監視に人数を割いた結果総合的な判断ができなくなったりします。それを防ぐための統合されたモニタリング環境構築の手段としてSIEMは有効です。

当社ではクラウド型SIEMであるSumo Logicを取り扱っています。これは

- オンプレミス製品とクラウド製品を統一環境で監視可能

- ログとメトリクスの両方の分析ができる

- 年間平均の使用量により価格が決定されるため、顧客のニーズに合わせたカスタマイズを行った上で、スケーラビリティを確保しつつピーク課金方式の製品に比べ安価に提供

という特徴を持った製品です。

まとめ

ここまで、各レイヤーの概要とそれぞれの対策の一部について紹介していきましたが、全てのレイヤーに対して十分な防御策を講じることは現実的ではありません。セキュリティのためにかかるコストが守るべき資産の価値を上回っていては本末転倒だからです。

レイヤーを基に各レイヤーに優先順位をつけ、予算に合うように対策を練ることが重要です。しかし、ネットワーク内には多くの機器が接続されておりどのように優先順位をつけるべきか分からないことも多いと思います。

そこでオススメするのが脆弱性診断です。脆弱性診断によりどのレイヤーの防御が薄いかを第三者の目から評価することができ、効率的に防御策を講じることが可能です。当社では「安心安全対策サービス」という名称でご提供しています。このサービスとは他の脆弱性診断とは異なり、

- システムの個別要素だけでなくシステムの繋がりの脆弱性も診断できる

- ラテラルムーブメントのリスク評価もできる

といった長所を備えています。

ご興味のある方はぜひご連絡下さい。