前回に引き続き、Azure Active Directory(以下Azure AD)のログをSumo Logicに取り込む方法の紹介です。

本記事ではAzure側で設定を行い、データの受信をSumo Logic側で確認します。

事前準備についての記事はこちら

https://cloudsolution.terilogy.com/

準備が完了しましたら、実際にAzure ADのログをSumo Logicに送る設定を行います。

Azure ADのログをSumo Logicに送信する設定

まずは下記の前提条件を満たしているか確認します。

- Azure サブスクリプションおよびAzure AD テナントが存在すること

- Azure AD テナントの「グローバル管理者」または「セキュリティ管理者」のユーザーであること

- Azure サブスクリプション内の Event Hubs 名前空間と Event Hub が存在すること

※前回記事にあるテンプレートのデプロイにて作成済み

前提条件が満たされていたら、設定を行います。

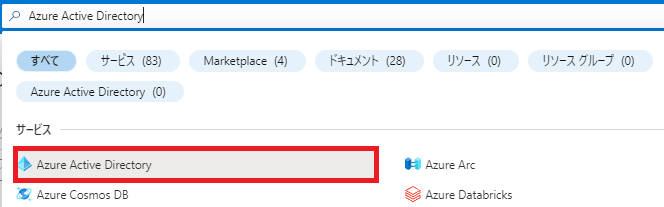

最初にAzure Active Directory 画面に移動します。

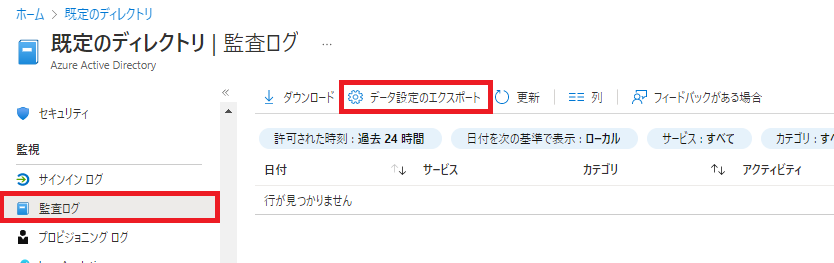

左側のサブメニューから「監査ログ」を選択し、「データ設定のエクスポート」をクリックします。

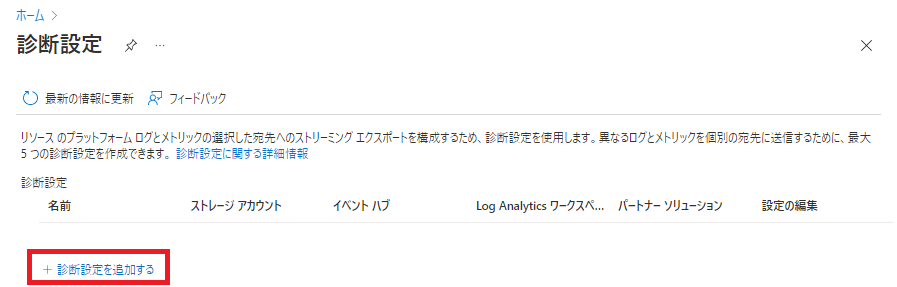

診断設定画面にて、「診断設定を追加する」から任意のログをAzure Event Hub 経由で Sumo Logicに送ります。

選択できるログは下記の12種類ありますが、今回は一部の説明を記載します。

またAzure Active Directory 画面からログの確認方法につきまして、本記事の最後にまとめておりますので、ご参照ください。

・AuditLogs:

監査ログを送信

・SignInLogs:☆

対話型ユーザーのサインインログを送信

パスワード、MFA(多要素認証)アプリを使用した応答、生体認証要素、QRコードなどの認証要素をユーザーが提供するサインインのこと

・NonInteractiveUserSignInLogs:★

非対話型ユーザーのサインインログを送信

ユーザーは操作または認証要素を要求されず、更新やアクセストークンを使用した認証または承認など、ユーザーの代わりにクライアントによって実行されるサインインのこと

・ServicePrincipalSignInLogs:★

サービスプリンシパルのサインログを送信

ユーザーが関与しないアプリとサービスプリンシパルによるサインインのこと

この場合、認証またはリソースへのアクセス用の資格情報がアプリまたはサービスによって提供される

・ManagedIdentitySignInLogs:

Azure リソースのマネージド ID のサインインログを送信

Azure Key Vault で管理されているAzureリソースによるサインインのこと

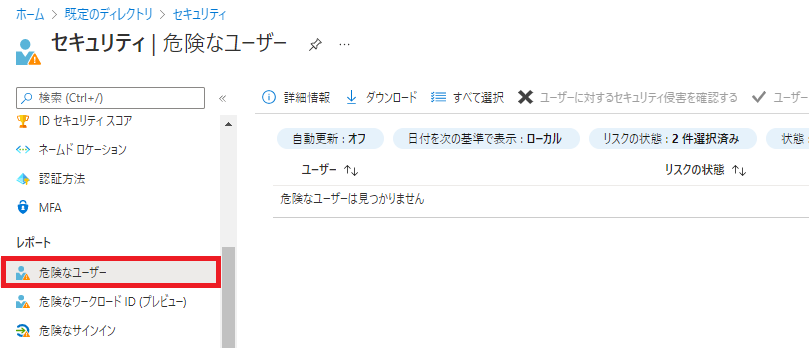

・RiskyUsers:

危険なユーザー情報を送信

・UserRiskEvents:

ユーザーリスクイベント情報を送信

一部のサインインカテゴリには、テナントの構成に応じて大量のログデータが含まれます。

一般的に★をつけている項目は、☆の項目の5倍~10倍の大きさになることがあるようです。

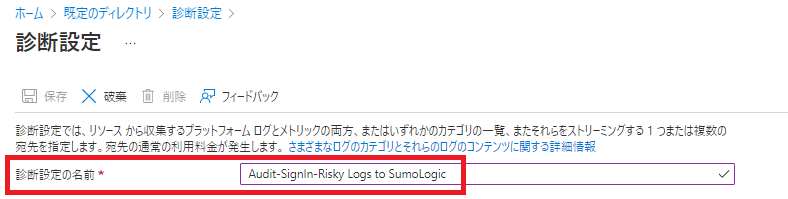

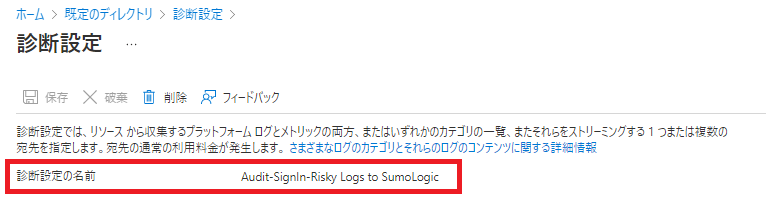

では、設定の方を進めていきます。まず診断設定の名前を入力します。

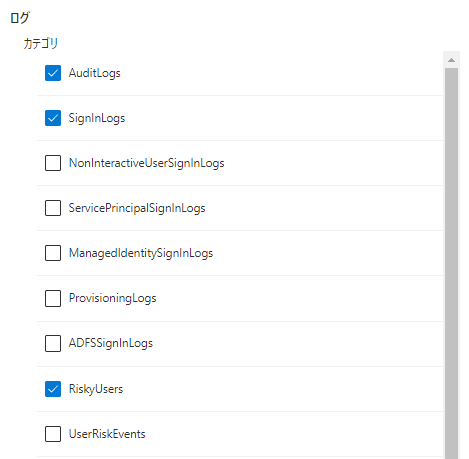

次にログのカテゴリを選択します。今回は「AuditLogs」、「SignInLogs」、「RiskyUsers」の3つを設定します。

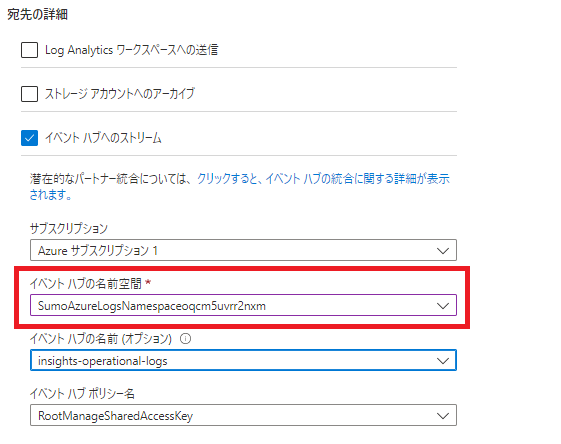

宛先の詳細では、「イベントハブへのストリーム」から、カスタムデプロイで生成した「イベントハブの名前空間」を選択します。

その際、イベントハブは自動選択されたのを確認して、画面上部の保存ボタンをクリックします。

設定が完了すると、「診断設定の名前」が変更不可となります。

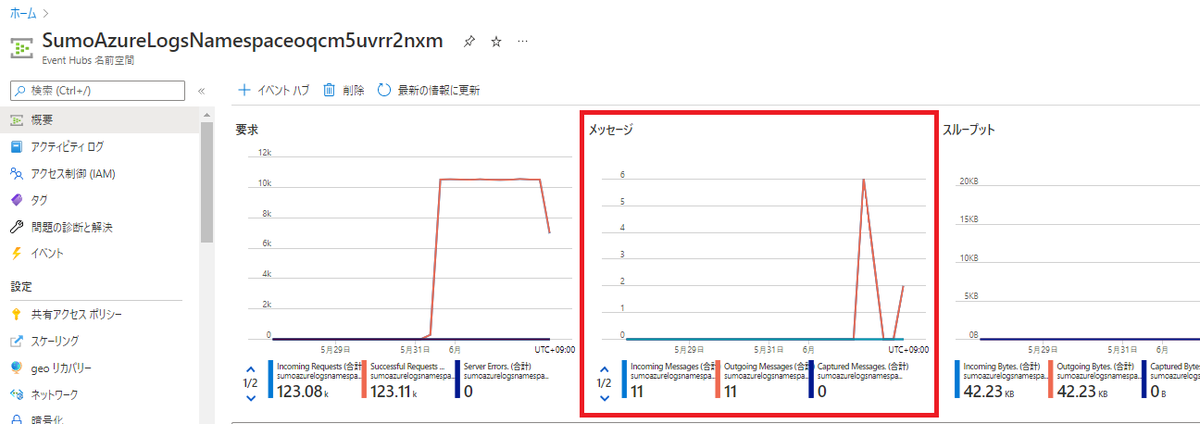

本設定から約15分後にイベントが送られますので、指定したイベントハブの名前空間から受信メッセージが1つ以上であれば、Azure 側からSumo Logicにログが送信できています。

Azure 側とSumo Logic側それぞれでのログ確認方法

Azureでは、Event Hubs 名前空間 -> 概要 -> メッセージ の Incoming Messages が1以上であることを確認します。

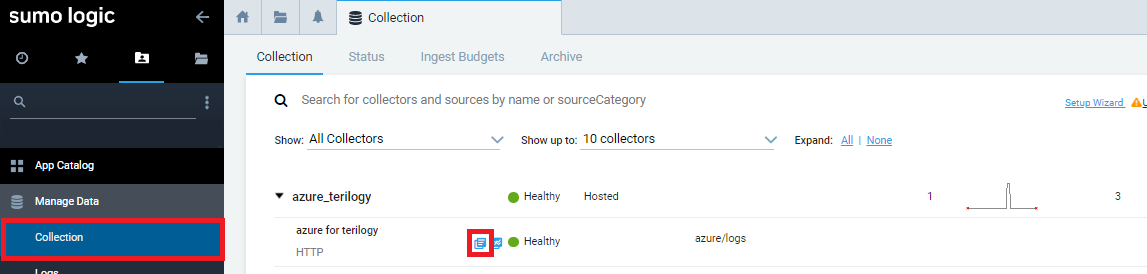

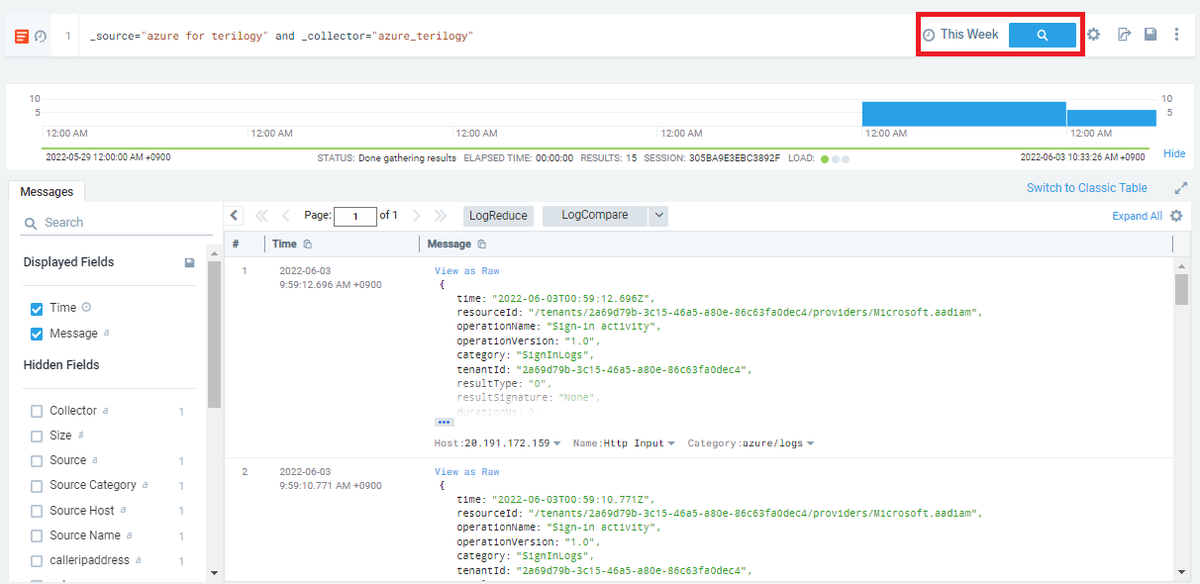

Sumo Logic側では、Collection -> [作成したHosted Collector] -> [Open in Log Search]をクリックします。

表示期間はデフォルトで15分前になっているため、長めに設定し検索すると、Azureのログが確認できます。

以上でAzure ADのログをSumo Logicに取り込む設定と取り込みの確認は完了です。

Azure ADについてはApp Catalogも準備されておりますので、ログの取り込みができればすぐに可視化することが可能です。

他のSumo Logic関連の記事でも説明している通りですが、Dashboardの中身はクエリでできているので、必要に応じてカスタマイズして見方を変えたり、違う内容を表示させたりと、それぞれの環境に合わせて運用することができます。

この辺りに興味がある方も是非お声掛けください。

最後にAzure側でのログ確認方法(Sumo Logicに送る対象のログ)をAPENDIXにまとめました。

ご参考になれば幸いです。

APENDIX

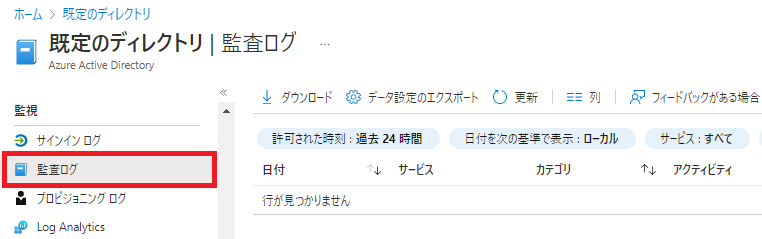

・監査ログの確認方法

Azure Active Directory画面 -> 監査ログ から確認できます。

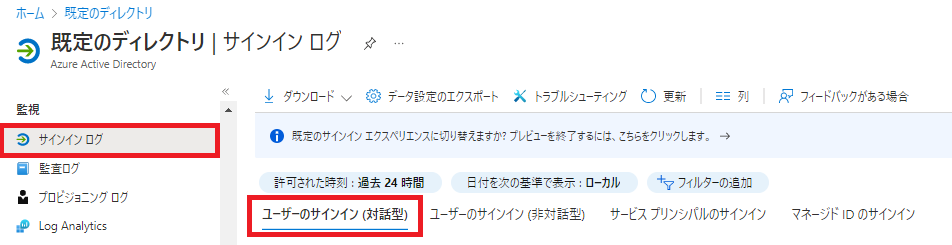

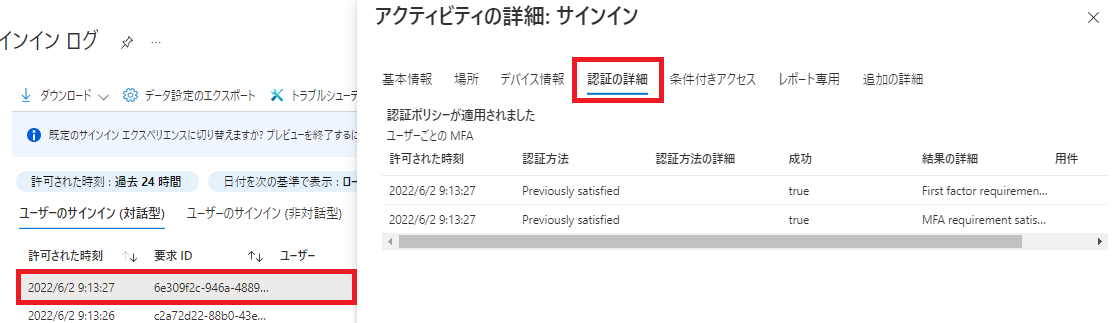

・対話型ユーザーのサインインログの確認方法

Azure Active Directory画面 -> サインインログ -> ユーザーのサインイン(対話型) から確認できます。

またMFA(多要素認証)は、すべてのサインインログからレコードを選択し、認証の詳細ページから確認できます。

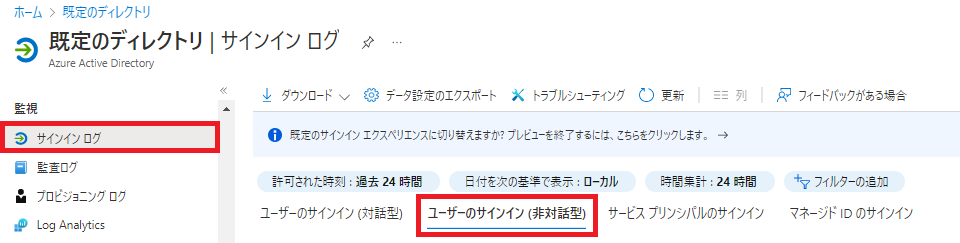

・非対話型ユーザーのサインインログの確認方法

Azure Active Directory画面 -> サインインログ -> ユーザーのサインイン(非対話型) から確認できます。

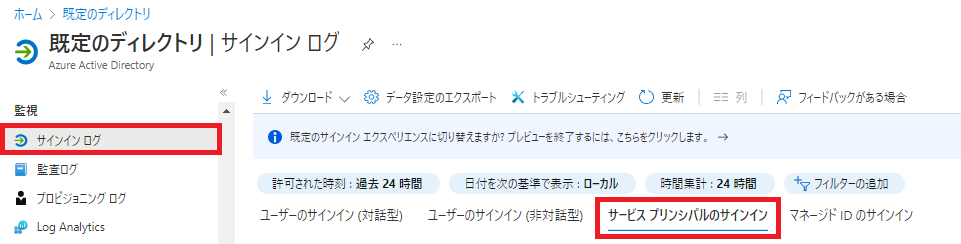

・サービスプリンシパルのサインログの確認方法

Azure Active Directory画面 -> サインインログ -> サービスプリンシパルのサインイン から確認できます。

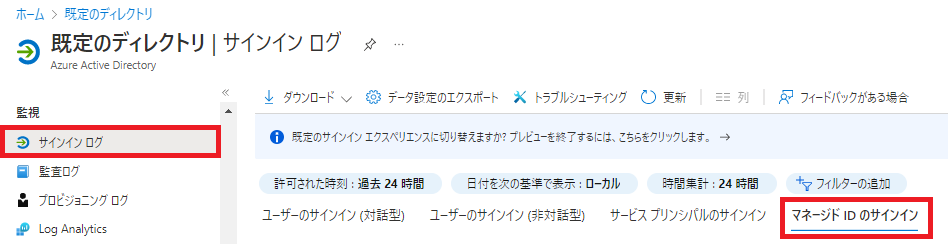

・Azure リソースのマネージド ID のサインインログの確認方法

Azure Active Directory画面 -> サインインログ -> マネージドIDのサインイン から確認できます。

・危険なユーザー情報の確認方法

Azure Active Directory画面 -> セキュリティ -> 危険なユーザー から確認できます。

ありがとうございました。

- カテゴリ:

- Sumo Logic

- 技術情報

- タグ:

- Sumo Logic

- Azure

- Cloud