こんにちは | 壁 |д゚)チラッ

技術本部のAIです。

今回はSumo Logic社で2025年7月24日に公開されたPaul SheckさんのSharePointゼロデイに関するブログを日本語化したものです。

原文はこちらをご参照ください。

MicrosoftのオンプレミスSharePointサーバーに対する「ToolShell」攻撃に関して、コミュニティと業界が行った素晴らしい仕事に敬意を表します。この記事の目的は、その素晴らしい取り組みを基盤とし、オンプレミスのSharePointサーバーを利用しているSumo Logicのお客様が、自身の環境内でこの攻撃の痕跡を調査・特定できるよう支援することです。

出来事の概要 (A quick summary of events)

Eye Securityは、2025年7月18日にオンプレミスのSharePointサーバーに対する攻撃を発見しました。この攻撃により、不審な.aspxファイルが作成され、デジタルマシンキーが抜き取られました。攻撃チェーンの分析から、以前Microsoftが発行したパッチや脆弱性に関連する、2つで1つの組となる脆弱性が特定されました。

攻撃者は、オンプレミスのSharePointサーバー (2013、2016、2019、およびSubscription Edition) を標的とし、2つの脆弱性、すなわち重大なリモートコード実行の脆弱性 (CVE-2025-53770) とサーバーなりすましの脆弱性 (CVE-2025-53771) を利用して、Web Shellをデプロイしました。このWeb Shellの目的は、サーバーのデジタルマシンキーへのアクセス権を取得することでした。

これを受けて、Microsoftは2025年7月19日にSharePointサーバー向けの緊急パッチを発行しました。また、MSRCブログ投稿を通じて、パッチ適用、SharePoint ServerのASP.NETマシンキーのローテーション、および検出・ハンティングに関する追加推奨事項を含む顧客向けガイダンスも提供されました。

Sumo Logicでの脅威ハンティングと検出 (Let’s get into hunting and detection in Sumo Logic)

攻撃を構成要素に分解することで、検索やCloud SIEMの検出設定を構築しやすくなります。

ここでは、Sumo Logic Platform (CIP) での顧客環境における生ログの検索例と、Sumo Logic Cloud SIEM (CSE) からの正規化されたレコードの検索例を使って説明します。

攻撃の実行は、まず ToolPane.aspx へのPOSTリクエストから始まります。これは、ログに記録される特有のURIパターンから識別できます。以下に示すクエリは、この方法でSharePointへのアクセスを試みる痕跡を追跡するのに役立ちます。

Sumo Logic 検索:_sourceCategory=prod/web/iis "ToolPane"

| parse "* * * * * * * * * * * * *" as date, time, cs_method, cs_uri_stem, cs_uri_query, s_port, cs_username, c_ip, cs_User_Agent, sc_status, sc_substatus, sc_win32_status, time_taken

| where cs_method matches "POST" AND cs_uri_stem matches "*/_layouts/*/ToolPane.aspx*"

Cloud SIEM レコード検索:_index=sec_record_network "ToolPane"

| where http_method matches "POST"

AND %"fields.cs-uri-stem" matches "*/_layouts/*/ToolPane.aspx*"

AND http_referer_path matches "/_layouts/SignOut.aspx"

http_referrer_path = /_layouts/SignOut.aspx は、エクスプロイトチェーンのもう一つの重要な要素です。偽装されたリファラーが、認証制御のバイパスを可能にするためです。

攻撃チェーンにおける主要な悪意のある要素であるWeb Shellについて、以下の検索方法をご覧ください。このWeb Shellは、攻撃者が標的のSharePointサーバーからマシンキーなどを抜き取るために使用していることが確認されています。

Sumo Logic 検索:_sourceCategory=prod/web/iis

| parse "* * * * * * * * * * * * *" as date, time, cs_method, cs_uri_stem, cs_uri_query, s_port, cs_username, c_ip, cs_User_Agent, sc_status, sc_substatus, sc_win32_status, time_taken

| where cs_uri_stem matches /spinstall\S?\.aspx/

AND cs_method = "GET"

Cloud SIEM レコード検索:_index=sec_record_network "aspx"

| where http_method = "GET"

AND %"fields.cs-uri-stem" matches /spinstall\S?\.aspx/

このWeb Shellによって、攻撃者はターゲットサーバー上で目的を達成する能力を獲得します。防御側が指摘するように、この活動はSharePointサーバーの振る舞いとして重要かつ検出可能な逸脱です。

まずは、cmd.exeプロセスの親プロセスとしてw3wp.exeを探すことから始めましょう。これらの検索結果は、その後のPowerShell実行や、この攻撃に関連するwebshell .aspxファイルの検索に使用されます。

Sumo Logic 検索:_sourceCategory=windows_event_logs

| json field=_raw "EventData.CommandLine" as commandLine

| json field=_raw "Computer"

| json field=_raw "EventData.ParentImage" as parentImage

| json field=_raw "EventData.Image" as image

| where toLowerCase(Image) matches "*cmd.exe"

AND toLowerCase(parentImage) matches "*w3wp.exe"

| count by Computer,parentImage,image,commandLine

Cloud SIEM レコード検索:_index=sec_record_endpoint

| where toLowerCase(parentBaseImage) matches "*w3wp.exe"

AND toLowerCase(baseImage) matches "*cmd.exe"

| count by device_hostname,parentBaseImage,baseImage,commandLine

Cloud SIEMのヒント:

上記のクエリを使って、より詳細な調査が必要なホスト (およびSIEMアラートでの深刻度を上げるべきホスト) を見つけることができます。

Cloud SIEMのお客様にとって便利な機能であるマッチリストを使用すると、正規化されたレコードにメタデータを追加できます。これは、機密性の高いデバイスを追跡し、迅速なレコード検索を行う上でも役立ちます。さらに、Entity taggingとEntity criticalityの機能があり、criticalityは、その特定のエンティティに関するシグナルの深刻度計算値を増加させます。

これらの機能をすべて一緒に使用すると、レコード検索 (一致リスト) で環境内の SharePoint サーバーを迅速に識別し、エンティティの重要度を高めるために SharePoint サーバーにタグを付けて、Sumo Logic Cloud SIEM 内でシグナルと分析情報を確実に作成できるようになります。

次に以前の検索で特定したホストを使って、PowerShellの実行を検出する方法についてです。

Sumo Logic 検索:_sourceCategory=windows_event_logs

| json field=_raw "Computer"

| json field=_raw "EventData.ParentImage" as parentImage

| json field=_raw "EventData.Image" as image

| where Computer IN ("[insert list of hosts above]","...")

AND toLowerCase(image) matches "*powershell.exe"

Cloud SIEM レコード検索:_index=sec_record_endpoint

| where device_hostname IN ("[insert list of hosts above]","...")

AND toLowerCase(baseImage) matches "*powershell.exe"

この検索には注意点があります。

PowerShellは、コマンドライン経由で複数の方法で呼び出すことができます。これはそのうちの一つの方法であり、この攻撃に関する参考資料で共通して見られる方法です。時間やインシデントの許す限り、これらのマシンや、この攻撃の影響範囲内に含まれる可能性のある他のマシンについて、深く調査することをお勧めします。

プロセスにおける3つ目のステップは、ネットワーク上のホストのファイルシステムにウェブシェルを書き込むことです。

Sumo Logic 検索:"aspx"

| json field=_raw "EventData.TargetFilename" as targetFilename nodrop

| json field=_raw "EventData.CommandLine" as commandLine nodrop

| json field=_raw "Computer" nodrop

| json field=_raw "EventData.ParentImage" as parentImage nodrop

| json field=_raw "EventData.Image" as image nodrop

| where toLowerCase(targetFilename) contains "aspx"

Cloud SIEM レコード検索:_index=sec_record_endpoint aspx

| where baseImage matches "*powershell.exe"

AND changeTarget contains "aspx"

【追加コンテンツ】

上記の検索を応用して、エンドポイントの記録内に書き込まれた、他の .aspx ファイルの可能性のあるソースを探す。

Cloud SIEM レコード検索:_index=sec_record_endpoint aspx

| where changeTarget contains "aspx"

この検索は、正規化されたエンドポイントの記録内で作成された.aspxファイルを特定しますが、PowerShellがそれらのファイルを書き込んだ場合に限定されるものではありません。これは脅威ハンティングのための分析であり、継続的に使用するのではなく、非常に特定の探索を目的としていることを念頭に置いてください。

Note:

_sourceCategory= (生ログ) を使用することやsec_recordインデックスを活用してクエリを絞り込むことは、範囲を限定し、パフォーマンスの高い検索を行う上で強く推奨されます。しかし、複数のソースカテゴリにわたる不審な活動を探す場合、最初は広範な検索から始め、必要に応じて絞り込んでいく方法も、活動を素早く特定する有効な手段です。

これらのクエリは、影響を受けたSharePointインフラストラクチャを網羅的に調査することを意図したものではありません。潜在的な影響を受けた環境での調査を加速させることを目的としています。

Sumo Logic Cloud SIEM 検出機能 (Sumo Logic Cloud SIEM detections)

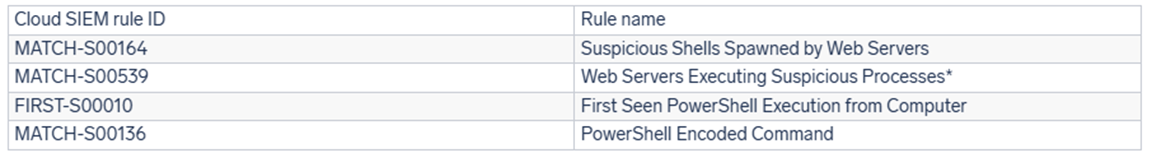

Sumo Logic Cloud SIEMをご利用のお客様は、環境内で以下のルールを実行しており、これにより影響を受けるシステム (およびその他の関連エンティティ) からのシグナルやインサイトを特定し、対応することができます。

Cloud SIEMのルールには、ターゲットとなるSharePointサーバー上での疑わしい実行に焦点を当てたものがあり、SharePointを中心とした幅広いアクティビティ (中にはより一般的なものも含まれます) を監視します。

前述のとおり、Cloud SIEMにはEntity taggingとマッチリストがあり、これらはSharePointサーバーを特定し、その深刻度を上げるための貴重なツールとなります。

*MATCH-S00539は、ウェブサーバーからのプロセス実行を対象に検出するために、「web_servers」マッチリストを作成し、データを投入することを必要とします。マッチリストの作成方法はこちらです。

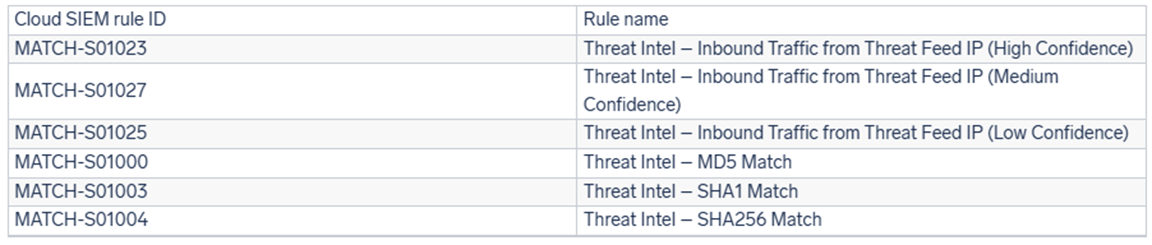

脅威インテリジェンスは、新たな脅威や最近出現した脅威を検出する上で鍵となります。この攻撃に関連するIoC (侵害の痕跡) が共有されているため、ご自身のSharePointインフラストラクチャに関連する脅威インテリジェンス情報を確認し、調査の機会がないか調べることを推奨します。この記事の執筆時点 (2025年7月24日) では、IoCはブログ記事で共有されており、必ずしも大規模な脅威フィードには掲載されていません。

Sumo Logicの脅威インテリジェンスでは、お客様は独自のインジケーターをアップロードしたり、カスタムソースから取り込んだりすることができます。コミュニティで共有されているインジケーターが少ないことを考慮すると、Cloud SIEMルール用の脅威インテリジェンスソースを作成することは、迅速にカバレッジを確保し、上記のルールに組み込むための選択肢となります。また、お客様は、作成したカスタムソースを活用してローカルな脅威インテリジェンスルールを作成することも可能です。

例:hasThreatMatch([srcDevice_ip,file_hash_md5,file_hash_sha256], source=”toolshell iocs”)

ローカルルール開発のための提案された検出理論 (Proposed detection theories for local rule development)

Cloud SIEMでこの攻撃の要素を検出するためのルールを作成する際に役立つ、いくつかの検出理論と、それらがCloud SIEMのマッチ式に変換された例を以下にご紹介します。

Cloud SIEMにおけるエクスプロイトチェーンの初期アクセスPOSTリクエストは以下の通りです。http_method = 'POST'

AND http_response_statusCode IN (200, 302)

AND http_referer_path MATCHES /(?i)_layouts\/1[56]\/signout\.aspx$/

AND fields['cs_uri_stem'] MATCHES /(?i)_layouts\/1[56]\/toolpane\.aspx$/

理論: 攻撃の初期アクセスとなるPOSTリクエストを検出し、脆弱なシステムにウェブシェルがインストールされる事象を特定します。

Cloud SIEMにおける、IISディレクトリに追加された実行可能ファイル:action = "FileCreate"

AND changeTarget MATCHES /(?i:\\wwwroot\\|\\windows\\microsoft\.net\\framework\\|\\microsoft shared\\web server extensions\\).+\.(?i:as[hmp]x|cshtml)$/

AND baseImage NOT MATCHES /(?i)(?:\\w3wp|\\msdeploy|\\svchost|\\explorer)\.exe$/

理論: 実行可能ファイル (この文脈ではウェブシェル) がIISディレクトリに書き込まれたことを、FileCreateのアクションを検出することで特定します。

Cloud SIEMがGETを介したウェブシェルとのやり取りを検出:http_method = 'GET'

AND http_response_statusCode IN (200,302)

AND fields['cs_uri_stem'] MATCHES /(?i)_layouts\/1[56]\/spinstall\d{0,2}\.aspx/

理論: 攻撃者が、上記POSTリクエストから始まるエクスプロイトチェーンによってシステムを侵害した後、標的上で目的を実行する際に、この検出機能がウェブシェルとのやり取りを捉えます。

これらの検出理論は、ローカルな検出ルール作成を加速し、脆弱な疑いのある環境の検出と調査を支援するためのプロトタイプとして共有されています。これらは、特に Sumo Logic Cloud SIEM のマッチ式として実行されるように設計されており、上記の共有された検索結果と同様の結果を得るように応用可能です。

推奨事項 (Recommendations)

マイクロソフトは、この脆弱性による潜在的なエクスプロイトから環境を保護する方法や、SharePointサーバーが侵害されたと判断した場合の修復手順について、詳細なガイダンスを提供しています。

SharePointの脆弱性は、簡単に悪用されてしまいます。もし、お使いの環境に脆弱なSharePointサーバーがある場合、それらが侵害されたかどうか、もし侵害されていた場合は、その被害の範囲と必要な緩和策を特定する必要があります。攻撃者は、SharePointサーバーの侵害に成功すると、そこから環境内の他の資産へと侵入を広げることが可能です。この記事に含まれているクエリは、侵害が発生したかどうかを判断するのに役立ちます。

この度、オンプレミスのSharePointサーバーに対する進行中の攻撃について、簡潔な分析とタイムライン、そして関連する不審な活動を検索・検出するためにSumo Logicをどのように活用するかについての情報を提供しました。もし、このトピックについてさらに深く掘り下げたい場合は、以下の情報源を参照してください。

テリロジーから

まだCloud SIEMを導入されておらず、このような脅威の検出と対応にどのように役立つか知りたい場合は、ぜひテリロジーまでお問い合わせください。

参考文献とその他のリソース

NIST 脆弱性情報:

https://nvd.nist.gov/vuln/detail/CVE-2025-53770

https://nvd.nist.gov/vuln/detail/CVE-2025-53771

影響を受ける SharePoint 顧客向けの Microsoft MSRC ブログ:

https://msrc.microsoft.com/blog/2025/07/customer-guidance-for-sharepoint-vulnerability-cve-2025-53770/

Eye Security が最初に攻撃を報告したブログ投稿:

https://research.eye.security/sharepoint-under-siege/

攻撃を記録したサイバーセキュリティコミュニティのリソースとレポート:

https://www.crowdstrike.com/en-us/blog/crowdstrike-detects-blocks-sharepoint-zero-day-exploitation/

https://www.thawd.com.sa/post/cve-2025-53770-unauthenticated-sharepoint-rce-toolshell-exploit-uncovered

https://blog.qualys.com/vulnerabilities-threat-research/2025/07/21/toolshell-zero-day-microsoft-rushes-emergency-patch-for-actively-exploited-sharepoint-vulnerabilities

https://www.microsoft.com/en-us/security/blog/2025/07/22/disrupting-active-exploitation-of-on-premises-sharepoint-vulnerabilities/

https://unit42.paloaltonetworks.com/microsoft-sharepoint-cve-2025-49704-cve-2025-49706-cve-2025-53770/

https://www.rapid7.com/blog/post/etr-zero-day-exploitation-of-microsoft-sharepoint-servers-cve-2025-53770/

- カテゴリ:

- Sumo Logic