Sumo LogicのCloud SIEMについて紹介します。

Sumo Logicには、Cloud SIEM Enterprise(以下、CSE)という次世代のCloud SIEM機能がございます。

取り込んだ各製品のログの相関分析を自動で行う機能となり、大量のアラートから特に重要なインシデントを導き出すことができる機能となります。

CSE(Cloud SIEM Enterprise)とは

従来のSIEMが抱えていた課題を解決する新しいタイプのSIEMです。

Sumo Logic独自の検知ルールとThreat Intelligenceを用いてアラートの検知を行い、検知した異なるセキュリティアラートに対してIPアドレスやホスト名、ユーザー名などを用いて同じ時間軸の中で横串で自動的に確認を行えます。

大量に存在するアラートのトリアージが行われ、それらのアラートの中から対処すべきインシデントを導き出すことが可能です。セキュリティ担当者がアラートを1件1件細かく調査する前に優先的に対応する必要があるインシデントが通知されるため対応を迅速に行うことができます。

従来のSIEMの課題

- オンプレが故にSIEM基盤のインフラを維持管理運用するのが大変

- ログを大量に取り込むと解析に時間がかかるため、限定的なログしか投入できない

※マシンパワーに限界があり、取り込むログも限定的になってしまう - Cloud SIEMであってもシングルテナントのため、拡張性がない

- 相関分析ルールの作成は自社もしくは委託ベンダーが行う必要がある

※タイムリーな脅威への対応は難しい - 脅威情報(Thread Intel)は、外部から購入する必要がある

- アラートの量が多く、対処しきれない

※人的リソースにも限りがあるので脅威を見逃してしまう

アラートをあげる仕組みは作れても大量のアラートを分析・調査する「人」「時間」「ノウハウ」が必要であり、ルールを更新していくのも大変です。

Sumo Logic社のCloud SIEMの特徴

- SaaSのため、インフラ部分の運用維持管理が不要

- 検知ルールは、Sumo Logic社が定期配信

※手動で追加も可能 - 処理量に応じたスケーラビリティがあるため、インフラ性能を気にせずログの取り込みが可能

- 標準サービス内で外部の脅威情報と連携可能(CrowdStrike)

- Entityで相関し、アラートの自動トリアージにより対処すべきインシデント(Insight)を導き出すことが可能

- インシデントを「MITRE ATT&CK」のフレームワークに一致させている

大量のアラートを高速に分析可能なクラウドネイティブ基盤とアラートを自動でトリアージし、対処すべきインシデントに絞り込むことが可能です。

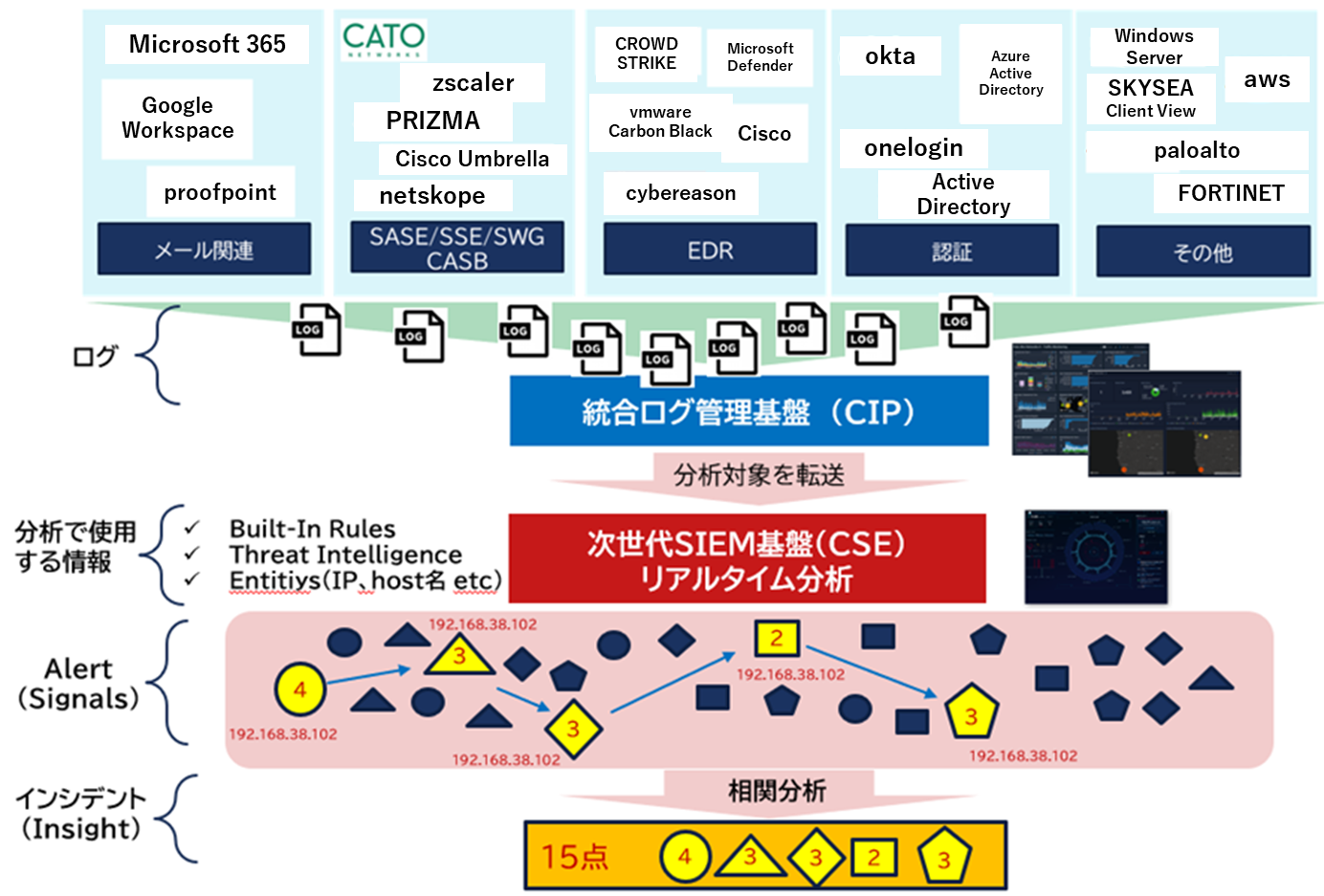

CSEによるインシデント検出までの流れ

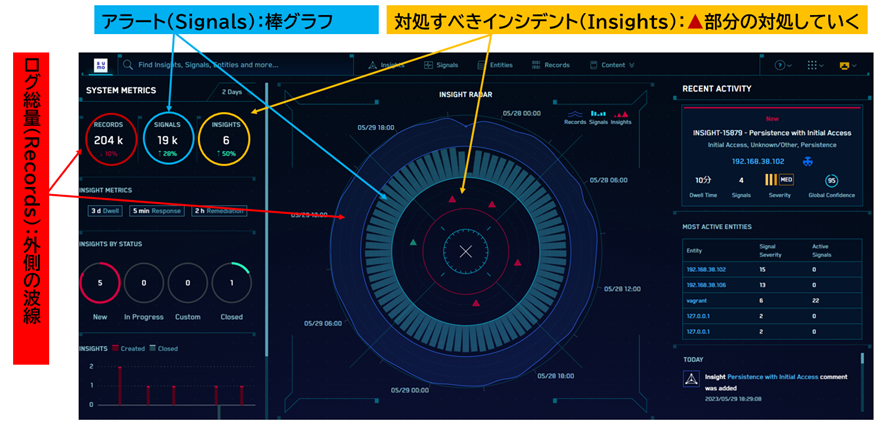

CSEでの用語と画面のイメージは以下となります。

Records:ログの総量

Signals:アラート数

Insights:対処すべきインシデント

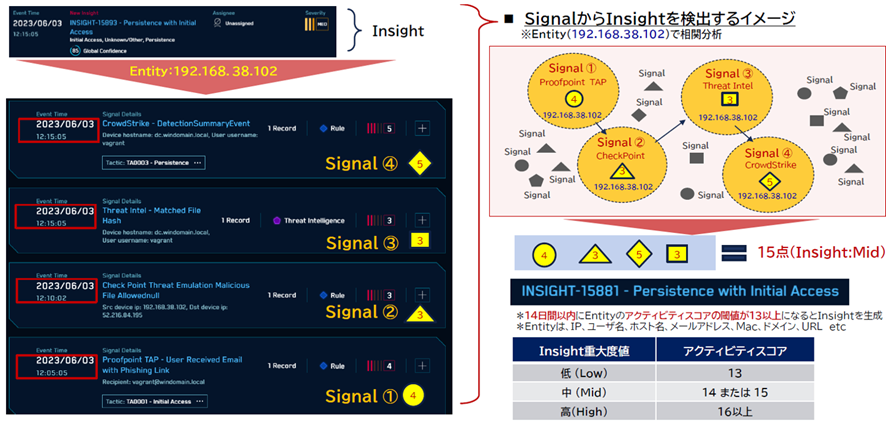

Insight検出までの流れは以下のイメージです。

取り込んだログ(Records)に対して検知ルールにマッチしたものを共通のEntityごとにアラート(Signals)を集約します。

各アラートのSeverityの値の合計値が14日間で13以上になったらInsightとなり、対処すべきインシデントとなります。

検知ルールはSumo Logic社より850以上のルールが提供されています。(2024/2現在)

通常だとアラートを過去に遡って一つ一つ確認していかないといけないものを自動的に端末のホスト名、IPアドレスなどのエンティティごとに集約し、複数のアラートを時間軸の近いもので見ていくことができることでより対処するべき優先的なアラートを見ることができます。

通常だとアラートを過去に遡って一つ一つ確認していかないといけないものを自動的に端末のホスト名、IPアドレスなどのエンティティごとに集約し、複数のアラートを時間軸の近いもので見ていくことができることでより対処するべき優先的なアラートを見ることができます。

CSEの活用について

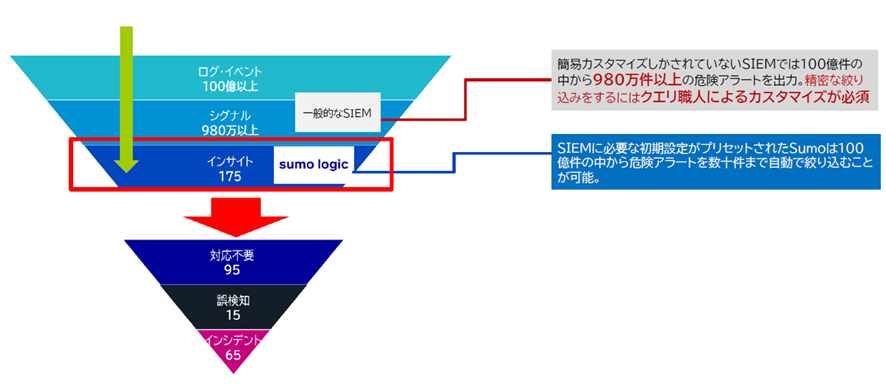

一般的なSIEMとSumo Logic社のCSEを45日間インシデント検知のPoCを行った際の事例になります。

Sumo Logicであれば100億件以上のログの中から175件の対処すべきインシデントに絞り込むことができました。980万件以上のアラート処理を行っていくのは現実的に不可能ですが、約4件/日でインシデントを対処していくことができます。

Sumo LogicのCSEを利用することで大量のアラートから対処するべきインシデントの見逃しを防ぐことが可能です。

また、インシデントを対処後にクローズ処理というのをユーザー側で行っていただきます。

クローズ処理を行うことでインシデントの検知の精度をあげていくことが可能です。

クローズ処理は検知としては間違っていないが、ある特定のユーザーの業務においては問題ないと判断し何も対処しなかった場合、No Action(対応不要)を選択します。

インシデントが発生したが、会社として問題ない行動であった、会社のルールで検知しなくてもよい行動などにおいてはFalse Positive(誤検知)を選択します。

検知として間違っておらず何か対処を行った場合Resolve(インシデント)を選択します。

インシデントをクローズ処理していくことによって「Insight Trainer」というツールを使用してそれぞれの会社にあったルールのチューニングの推奨値を出してくれるようになります。

まとめ

Sumo LogicのCSEを使うことで各製品のログの様々なアラートをエンティティごとに横串にして各ログの相関分析を自動で行ってくれます。

CSEを使用してあがってきたインシデントは危険度が高いと判断し、現在出力されているアラートに優先順位が付いておらずどこから対処していけばよいか分からないといったことも解決できると考えています。

また、Sumo Logicを紹介しているページもございますので是非ご確認ください。

https://cloudsolution.terilogy.com/sumologic

次の記事で「Insight Trainer」の使い方、見方についてご紹介させていただきます。

- カテゴリ:

- Sumo Logic

- 技術情報