こんにちは。CnS技術統括部のumeです。

最近話題沸騰中のSumo Logicについて記事を書きたいと思います。

手順を書いていたら思いのほか長くなってしまったので2回に分けてご紹介します。

・・・と、前回書いて早3か月が経過してしまいました。

大変申し訳ございません。

そうこうしているうちに、「sumox (Infoblox × sumologic)のご紹介」の記事の通りログを可視化するサービスが立ち上がりました。

順番が前後してしまいましたが、今回はサービス開発の元となったログ可視化について記載します。

https://cloudsolution.terilogy.com/

前回の「ログアップロード編」まででInfobloxの2つのログをSumo Logicにアップロードしました。

今回はアップロードされたログを可視化していきます。

https://cloudsolution.terilogy.com/

Sumo LogicにはApp Catalogという素晴らしいツールがあるのですが、残念ながらInfoblox用のAppはまだありませんので自前でDashboardを作成します。

App Catalogについてはまた別途触れたいと思います。

DHCPログの可視化

前回でアップロードしたDHCPのログは、

Infobloxの「DHCP Lease History」という機能を使用して出力されたものでした。

ログの中身は以下のような情報が入っています。

- 取得したIPアドレス

- 取得した日時

- アドレス取得のタイプ(新規・更新)

- 端末のMACアドレス

- 端末のHostname

- 端末のOS

- DHCPサーバのIP

- リース終了時間

Lease Historyという名の通り、「どの端末が」、「いつ」、「どのIPアドレスを取得したか」といった情報が記録されています。

これだけでもかなり有用な情報なので、これを保管しておくだけでも良いのですが、これらをさらに見やすいようにCさんがDashboardを作ってくれました。

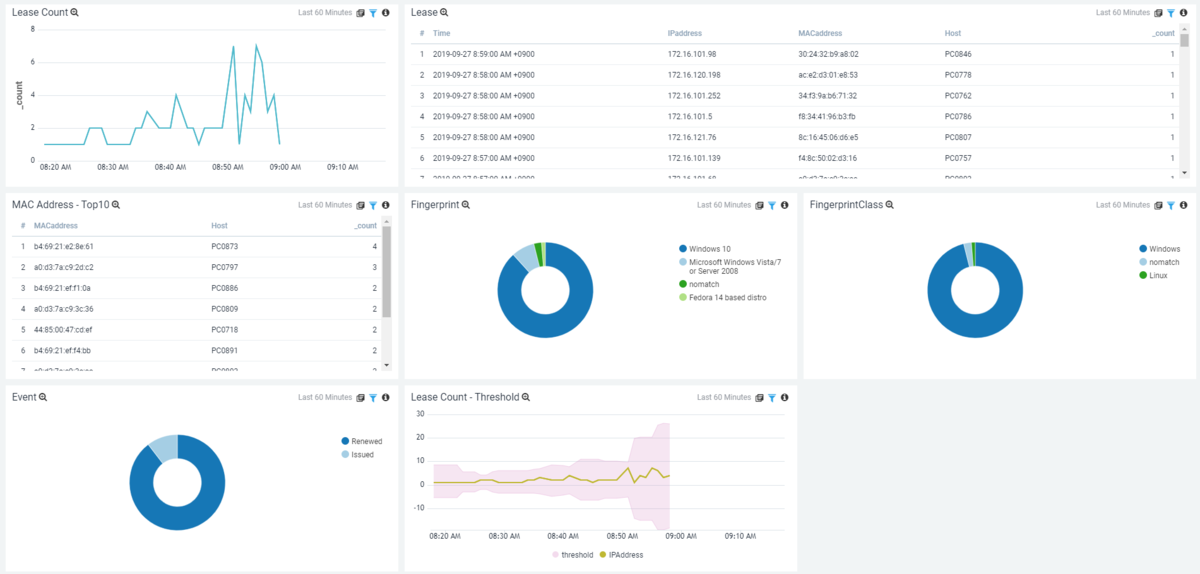

このDashboardで、DHCPでのアドレス払い出し数や特定時間に払い出したIP履歴の確認、DHCPクライアントのOS種別の確認、特定時間内でのアドレス取得回数が多い端末の確認もできます。

DNSログの可視化

前回アップロードしたDNSのログは、「DNS Query」でした。

いわゆるクエリログなので、想像通りかと思いますが以下の情報が入っています。

- 名前解決を要求したクライアントのIPアドレス

- 問い合わせのレコード種別

- 問い合わせのタイプ(再帰的問い合わせなのか、反復問い合わせなのか)

- 問い合わせた文字列

- 問い合わせを受けたサーバのIPアドレス

この情報を使って、DNSのクエリ数、クエリの多い対象ドメイン、クエリの多い送信元IPアドレスがわかります。

これまたCさんがDashboardを作ってくれました。

このDashboardでは、Sumo Logicの特長でもある「CrowdStrikeの持っている脅威情報との突合」を使用しています。

問い合わせしているクエリの内容が、CrowdStrikeのフィード情報にマッチしているか確認しています。

これにより、危険なドメインへアクセスしているIPアドレスを見つけることができるので、例えばウイルス感染などにより、意図せず悪意のあるドメインに通信しているものを検知することができます。

終わりに

sumoxのご紹介の記事にもありますが、sumoxでは「ログアップロード」と「ログ可視化」をセットにした内容をサービスとして提供します。

DHCP・DNSのログに加えて、InfobloxのResourceデータも取得して可視化ができています。

個人的にはInfobloxログのアップロードのところがちょっと大変かな、と思いましたがこのサービスを使えばログの収集・保管と分析が簡単にできるので、是非使ってほしいと思います。

現在ではInfoblox限定の可視化ですが、ゆくゆくはInfoblox以外のDHCP・DNSも可視化したいと考えています。

- カテゴリ:

- Sumo Logic

- Infoblox