こんにちは。今年2年目のTです。

1年と3ヶ月ぶりくらいに記事を書きます。。。

前回はアルゴリズムについて書きました。

https://cloudsolution.terilogy.com/

※スライドシェアは定期的に作成させていただいておりますので、良かったら

見てください!!

早速本題に入ります。

最近、セキュリティイベントによく参加し、情報収集をしているのですが、そこでよく聞いた話題はメール攻撃についてです。

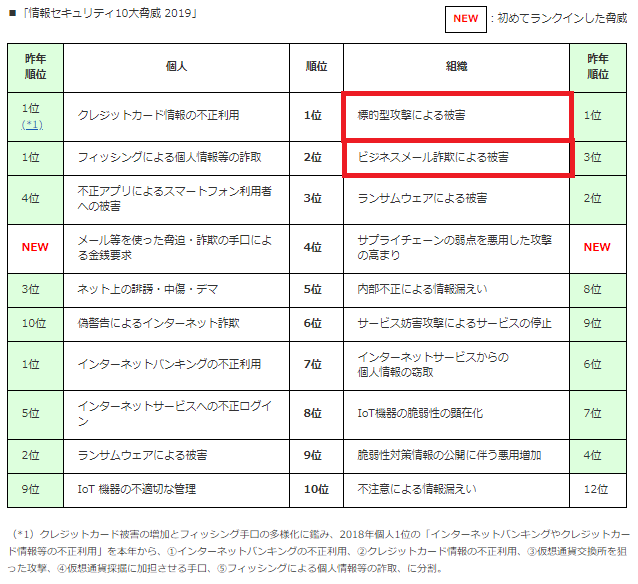

IPAの2019年度版情報セキュリティ10大脅威でも、メールで直面する脅威である標的型攻撃とビジネスメール詐欺(BEC: Business Email Compromise)が、堂々(?)の1、2位にランクインしています。

今回はメール攻撃の脅威について、まとめてみようと思います。

代表的なメールの脅威

標的型攻撃メール

・・・特定の企業や組織をターゲットとし、メールを送り、サイバー攻撃を行う!

トップレベルドメインや、ドメインの文字が取引先のドメインと1文字違うだけなど、攻撃メールの手口はより巧妙になってきています。

ビジネスメール詐欺

・・・取引先や経営幹部になりすましてメールを送り、金銭や機密情報を騙し取る!

機械学習がビジネスメール詐欺に使われたケースもあります。

攻撃者が、ある会社の経営幹部の声を機械学習させ、偽装音声データを生成して関連会社に電話をかけ、約2700万円騙し取った事例があります。

フィッシングメール詐欺

・・・クレジットカードやECサイトの偽サイトのリンクを送り、アカウント情報を入力させ情報を搾取する!

Office365を狙ったフィッシング詐欺が増加傾向です。

アクセス先の偽サイトへの接続方式はHTTPSが半数以上であり、偽サイトの画面も正規画面と区別がつかないほどとても巧妙です。見分けるにはURLアドレスを念入りに確認する必要があります。

また、少し話はそれてしまいますが、偽サイトだけでなく偽物のIT機器も、近年ニュースになっています。例えば、見た目は正規品とほぼ同じの、インテルのネットワークアダプターの偽装品が大手ECサイトで販売されていたそうです。

機能的に問題がない場合でも、セキュリティの観点からすると何が仕掛けられているかわからないため、とても怖いですね。

対策方法について

メール内のURLや添付ファイルを調査するようなセキュリティ対策製品を取り入れること、また、TLD(top-level domain)が細工されていないか、疑わしい文はないかなど確認することもが大切だと言われます。

ですが、送信者のアカウントが乗っ取られて送信されてきたメールなどの攻撃は、メール対策をするだけでは防ぎきれません。

感染後の対処方法を決め、2次被害にあわないようレイヤーごとのセキュリティ対策をすることが重要です。

まとめ

5Gやクラウドなどの技術の発展により、便利になり、より高度なセキュリティ対策もできるようになった一方で、より攻撃者が攻撃しやすくなったともいえます。

レイヤーごとのセキュリティ対策製品を組み合わせて、セキュリティ対策の自動化を行い、安心して新しい技術を取り入れていきたいですね。

宣伝になりますが、テリロジーには多くのセキュリティ対策製品があり、組み合わせることで、より強固なセキュリティ対策が可能です。

複数のセキュリティ製品の情報を一つのダッシュボードで確認できるような製品もありますので、是非お問い合わせください。

番外編:考察

標的型攻撃メールやビジネスメール詐欺は、攻撃前の事前調査をしているケースが多く、OSINTツール(一般に公開されている情報から、機密情報や個人情報などを収集する手法のこと)の発展により、事前調査がしやすくなったことも一つの原因ではないでしょうか。

例えば、以下のようなOSINTツールがあります。誰でも自由に使用できるものだけに、これらの情報収集ツールが悪用されやすいと思います。

OSINTツールの例

- 「Creepy」:

InstagramやTwitterのジオタグから投稿された日時と場所を調査し、MAPに表示できるツール

- 「Recon-NG」:

サブドメインの調査、Webサーバ上のファイル検索、VPNサーバのドメイン名の検索などが対話式のCLIで容易に検索できるツール

- 「Maltego」:

メールサーバ、グローバルIPアドレス、AS番号、プロバイダ、SMSのアカウントなどドメインやURLから得られる情報を自動的に収集し、可視化するツール

以上です。

- カテゴリ: