病院やその他の医療機関は、患者の安全と医療運用システムの両方を危険にさらすサイバーセキュリティの脅威に直面しています。このガイドは、セキュリティの専門家、医療関係者が、サイバーセキュリティの課題とその対応方法をよりよく理解できるようにすることを目的としています。

ヘルスケアのサイバーセキュリティとは?

ヘルスケアのサイバーセキュリティは、さまざまな予防、検出、対応を対策して病院やその他のヘルスケア医療施設をサイバー攻撃から保護し、患者の安全、事業継続、機密データの保護、および業界規制への準拠が必要です。

医療施設のセキュリティ対策が重要な理由?

医療施設や病院は重要インフラに分類されるため、サイバー攻撃者にとって格好の標的と

なります。医療施設のサイバー攻撃は、多くの医療システムの年間の災害脆弱性分析

(HVA) で最大の脅威として特定されています。患者の健康やコミュニティの安全に直接影響を与える可能性のあるサイバー攻撃から身を守るために、病院や医療施設は、接続されたサイバーフィジカルシステムに積極的な保護対策を講じる必要があります。

注目を集める病院のサイバー攻撃

以下は、2020 年以降病院で起こったサイバー攻撃の一例です:

- 2020 年 3 月、米国ペンシルベニア州を拠点とするフォーチュン 500 の医療機関に対するマルウェア攻撃で、250 の病院が 3 週間にわたってシステムを使用できなくなりました。

- 2020 年 11 月、米国バーモント州の大学病院を拠点とする医療ネットワークがサイバー攻撃の標的となり、5,000 に及ぶ医療システムが混乱し、300 人の医療スタッフが一時解雇されました。この攻撃の損害は、推定 1 日あたり 150 万ドル(約 2 億 2500 万円)にも及ぶと推定されました。

- 2021 年 8 月、ランサムウェア攻撃により、米国ウェストバージニア州とオハイオ州の数十の病院が数日間にわたって業務を停止しました。

- 2022 年 10 月、140 の提携病院を持つ米国医療機関で 4 番目に大きな医療システムがランサムウェア攻撃を受けました。この攻撃により、手術やその他の患者の手術が影響を受けました。

- 2022 年 12 月、フランスの病院でランサムウェア攻撃が発生し、データが漏洩して業務が中断されました。

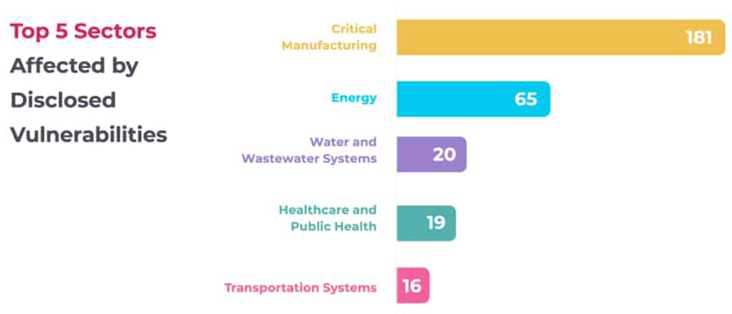

最新のセキュリティ調査では、データの機密性と運用のための重要システムに対して、ヘルスケアが 2022 年に最も標的にされる業界の 1 つであることが明らかになりました。また、ヘルスケアは最も脆弱なセクターのトップ 5 の 1 つでもありました。

2022 年下半期に最も脆弱なセクター

ランサムウェアやその他のマルウェア攻撃による広範な脅威に加えて、2023 年には、スキャナーを使用して脆弱性を悪用する以外に、脅威アクターが、より広範なインテリジェンス収集のために医療デバイスデータを管理する医療システムにアクセスするようになると予想されます。

ヘルスケアのサイバーセキュリティチームが直面する課題とは?

- レガシーな技術

多くの病院は、公開されている CVEリストの数が増えているため、これらに対応するのにコストがかかり、未だに脆弱なレガシーテクノロジーに頼っています。これらのシステムの多くは、まだ Windows XP や Windows 7 などの古い OS を使用しており、重要なパッチや更新プログラムの適用は限定されています。これらのリスクを軽減するために、サイバーセキュリティチームは、これらのデバイスへのネットワーク接続を可能な限り制限し、レガシーシステムの異常な振舞いを特定して監視するための基準を設定し、MFA(多要素認証)を含むユーザーベースの認証制御を有効にするなど、強力な予防措置を講じる必要があります。

- つながる医療施設と医療用 IoT

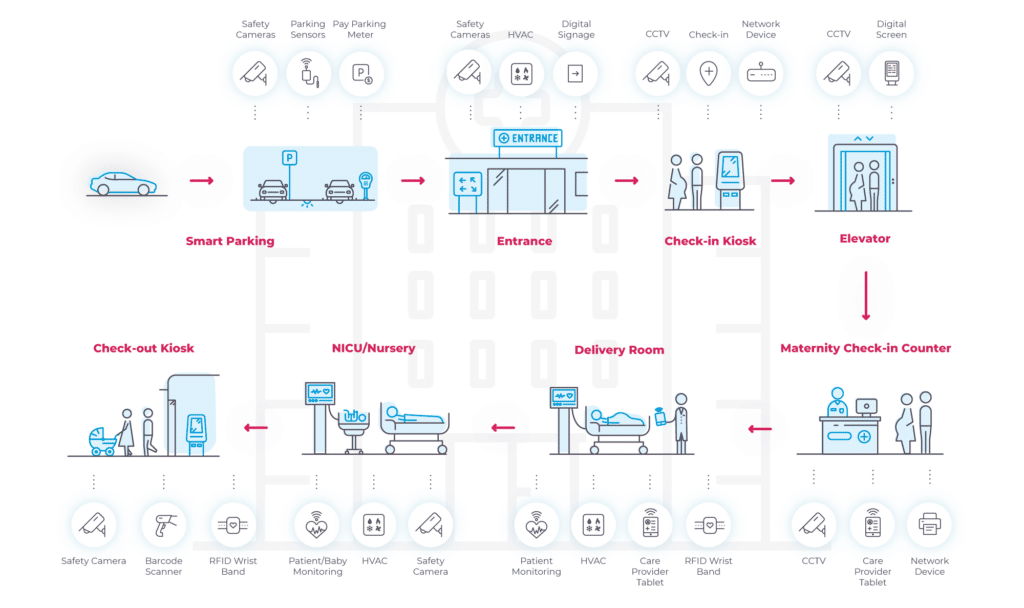

サイバーセキュリティチームは、脆弱なレガシーデバイスを保護するために奮闘しています。IoMT デバイス、BAS システム、HVAC、エレベーター、CCTV、物理的セキュリティシステムなどとの IP 接続が増えています。

サイバー脅威および運用上のレジリエンスを確保するために、医療セキュリティ担当者と医療施設管理者は、この拡大する医療デバイスを可視化するソリューションを必要としています。以下は、病院での医療システムとデバイスタイプの例です。

病院内のネットワーク接続されたサイバーフィジカルシステム

IoMT とビルディングオートメーションシステム (BAS) が、前向きで安全な患者のエク

スペリエンスを生かしています。そのため、総合的な予防、検出、および対応のセキュリ

ティ制御で患者を保護することが非常に重要です。

- サイバーセキュリティに対するエグゼクティブサポート

上記のように、医療機関は医療システムと医療施設のネットワーク統合で、患者の退院管理と医療施設の効率を改善しています。ただし、他の業界と比較して、サイバーセキュリティへの投資と専門知識は遅れをとっています。医療機関の取締役会や経営幹部は、サイバーセキュリティリスク削減への投資を運用コストの 1 つと見なすことがよくあります。テキサス州ダラスを拠点とする医療機関は、第 2 四半期の収益報告書で、攻撃の財務的影響を開示しており、四半期ごとの収益は約 1 億ドル減少しています。エグゼクティブレベルでサイバーセキュリティへの投資を検討する際には、サイバー攻撃の潜在的なコストの具体例を示し、それをセキュリティの人材やテクノロジーへの投資と同様重要です。

サイバーセキュリティの人材不足

サイバーセキュリティ対策のコストは、医療システムが直面する別の課題であるセキュリティの人材不足につながっています。テクノロジー、金融サービス、エネルギー分野のセキュリティ対策を優先する企業は、人材獲得の戦いに勝つための有利な立場にあります。彼らは、最新かつ最高のサイバーセキュリティツールやテクノロジーを使用する機会を含むより良いキャリアアップの機会を備えた、より魅力的な報酬パッケージを提供します. ヘルスケア企業はこれら投資を優先しない傾向があるため、有能な求職者にとっては選択肢とはならないようです。

複雑なコンプライアンス要件

ヘルスケアでは、データのプライバシーとセキュリティに関する規制が厳しくなっています。医療機関がサイバー攻撃を受けた場合、財政的な影響だけでなく、患者の安全が危険にさらされる可能性があります。

米国で最もよく知られている規制は、医療保険の相互運用性と説明責任に関する法律

(HIPAA) 法です。HIPAA 法 は、1996 年に発効した一連の米国連邦法で、国内での健康情報の開示と保護を規制することを目的としています。

HIPAA 法の欠点の 1 つは、データ侵害に重点を置いており、サイバーの物理的な脅威が時間の経過とともにどのように進化したかを考慮していないことです。将来、HIPAA 法のルール範囲が当然改善されると期待しています。

ヨーロッパでは、2022 年に発行された NIS2 指令でも、健康と安全が必須エンティティとして指定されています。施行レベルと規範的な管理は国によって異なりますが、NIS2 指令は、指令の対象となるすべての分野について、ヨーロッパ全体のサイバーセキュリティリスク管理対策と報告義務のベースラインを設定します。

ヘルスケアのサイバーセキュリティに関する推奨事項

強制的なコンプライアンス規制の範囲は国によって異なりますが、堅牢なサイバーセキュリティプログラムは、ビルディングオートメーションシステム(BAS)、医療および IoT デバイス、エネルギーシステムなど、接続されたすべてのデバイスとシステムをカバーする必要があります。

NIST サイバーセキュリティフレームワークを高レベルのベストプラクティスガイドとして使用することを推奨しています。特に、このフレームワークはサイバーでの事情を理解し始めたばかりの人には、わかりやすい用語と包括的なビューが提供されています。サイバーセキュリティプログラムには、保護手段 (識別と保護)、検出方法 (検出)、およびインシデント対応のプレイブックと計画 (対応と修復) が含まれている必要があります。

以下では、特にヘルスケアセクター向けの NIST CSF の 5 つの機能のそれぞれに基づく推奨事項を示します。

NIST サイバーセキュリティフレームワークの 5 つの機能

Identify(識別)

セキュリティ対策は可視性から始まります。病院がますます多くの IoT、BAS、および

OT デバイスを医療および施設システムに統合しており、自動化された資産在庫管理ツールを実装することで、このプロセスが簡素化されます。医療機関では、ヘルスケアエコシステム全体とそのリスクを 1 か所で監視できるツールを探して、患者の安全と施設の稼働を維持するリスク軽減の取り組みに優先順位を上げています。

Protect(保護)

ヘルスケアのサイバーセキュリティチームは、強力な ID とアクセス権管理、ネットワークセグメンテーション、および従業員向けのセキュリティ意識向上トレーニングに投資する必要があります。サイバーセキュリティの日常性を強化することは、取り組みを継続的に成功させるために不可欠です。

Detect(検出)

潜在的なサイバーセキュリティの振舞いを検出するには、ネットワークトラフィックとデバイスベースラインの両方を監視する必要があります。複数タイプの脅威検出を組み合わせ、広範な IT、OT、および IoT プロトコルをサポートする検出ソリューションを選択して、最も広い範囲をカバーする必要があります。また、Yara ルール、パケットルール、 STIX インジケータ、脅威の種類、脆弱性シグネチャなどの詳細な脅威インジケータも提供する必要があります。

Respond(対応)

サイバーセキュリティインシデントに対応するためのアクション計画を策定し、実施します。これには、影響を受けるデバイスやシステムを見つけて隔離し、インシデントについて関係者に伝えるための手順が含まれます。潜在的なサイバーセキュリティの振舞いが検出された場合、脅威検出ソリューションはそのアラートをインシデント毎にグループ化し、セキュリティおよび運用スタッフに一元化されたビューを提供する必要があります。また、迅速に対応するために、IR(Incident Response) プレイブックや脅威インテリジェンスなど、状況に応じた実用的な情報も提供する必要があります。

Recover(修復)

影響を受けたサービスを復元するための修復計画を作成して、何が起こったのか、どのように修正するのかを従業員や関係者に伝えます。アセットインベントリ管理ソリューションは、最新のアセットプロファイルとデバイスが影響を受けた時間枠を提供することで、影響を受けた操作を修復できるようにする迅速なフォレンジック分析をサポートする必要があります。これにより、デバイスを既知の良好な状態にすばやく修復できます。

防御トレーニングを改善し、現在のパフォーマンスレベルを評価するために、侵入テストやパープルチーム(RED チームと Blue チームの総称)の演習を行い、対応計画と修復計画の両方を継続的にテストすることが重要です。

おわりに

2023 年 3 月 10 日、厚生労働省は、医療法施行規則の一部を改正する省令を告示し、サイバーセキュリティ確保のための措置を講じる規則を 2023 年 4 月 1 日から、病院、診療所及び助産所で施行されます。そして、これら医療法の改正で、サイバーセキュリティの適正状況により、行政による立入検査を可能とする整備が進んでいます。

安全管理ガイドラインについては、現在第 5.2 版が公開されており、2023 年中にも新しく第 6.0 版が公開される見込みです。

⇒上記資料は Nozomi Networks のブログをベースに日本語に抄訳しました。

参考サイト:医療情報システムの安全管理に関するガイドライン 第 5.2 版(令和 4 年 3 月) https://www.mhlw.go.jp/stf/shingi/0000516275_00002.html

- カテゴリ:

- Nozomi Networks