NozomiNetworks社から新しいコンテンツパックがリリースしました。

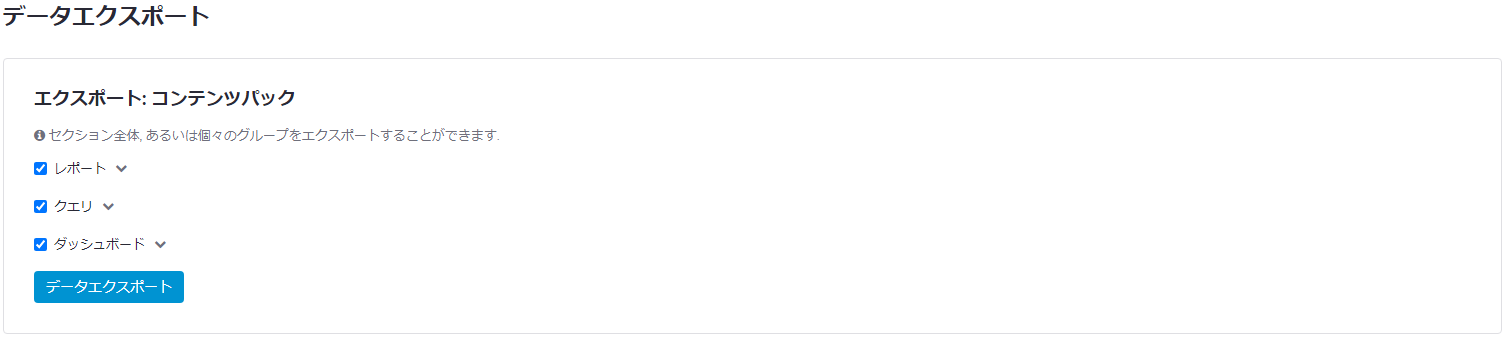

コンテンツパックとは、ユーザーが作成したクエリやレポートやダッシュボードを一つのjsonファイルにパッケージ化したもので、Nozomi GuardianのN2OSversion22から利用可能です。

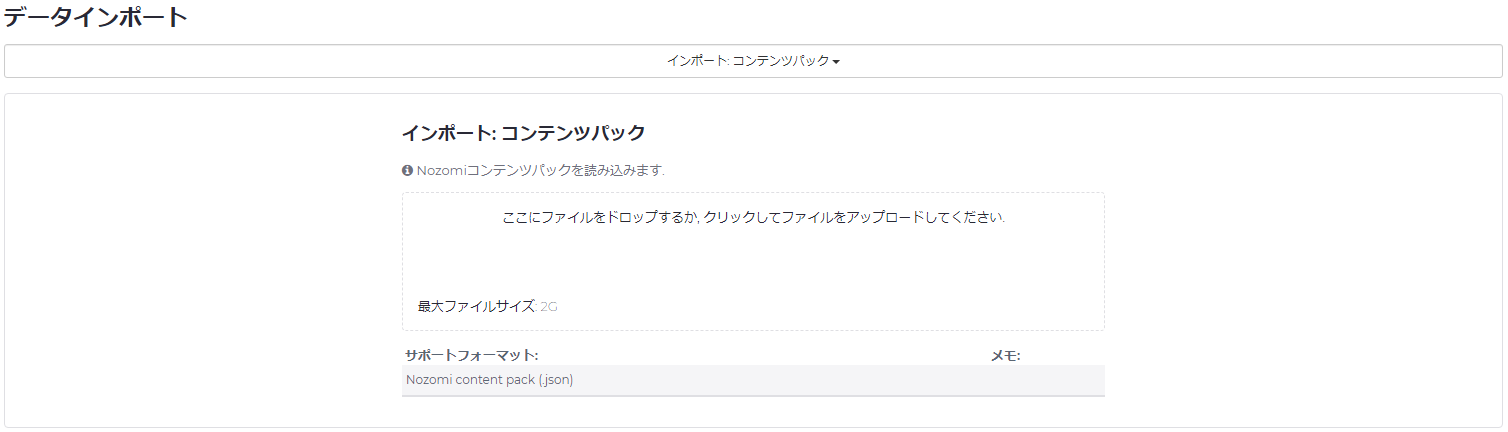

エクスポートされたコンテンツパックを他のGuardianにインポートすることにより、クエリやレポートやダッシュボードを簡単に共有することができます。

今回は「ISA/IEC 62443」のコンテンツパックがリリースされました。

ISA/IEC 62443 は、OTの分野で広く採用されており、NIST や CIS が提供する他の高レベルの標準よりも詳細かつ規範的な方法で、産業用制御システムのサイバーセキュリティに対応しています。

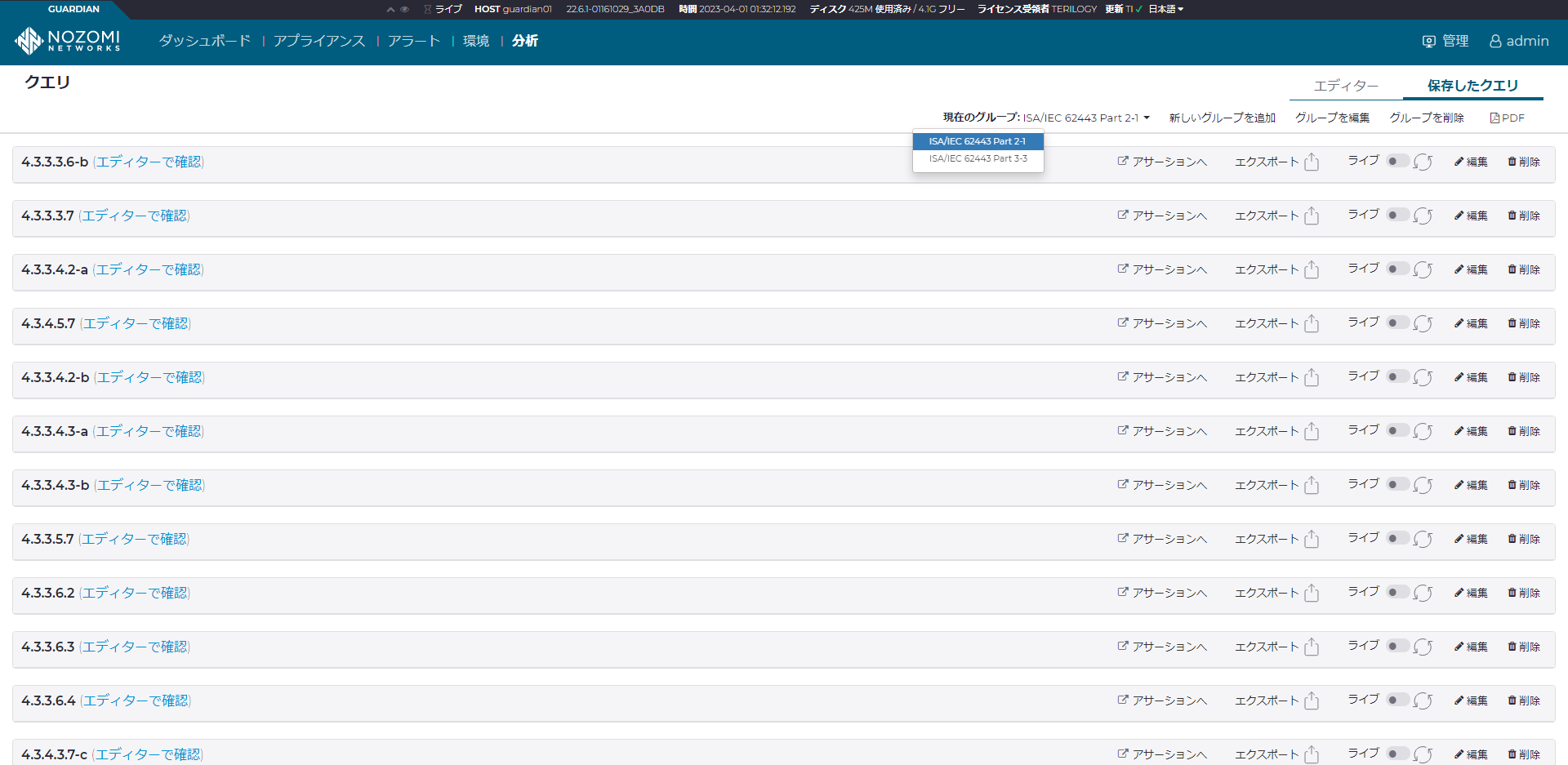

IEC 62443-2-1 及び IEC 62443-3-3に対応

2-1 は、セキュリティ プログラムを確立するためのベスト プラクティスの概要を示し、3-3 は、目標セキュリティ レベルを満たす IACS を構築するためのシステム セキュリティ要件とセキュリティ機能レベルを定義します。

2-1では、126の要件のうち26の要件を、3-3では、50のセキュリティ要件のうち32の要件を支援することができるようになっています。

ISA/IEC 62443 コンテンツパックをセットアップ

1.NozomiNetworks社から提供されたJSON形式のファイルをインポート

2.クエリ画面で、インポートされたISA/IEC 62443のクエリを確認

※クエリとはGuardianの内部DBから必要な情報を取り出して加工する機能

3.レポート画面で、インポートされたレポートを確認

4.レポートを実行

※レポートは、PDF形式、EXCEL形式、CSV形式で作成可能。

※スケジュール化してメール送信も可能。

以上です。コンテンツパックを使うことで、とても容易にISA/IEC 62443に準拠したレポートが作成できます。

ISA/IEC 62443 コンテンツパックを実際に使ってみる

それでは、実際にレポートを実行してPDFにした結果の抜粋を紹介します。

IEC 62443-2-1

4.2.3.4 IACSの識別の例です。

以下のクエリよりレポートが作成されています。

assets | select name id roles | where roles include? consumer OR roles include? engineering_station OR roles include? producer OR roles include? terminal

Guardianの「assetes」データベースから、「name」「id」「roles」を表示させて、「roles」が「consumer」「engineering_station」「producer」「terminal」に一致するものを抽出しています。

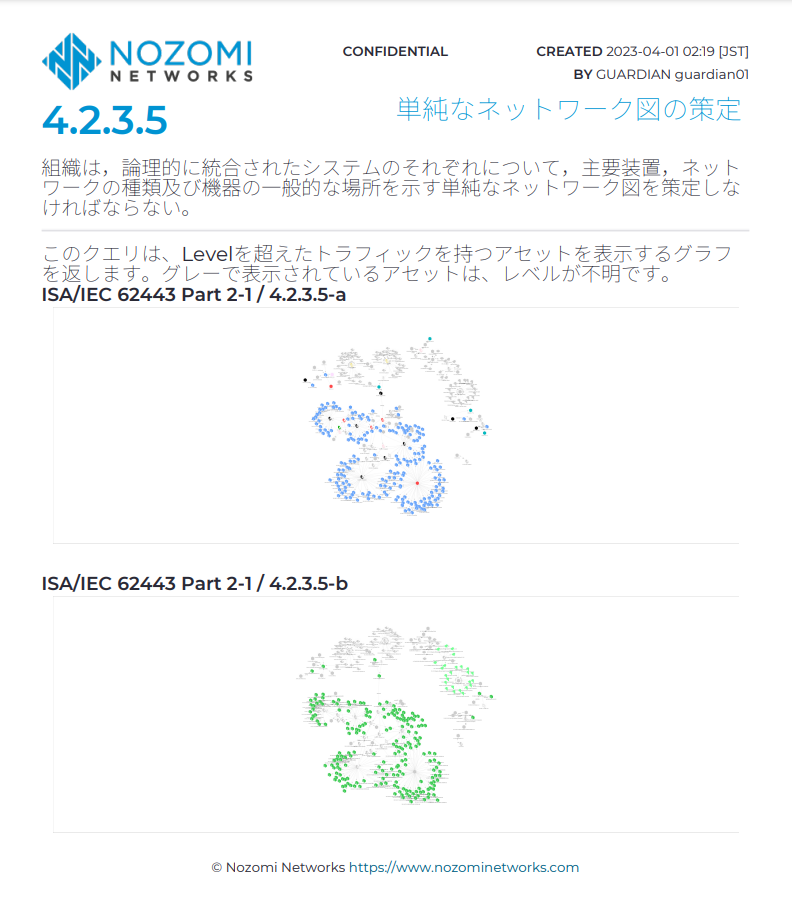

4.2.3.5 単純なネットワーク図の策定の例です。

以下のクエリよりレポートが作成されています。

4.2.3.5-anodes | graph node_label:type

4.2.3.5-bnodes | graph node_label:mac_vendor node_perspective:level

4.2.3.5-aは、Guardianの「nodes」データベースから、「node_label」を「type」としてグラフに表示させています。

4.2.3.5-bは、「node_label」を「mac_vendor」、「node_perspective:level 」でパディユーモデルのレベル別に色分けを行ってグラフに表示させています。

IEC 62443-3-3

SR 3.2 悪意のあるコードの防御の例です。

以下のクエリよりレポートが作成されています。

alerts | where status == open OR status == ack | where type_id include? SIGN:MALWARE-DETECTED OR type_id include? SIGN:MALICIOUS-URL OR type_id include? SIGN:MALICIOUS-IP OR type_id include? SIGN:MALICIOUS-PROTOCOL OR type_id include? SIGN:MALICIOUS-DOMAIN OR type_id include? SIGN:MALFORMED-TRAFFIC OR type_id include? SIGN:MALFORMED-TRAFFIC OR type_id include? VI:NEW-NODE:MALICIOUS-IP OR type_id include? INCIDENT:MALICIOUS-FILE OR type_id include? INCIDENT:SUSPICIOUS-ACTIVITY | select id type_id status mac_src mac_dst ip_src ip_dst risk protocol description time

Guardianの「alerts」データベースから、「status」が「open」または「ack」、アラートのタイプとインシデントのタイプを指定して必要なカラムを抽出しています。

ISA/IEC 62443 コンテンツパック 取得可能項目の一覧

IEC 62443-2-1

4.2.3.4 IACSの識別

4.2.3.5 単純なネットワーク図の策定

4.2.3.6 システムの優先順位付け

4.2.3.7 詳細なぜい弱性アセスメントの実行

4.2.3.9 詳細なリスクアセスメントの実行

4.2.3.12 IACSのライフサイクル全体にわたるリスクアセスメントの実行

4.2.3.13 リスクアセスメントの文書化

4.2.3.14 ぜい弱性アセスメントの記録の維持管理

4.3.3.3.6 接続の保護

4.3.3.3.7 機器資産の保守

4.3.3.4.2 高リスクIACSの隔離又は分割の採用

4.3.3.4.3 障壁装置による不要な通信のブロック

4.3.3.5.7 デフォルトパスワードの変更

4.3.3.6.2 システムの使用前のすべてのユーザの認証

4.3.3.6.3 システム管理及びアプリケーション構成での強い認証方法の要求

4.3.3.6.4 重要なシステムに対するすべてのアクセス試行の記録及びレビュー

4.3.3.6.6 リモートログイン及びリモート接続のポリシーの策定

4.3.3.7.2 IACS装置にアクセスするための適切な論理的及び物理的許可方法の確立

4.3.4.2.1 IACSリスクの継続的管理

4.3.4.2.2 共通する一連の対抗策の採用

4.3.4.3.2 変更管理システムの開発及び導入

4.3.4.3.7 パッチマネジメント手順の確立及び文書化

4.3.4.5.1 インシデント対応計画の導入

4.3.4.5.3 通常と異なる活動及び事象に関する報告手順の確立

4.3.4.5.6 インシデントの識別及び対応

4.3.4.5.7 失敗した及び成功したサイバーセキュリティ侵害の識別

IEC 62443-3-3

SR 1.1 ユーザー(人)の識別と認証

SR 1.5 オーセンティケータ管理

SR 1.6 無線アクセス管理

SR 1.7 パスワードをベースとした認証の強度

SR 1.8 公開キーインフラストラクチャ(PKI)証明書

SR 1.9 公開キー認証の強度

SR 1.11 失敗したログインの試み

SR 1.13 信頼できないネットワーク経由のアクセス

SR 2.2 無線利用制御

SR 2.3 ポータブルおよびモバイルデバイスの使用制御

SR 2.5 セッションロック

SR 2.6 リモートセッションの終了

SR 2.8 監査可能なイベント

SR 2.9 監査ストレージ容量

SR 2.11 タイムスタンプ

SR 3.1 通信の完全性

SR 3.2 悪意のあるコードの防御

SR 3.4 ソフトウェアと情報の完全性

SR 3.5 入力の検証

SR 3.8 セッションの完全性

SR 4.1 情報の機密性

SR 4.3 暗号化の使用

SR 5.1 ネットワーク分割

SR 5.2 ゾーン境界保護

SR 5.3 一般的な目的の個人間通信の制限

SR 6.2 連続的な監視

SR 7.1 DoS からの保護

SR 7.2 リソース管理

SR 7.4 制御システムのリカバリと再構築

SR 7.5 非常用電源

SR 7.6 ネットワークとセキュリティの設定

SR 7.8 制御システムのコンポーネントの一覧

まとめ

今回は、ISA/IEC 62443 コンテンツパックを紹介しました。簡単に適用できることがわかって頂けたと思います。

また、このコンテンツパックではISA/IEC 62443のすべてのコントロールがサポートされているわけではありません。このコンテンツパックは、他のツールと組み合わせて使用し、可視化、マッピング、およびトラッキングを提供するように設計されています。

このコンテンツ パックを編集して、これを出発点として使用し、ISA/IEC 62443 準拠への対応を進める上でお役に立てれば幸いです。

今後は、弊社からもお役に立てるコンテンツパックを提供していこうと思います。

本記事は以下の記事を参考にして作成しています。https://www.nozominetworks.com/blog/new-release-isa-iec-62443-content-pack/

- カテゴリ:

- Nozomi Networks